Tutorial Perkakasan

Tutorial Perkakasan

Berita Perkakasan

Berita Perkakasan

Penyelidikan menunjukkan bahawa pemproses AMD juga dipengaruhi oleh serangan memori Rowhammer, dan pegawai menyediakan langkah mitigasi

Penyelidikan menunjukkan bahawa pemproses AMD juga dipengaruhi oleh serangan memori Rowhammer, dan pegawai menyediakan langkah mitigasi

Penyelidikan menunjukkan bahawa pemproses AMD juga dipengaruhi oleh serangan memori Rowhammer, dan pegawai menyediakan langkah mitigasi

Laman web ini melaporkan pada 27 Mac bahawa menurut penyelidikan terkini oleh penyelidik di Institut Teknologi Persekutuan Switzerland di Zurich, Pemproses seni bina Zen2 hingga Zen4 AMD juga akan terjejas oleh serangan memori Rowhammer. Pegawai AMD telah memberikan maklum balas dan langkah mitigasi dalam hal ini.

Nota dari laman web ini: Serangan Rowhammer memanfaatkan ciri fizikal memori DRAM moden Dengan membaca dan menulis memori berulang kali, ia mengubah keadaan pengecasan dalam sel memori bersebelahan dan mencapai pembalikan sedikit. Penyerang boleh mendapatkan akses kepada data sensitif atau meningkatkan keistimewaan dengan mendorong lilitan bit di lokasi tertentu.

Serangan Rowhammer sebelum ini biasa berlaku pada CPU Intel dan pemproses seni bina Arm. Dari segi AMD, serangan jenis ini sukar dilaksanakan kerana perbezaan reka bentuk sistem ingatan.

Walau bagaimanapun, kali ini para penyelidik berjaya membina varian serangan Rowhammer yang dipanggil ZenHammer untuk pemproses AMD melalui kejuruteraan terbalik fungsi pengalamatan memori kompleks AMD.

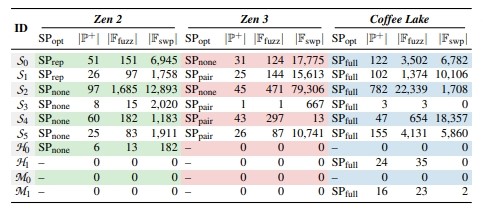

Penyelidik menjalankan ujian pada CPU Ryzen 5 3600X dengan seni bina Zen2 dan APU Ryzen 5 5600G dengan seni bina Zen3 Keputusan menunjukkan bahawa pada kedua-dua sistem ini menggunakan memori DDR4 DRAM, 7 daripada sepuluh percubaan dan 6 kali berjaya .

Selain itu, para penyelidik juga menguji platform seni bina AMD Zen4 menggunakan memori DDR5 Hasilnya hanya berjaya pada sistem berdasarkan pemproses Ryzen 7 7700X dalam sepuluh percubaan.

Ini menunjukkan bahawa platform baharu kurang terdedah kepada ZenHammer disebabkan sokongan memori untuk ECC pada cip, kadar penyegaran memori yang tinggi dan pengurangan serangan Rowhammer yang lebih baik.

Mengenai penyelidikan terbaharu ini, AMD mengeluarkan pengumuman, mengesyorkan pengguna untuk menghubungi pengeluar perkakasan untuk menentukan sama ada mereka sensitif terhadap serangan ZenHammer, dan memberikan cadangan pengurangan berikut:

Gunakan memori DRAM yang menyokong ECC

Guna lebih tinggi daripada 1x memori kadar segar semula

Lumpuhkan pecah memori/segar semula tertunda

Untuk platform EPYC menggunakan memori DDR4, gunakan pengawal memori yang menyokong kiraan pengaktifan maksimum (MAC)

Untuk platform EPYC menggunakan Platform memori DDR5, gunakan pengawal memori yang menyokong Pengurusan Segar Semula .

Atas ialah kandungan terperinci Penyelidikan menunjukkan bahawa pemproses AMD juga dipengaruhi oleh serangan memori Rowhammer, dan pegawai menyediakan langkah mitigasi. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Alat AI Hot

Undresser.AI Undress

Apl berkuasa AI untuk mencipta foto bogel yang realistik

AI Clothes Remover

Alat AI dalam talian untuk mengeluarkan pakaian daripada foto.

Undress AI Tool

Gambar buka pakaian secara percuma

Clothoff.io

Penyingkiran pakaian AI

AI Hentai Generator

Menjana ai hentai secara percuma.

Artikel Panas

Alat panas

Notepad++7.3.1

Editor kod yang mudah digunakan dan percuma

SublimeText3 versi Cina

Versi Cina, sangat mudah digunakan

Hantar Studio 13.0.1

Persekitaran pembangunan bersepadu PHP yang berkuasa

Dreamweaver CS6

Alat pembangunan web visual

SublimeText3 versi Mac

Perisian penyuntingan kod peringkat Tuhan (SublimeText3)

Topik panas

1378

1378

52

52

Bagaimanakah alamat IP Douyin dipaparkan? Adakah alamat IP menunjukkan lokasi masa nyata?

May 02, 2024 pm 01:34 PM

Bagaimanakah alamat IP Douyin dipaparkan? Adakah alamat IP menunjukkan lokasi masa nyata?

May 02, 2024 pm 01:34 PM

Pengguna bukan sahaja boleh menonton pelbagai video pendek menarik di Douyin, malah turut menerbitkan karya mereka sendiri dan berinteraksi dengan netizen di seluruh negara malah dunia. Dalam proses itu, fungsi paparan alamat IP Douyin telah menarik perhatian yang meluas. 1. Bagaimanakah alamat IP Douyin dipaparkan? Fungsi paparan alamat IP Douyin dilaksanakan terutamanya melalui perkhidmatan lokasi geografi. Apabila pengguna menyiarkan atau menonton video di Douyin, Douyin secara automatik memperoleh maklumat lokasi geografi pengguna. Proses ini terutamanya dibahagikan kepada langkah-langkah berikut: pertama, pengguna mendayakan aplikasi Douyin dan membenarkan aplikasi mengakses maklumat lokasi geografinya, kedua, Douyin menggunakan perkhidmatan lokasi untuk mendapatkan maklumat lokasi geografi pengguna akhirnya, Douyin memindahkan geografi pengguna; maklumat lokasi Maklumat lokasi geografi dikaitkan dengan data dan kehendak video yang disiarkan atau dilihat

Apakah nilai dan kegunaan syiling icp?

May 09, 2024 am 10:47 AM

Apakah nilai dan kegunaan syiling icp?

May 09, 2024 am 10:47 AM

Sebagai tanda asli protokol Internet Computer (IC), ICP Coin menyediakan set nilai dan kegunaan yang unik, termasuk menyimpan nilai, tadbir urus rangkaian, penyimpanan data dan pengkomputeran, dan memberi insentif kepada operasi nod. ICP Coin dianggap sebagai mata wang kripto yang menjanjikan, dengan kredibiliti dan nilainya berkembang dengan penggunaan protokol IC. Di samping itu, syiling ICP memainkan peranan penting dalam tadbir urus protokol IC. Pemegang Syiling boleh mengambil bahagian dalam pengundian dan penyerahan cadangan, yang menjejaskan pembangunan protokol.

Alat pengeluaran besar-besaran cakera Kingston U - penyelesaian salinan data massa yang cekap dan mudah

May 01, 2024 pm 06:40 PM

Alat pengeluaran besar-besaran cakera Kingston U - penyelesaian salinan data massa yang cekap dan mudah

May 01, 2024 pm 06:40 PM

Pengenalan: Bagi syarikat dan individu yang perlu menyalin data dalam kuantiti yang banyak, alat pengeluaran besar-besaran cakera U yang cekap dan mudah adalah amat diperlukan. Alat pengeluaran besar-besaran cakera U yang dilancarkan oleh Kingston telah menjadi pilihan pertama untuk penyalinan data volum besar kerana prestasinya yang cemerlang dan operasi yang mudah dan mudah digunakan. Artikel ini akan memperkenalkan secara terperinci ciri, penggunaan dan kes aplikasi praktikal alat pengeluaran besar-besaran cakera kilat USB Kingston untuk membantu pembaca lebih memahami dan menggunakan penyelesaian penyalinan data massa yang cekap dan mudah ini. Bahan alat: Versi sistem: Windows1020H2 Model jenama: Kingston DataTraveler100G3 Versi perisian cakera U: Alat pengeluaran besar-besaran cakera Kingston U v1.2.0 1. Ciri-ciri alat pengeluaran besar-besaran cakera Kingston U 1. Menyokong pelbagai model cakera U: Jumlah cakera Kingston U

Sumber mengatakan CPU AMD Krackan Point adalah sebahagian daripada siri Ryzen AI 300 dan akan dilancarkan tahun depan

Jul 11, 2024 pm 01:36 PM

Sumber mengatakan CPU AMD Krackan Point adalah sebahagian daripada siri Ryzen AI 300 dan akan dilancarkan tahun depan

Jul 11, 2024 pm 01:36 PM

Menurut berita dari laman web ini pada 3 Julai, blogger Jinzhu Upgrade Package baru-baru ini menyatakan dalam respons di bawah kemas kini Weibo bahawa pemproses AMD KrackanPoint adalah sebahagian daripada barisan produk Ryzen AI300 dan akan dilancarkan tahun depan. AMD mengeluarkan pemproses RyzenAI300 di Pameran Komputer Antarabangsa Taipei 2024 Kedua-dua produk yang dilancarkan pada masa ini adalah berdasarkan siri StrixPoint Spesifikasi teras adalah seperti berikut: AMD RyzenAI9HX370: CPU 12-teras (4×Zen5+8×Zen5c), 16CU. seni bina skala RDNA3.5 Paparan teras Radeon890M AMD RyzenAI9365: CPU 10-teras (4×Zen5+6×Zen5c), skala 12CU;

Perbezaan antara pangkalan data oracle dan mysql

May 10, 2024 am 01:54 AM

Perbezaan antara pangkalan data oracle dan mysql

May 10, 2024 am 01:54 AM

Pangkalan data Oracle dan MySQL adalah kedua-dua pangkalan data berdasarkan model hubungan, tetapi Oracle lebih unggul dari segi keserasian, skalabiliti, jenis data dan keselamatan manakala MySQL memfokuskan pada kelajuan dan fleksibiliti dan lebih sesuai untuk set data bersaiz kecil. ① Oracle menyediakan pelbagai jenis data, ② menyediakan ciri keselamatan lanjutan, ③ sesuai untuk aplikasi peringkat perusahaan ① MySQL menyokong jenis data NoSQL, ② mempunyai langkah keselamatan yang lebih sedikit, dan ③ sesuai untuk aplikasi bersaiz kecil hingga sederhana.

Sebab penangguhan keluaran pemproses desktop siri AMD Ryzen 9000 didedahkan: ralat skrin sutera penutup atas

Jul 29, 2024 pm 02:42 PM

Sebab penangguhan keluaran pemproses desktop siri AMD Ryzen 9000 didedahkan: ralat skrin sutera penutup atas

Jul 29, 2024 pm 02:42 PM

Menurut berita dari laman web ini pada 29 Julai, berdasarkan berita sumber platform X HXL (@9950pro) dan artikel Tom'sHardware media asing, ralat skrin sutera penutup atas adalah salah satu sebab mengapa AMD menangguhkan pengeluaran Ryzen. 9000 pemproses desktop. Masih belum dapat dipastikan sama ada penangguhan jualan ini juga ada kaitan dengan isu lain. AMD sebelum ini menyatakan dalam pengumumannya bahawa semasa proses pemeriksaan akhir, didapati kumpulan pertama unit pengeluaran yang dihantar kepada rakan kongsi saluran tidak memenuhi sepenuhnya jangkaan kualiti AMD, dan bekalan runcit pemproses desktop siri Ryzen 9000 akan ditangguhkan seketika. Antaranya, pemproses Ryzen 79700X dan Ryzen 59600X akan tersedia pada 8 Ogos, dan pemproses Ryzen 99950X dan Ryzen 99900X akan tersedia pada 15 Ogos. HXL

Apakah maksud pandangan dalam sql

Apr 29, 2024 pm 03:21 PM

Apakah maksud pandangan dalam sql

Apr 29, 2024 pm 03:21 PM

Paparan SQL ialah jadual maya yang memperoleh data daripada jadual asas, tidak menyimpan data sebenar dan dijana secara dinamik semasa pertanyaan. Faedah termasuk: abstraksi data, keselamatan data, pengoptimuman prestasi dan integriti data. Paparan yang dibuat melalui kenyataan CREATE VIEW boleh digunakan sebagai jadual dalam pertanyaan lain, tetapi mengemas kini paparan sebenarnya mengemas kini jadual asas.

Cara melaksanakan amalan terbaik keselamatan PHP

May 05, 2024 am 10:51 AM

Cara melaksanakan amalan terbaik keselamatan PHP

May 05, 2024 am 10:51 AM

Cara Melaksanakan Amalan Terbaik Keselamatan PHP PHP ialah salah satu bahasa pengaturcaraan web bahagian belakang paling popular yang digunakan untuk mencipta laman web dinamik dan interaktif. Walau bagaimanapun, kod PHP boleh terdedah kepada pelbagai kelemahan keselamatan. Melaksanakan amalan terbaik keselamatan adalah penting untuk melindungi aplikasi web anda daripada ancaman ini. Pengesahan input Pengesahan input ialah langkah pertama yang kritikal dalam mengesahkan input pengguna dan mencegah input berniat jahat seperti suntikan SQL. PHP menyediakan pelbagai fungsi pengesahan input, seperti filter_var() dan preg_match(). Contoh: $username=filter_var($_POST['username'],FILTER_SANIT