PHP表單驗證

PHP 表單驗證

本章節我們將介紹如何使用PHP驗證用戶端提交的表單資料。

應該在任何可能的時候對使用者輸入進行驗證(透過客戶端腳本)。瀏覽器驗證速度更快,並且可以減輕伺服器的負載。

如果使用者輸入需要插入資料庫,您應該考慮使用伺服器驗證。在伺服器驗證表單的一個很好的方法是,把表單傳給它自己,而不是跳到不同的頁面。這樣使用者就可以在同一張表單頁面得到錯誤訊息。用戶也就更容易發現錯誤了。

在處理PHP表單時我們需要考慮安全性。

本章節我們將展示PHP表單資料安全處理,為了防止駭客及垃圾資訊我們需要對表單進行資料安全驗證。

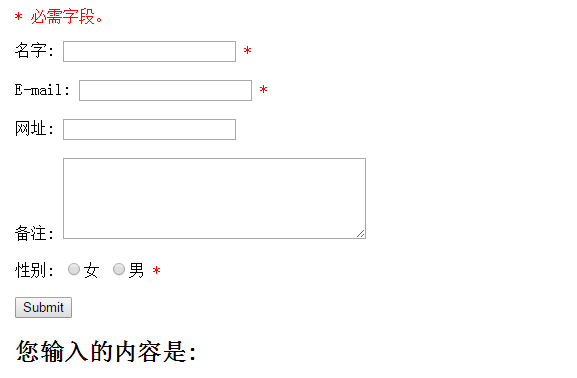

PHP 表單驗證實例

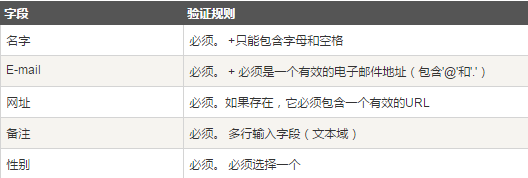

上面的表單使用下列驗證規則:

#

#首先我們先來看看這個表單的純HTML 程式碼:

文字欄位

name、email 和website 屬於文字輸入元素,comment 欄位是文字方塊。 HTML 程式碼是這樣的:

Name: <input type="text" name="name"> E-mail: <input type="text" name="email"> Website: <input type="text" name="website"> Comment: <textarea name="comment" rows="5" cols="40"></textarea>

#單選按鈕

##gender 欄位是單選取按鈕,HTML 程式碼是這樣的:Gender: <input type="radio" name="gender" value="female">Female <input type="radio" name="gender" value="male">Male

表單元素

表單的HTML 程式碼是這樣的:<form method="post" action="<?php echo htmlspecialchars($_SERVER["PHP_SELF"]);?>">提交此表單時,透過method="post" 傳送表單資料。

#什麼是 $_SERVER["PHP_SELF"] 變數?

$_SERVER["PHP_SELF"] 是一種超全域變量,它會傳回目前執行腳本的檔案名稱。 因此,$_SERVER["PHP_SELF"] 將表單資料傳送到頁面本身,而不是跳到另一張頁面。這樣,使用者就能夠在表單頁面獲得錯誤提示訊息。什麼是 htmlspecialchars() 函數?

htmlspecialchars() 函數把特殊字元轉換成 HTML 實體。這意味著 < 和 > 之類的 HTML 字元會被替換為 < 和 > 。這樣可防止攻擊者透過在表單中註入 HTML 或 JavaScript 程式碼(跨網站腳本攻擊)來利用程式碼。關於 PHP 表單安全性的重要提示

#$_SERVER["PHP_SELF"] 變數能夠被駭客利用!如果您的頁面使用了 PHP_SELF,使用者能夠輸入下劃線然後執行跨站點腳本(XSS)。

提示:跨站點腳本(Cross-site scripting,XSS)是一種電腦安全漏洞類型,常見於 Web 應用程式。 XSS 能夠讓攻擊者向其他使用者瀏覽的網頁輸入客戶端腳本。

假設我們的一張名為"test_form.php" 的頁面中有以下表單:

<form method="post" action= "<?php echo $_SERVER["PHP_SELF"];?>">

現在,如果使用者進入的是網址列中正常的URL:"http://www. php.cn/test_form.php",上面的程式碼會轉換成:

<form method="post" action="test_form.php">

到目前,一切正常。

不過,如果使用者在網址列中鍵入如下URL:

http://www.php.cn/test_form.php/%22%3E%3Cscript%3Ealert('php ')%3C/script%3E

在這種情況下,上面的程式碼會轉換為:

<form method="post" action="test_form.php "/><script>alert('php')</script>

這段程式碼加入了一段腳本和一個提示指令。並且當此頁面載入後,就會執行 JavaScript 程式碼(使用者會看到一個提示框)。這只是一個關於 PHP_SELF 變數如何被利用的簡單無害案例。

您應該意識到 <script> 標籤內能夠新增任何 JavaScript 程式碼!駭客能夠把使用者重定向到另一台伺服器上的某個文件,該文件中的惡意程式碼能夠更改全域變數或將表單提交到其他位址以保存使用者數據,等等。

如何避免 $_SERVER["PHP_SELF"] 被利用?

透過使用 htmlspecialchars() 函數能夠避免 $_SERVER["PHP_SELF"] 被利用。

表單程式碼是這樣的:

<form method="post" action="<?php echo htmlspecialchars($_SERVER["PHP_SELF"]);?>"> ;

htmlspecialchars() 函數把特殊字元轉換成HTML 實體。現在,如果使用者試圖利用PHP_SELF 變量,會導致以下輸出:

<form method="post" action="test_form.php/"><script>alert('php')< /script>">

無法利用,沒有危害!

透過PHP 驗證表單資料

我們要做的第一件事是透過PHP 的htmlspecialchars() 函數傳遞所有變數。 ;script>location.href('http://www.php.cn')</script>

- 程式碼不會執行,因為會被儲存為轉義程式碼,就像這樣:<script>location.href('http://www.php.cn')</script>

現在這條程式碼顯示在頁面上或e-mail 中是安全的。

在使用者提交該表單時,我們還要做兩件事:

1. (透過PHP trim() 函數)移除使用者輸入資料中不必要的字元(多餘的空格、製表符、換行)

2. (透過PHP stripslashes() 函數)刪除使用者輸入資料中的反斜線(\)

接下來我們建立一個檢查函數(相比一遍遍地寫程式碼,這樣效率更好)。

我們把函數命名為 test_input()。