请问有经验的PHP老鸟,程序的安全性!

请教有经验的PHP老鸟,程序的安全性!?

讨论下开发PHP网站,除了操作系统和WEB服务软件,在程序本身安全方面应该注意那些

记得第一次给客户做的小站1个月就被坏蛋给黑了,检查发现居然在首页最下边被加了个 ,结果就是老弹广告。就可能是因为程序漏洞造成的。

还有听说工行的网站被恶搞,等等。

谢谢拉

!

------解决方案--------------------

呵呵,大家来点实际的

/*

*防注入处理

*/

if(!get_magic_quotes_gpc()){

immit(___FCKpd___0

POST);

immit(___FCKpd___0

GET);

immit(___FCKpd___0

COOKIE);

}

//防注入处理(为变量加入斜杠)函数

//参数 $array 为防注入变量数组

function immit(&$array){

foreach($array as $key=> $value){

if(!is_array($value)){

$array[$key]=addslashes($value);

}else{

immit($array[$key]);

}

}

}

php中如何避免sql注入攻击

if(!get_magic_quotes_gpc()){

callUserFunc(___FCKpd___0

GET, 'addslashes ');

callUserFunc(___FCKpd___0

POST, 'addslashes ');

}

就可以了,字段值加 ' 就可以了,如查询文章

"SELECT * FROM table WHERE id= '$id ' "

------解决方案--------------------

一般的主要注意以下几项:

脚本攻击(危害不太大主要是对客户端).

解决:将用户发表的文字用htmlspecialchars处理.

sql注入.

解决:

最好打开get_magic_quotes_gpc若未打开用addslashes替换用户以post或get方式传输的数据.

或限制传输的数据长度在安全范围内(比如限制1-2个char长),

或严格检查用户传输数据的类型.我见过有人在asp内检测关键字这是一个解决方法,但效率不高.

上传漏洞:

解决:

检查用户传输文件大小,限制其大小

检查用户传输文件的类型,绝对不允许用户传apache会解释的文件(检测文件后缀即可)

背份还原漏洞:

解决:

管理好管理员密码.做好日志

以上是我总结的一些黑客常用的攻击方法,还有什么方法希望大家补充,交流.

熱AI工具

Undresser.AI Undress

人工智慧驅動的應用程序,用於創建逼真的裸體照片

AI Clothes Remover

用於從照片中去除衣服的線上人工智慧工具。

Undress AI Tool

免費脫衣圖片

Clothoff.io

AI脫衣器

Video Face Swap

使用我們完全免費的人工智慧換臉工具,輕鬆在任何影片中換臉!

熱門文章

熱工具

記事本++7.3.1

好用且免費的程式碼編輯器

SublimeText3漢化版

中文版,非常好用

禪工作室 13.0.1

強大的PHP整合開發環境

Dreamweaver CS6

視覺化網頁開發工具

SublimeText3 Mac版

神級程式碼編輯軟體(SublimeText3)

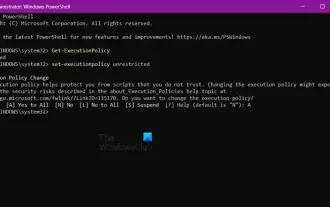

如何使用PowerShell自動執行任務

Feb 20, 2024 pm 01:51 PM

如何使用PowerShell自動執行任務

Feb 20, 2024 pm 01:51 PM

如果您是IT管理員或技術專家,您一定意識到自動化的重要性。尤其對於Windows用戶來說,MicrosoftPowerShell是最佳的自動化工具之一。微軟為滿足您的自動化需求提供了各種工具,無需安裝第三方應用程式。本指南將詳細介紹如何利用PowerShell自動化執行任務。什麼是PowerShell腳本?如果您有使用PowerShell的經驗,您可能已經使用過命令來設定您的作業系統。腳本是.ps1檔案中這些指令的集合。 .ps1檔案包含由PowerShell執行的腳本,例如基本的Get-Help

java如何發起http請求呼叫post與get接口

May 16, 2023 pm 07:53 PM

java如何發起http請求呼叫post與get接口

May 16, 2023 pm 07:53 PM

一、java調用post介面1、使用URLConnection或HttpURLConnectionjava自帶的,無需下載其他jar包URLConnection方式調用,如果介面回應碼被服務端修改則無法接收到返回報文,只能當回應碼正確時才能接收到回傳publicstaticStringsendPost(Stringurl,Stringparam){OutputStreamWriterout=null;BufferedReaderin=null;StringBuilderresult=newSt

使用C#中的Array.Sort函數對陣列進行排序

Nov 18, 2023 am 10:37 AM

使用C#中的Array.Sort函數對陣列進行排序

Nov 18, 2023 am 10:37 AM

標題:C#中使用Array.Sort函數對陣列進行排序的範例正文:在C#中,陣列是一種常用的資料結構,經常需要對陣列進行排序運算。 C#提供了Array類,其中有Sort方法可以方便地對陣列進行排序。本文將示範如何使用C#中的Array.Sort函數對陣列進行排序,並提供具體的程式碼範例。首先,我們要先了解Array.Sort函數的基本用法。 Array.So

簡單明了的PHP array_merge_recursive()函式使用方法

Jun 27, 2023 pm 01:48 PM

簡單明了的PHP array_merge_recursive()函式使用方法

Jun 27, 2023 pm 01:48 PM

在進行PHP編程時,我們常常需要將數組合併。 PHP提供了array_merge()函數來完成數組合併的工作,但是當數組中存在相同的鍵時,函數會覆寫原來的值。為了解決這個問題,PHP在語言中還提供了一個array_merge_recursive()函數,該函數可以合併數組並保留相同鍵的值,使得程式的設計變得更加靈活。 array_merge

如何使用PHP中的array_combine函數將兩個陣列拼成關聯數組

Jun 26, 2023 pm 01:41 PM

如何使用PHP中的array_combine函數將兩個陣列拼成關聯數組

Jun 26, 2023 pm 01:41 PM

在PHP中,有許多強大的陣列函數可以讓陣列的操作更加方便和快速。當我們需要將兩個陣列拼成一個關聯數組時,可以使用PHP的array_combine函數來實現這一操作。這個函數其實是用來將一個陣列的鍵當作另一個陣列的值,合併成一個新的關聯數組。接下來,我們將會講解如何使用PHP中的array_combine函數將兩個陣列拼成關聯數組。了解array_comb

Curl Get指令的範例

Mar 20, 2024 pm 06:56 PM

Curl Get指令的範例

Mar 20, 2024 pm 06:56 PM

在Linux中,URL或Curl客戶端是一個流行的命令列實用程序,允許您使用HTTPS、HTTP、FTP等多種協定在網路上傳輸資料。它允許您使用其get、post和request方法發送和接收資料。其中,你需要經常使用“get”方法。因此,學習各種方法和各種選項,你可以用來提高你的生產力變得至關重要。 「執行捲曲操作非常簡單,只需輸入幾個簡單的命令即可完成。儘管這看似簡單,但許多用戶並未充分認識到其潛力。因此,這篇簡短指南提供了一些關於在Linux系統中使用“curlget”命令的實例。”Curl

SpringBoot怎麼用實體接收Get請求傳遞過來的多個參數

May 19, 2023 pm 06:01 PM

SpringBoot怎麼用實體接收Get請求傳遞過來的多個參數

May 19, 2023 pm 06:01 PM

一、Controller層不帶任何註解接收參數第一種方法是最簡單的,嚴重懷疑以前怎麼沒用,誰知道呢。 。不過這次是真的管用了,最簡單的方式就是Controller介面入參不加任何註解! ! ! SpringBoot自動做了處理。程式碼如下:/***@authorzhangzhixiang*@sincev1.0.0*/@RestController@RequestMapping(path="/ui/institution")publicclassInstitutionManagemen

如何更改Ubuntu的apt-get更新來源?

Jan 05, 2024 pm 03:40 PM

如何更改Ubuntu的apt-get更新來源?

Jan 05, 2024 pm 03:40 PM

手動修改Ubuntu的apt-get來源1、用ssh工具連接到Ubuntu(我用的xshell)2、命令列敲入cd/etc/apt/3、備份此目錄下的source.list檔(要有sudo權限),此時就有了一個source.list.bak檔4、清空source.list檔內容(註:清空後不可恢復,所以需要執行上一步提前備份一下這個檔),此時用sudo提示權限不夠,直接切換到root用戶下執行這條指令5、用vim開啟source.list,按i鍵進入編輯模式把要修改的來源位址貼進來,然後按