部分:保護前端應用程式的實際步驟

在第 1 部分中,我們介紹了基本的前端安全概念,以幫助您了解 XSS、CSRF 和點擊劫持等常見漏洞。在這篇文章中,我們將深入研究實用的動手技術以保護您的前端應用程式免受這些和其他威脅。我們將探討一些重要主題,例如管理第三方相依性、清理輸入、設定強大的內容安全策略 (CSP) 以及保護用戶端身份驗證。

1.確保依賴管理的安全性

現代 Web 應用程式嚴重依賴第三方程式庫,通常會引入不安全或過時的軟體包帶來的風險。依賴管理透過降低利用第三方程式碼漏洞進行攻擊的風險,在前端安全中發揮著至關重要的作用。

審核軟體套件:npmaudit、Snyk 和 Dependabot 等工具會自動掃描依賴項是否有漏洞,提醒您注意關鍵問題並提供建議的修復方案。

鎖定依賴項版本:在 package.json 中指定依賴項的確切版本或鎖定檔案(如 package-lock.json),以防止可能引入漏洞的意外更新。

定期更新:設定更新依賴項和審核漏洞的時間表,確保您使用最新、最安全的版本。

2.輸入驗證與資料清理

輸入驗證和資料清理是保護您的應用程式免受各種注入攻擊(尤其是XSS)的關鍵實踐。

清理使用者輸入:使用 DOMPurify 等函式庫來清理 HTML,在使用者輸入呈現在頁面上之前從使用者輸入中剝離任何惡意程式碼。

框架特定的安全功能:許多現代框架,例如 React 和 Angular,都透過自動轉義變數來提供針對 XSS 的內建保護。但是,請謹慎使用 React 中的angerlySetInnerHTML 等方法,並在使用原始 HTML 之前始終進行清理。

伺服器端驗證:用伺服器端驗證補充客戶端驗證,以確保跨層的資料完整性和安全性。

JavaScript 中的 DOMPurify 範例:

import DOMPurify from 'dompurify'; const sanitizedInput = DOMPurify.sanitize(userInput);登入後複製

3.實施內容安全策略 (CSP)

內容安全策略 (CSP) 是一個強大的工具,可以限制腳本、圖像和樣式表等資源的載入位置,從而顯著降低 XSS 攻擊的風險。

Setting Up a Basic CSP

Define Directives: Use CSP directives to specify trusted sources for scripts, styles, and other resources. For example, script-src 'self' https://trusted-cdn.com limits script sources to your domain and the trusted CDN.

Testing and Refining CSP: Start by setting the CSP in report-only mode to detect any violations without enforcing the policy. Once confirmed, apply the policy in enforcement mode.

Example CSP Header:

Content-Security-Policy: default-src 'self'; script-src 'self' https://trusted-cdn.com;登入後複製

Using CSP in Practice

Apply CSP in your web server configuration, such as through HTTP headers or tags. This will enforce resource loading restrictions for browsers accessing your application.

4. Securing Authentication and Authorization

Authentication and authorization are essential for controlling access and ensuring data security on the client side.

Use Secure Tokens: Session tokens and JSON Web Tokens (JWTs) should be securely stored (often in HttpOnly cookies to prevent JavaScript access) and encrypted for sensitive operations.

Configure CORS Properly: Cross-Origin Resource Sharing (CORS) restricts which domains can access your API. Configure CORS headers to allow only trusted origins, using strict methods and credentials configurations.

Role-Based Access Control (RBAC): Implement RBAC on both the client and server to control which users can access certain resources and functionality, reducing the risk of unauthorized actions.

5. Conclusion and Key Takeaways

By following these practical steps, you’re taking significant strides toward a secure frontend. Securing dependencies, sanitizing input, applying CSP, and using secure tokens are vital measures for any modern application. In Part 3, we’ll look at advanced frontend security techniques, including refining CSP further, securely handling sensitive data, and using security tools for auditing and testing.

以上是部分:保護前端應用程式的實際步驟的詳細內容。更多資訊請關注PHP中文網其他相關文章!

熱AI工具

Undresser.AI Undress

人工智慧驅動的應用程序,用於創建逼真的裸體照片

AI Clothes Remover

用於從照片中去除衣服的線上人工智慧工具。

Undress AI Tool

免費脫衣圖片

Clothoff.io

AI脫衣器

Video Face Swap

使用我們完全免費的人工智慧換臉工具,輕鬆在任何影片中換臉!

熱門文章

熱工具

記事本++7.3.1

好用且免費的程式碼編輯器

SublimeText3漢化版

中文版,非常好用

禪工作室 13.0.1

強大的PHP整合開發環境

Dreamweaver CS6

視覺化網頁開發工具

SublimeText3 Mac版

神級程式碼編輯軟體(SublimeText3)

神秘的JavaScript:它的作用以及為什麼重要

Apr 09, 2025 am 12:07 AM

神秘的JavaScript:它的作用以及為什麼重要

Apr 09, 2025 am 12:07 AM

JavaScript是現代Web開發的基石,它的主要功能包括事件驅動編程、動態內容生成和異步編程。 1)事件驅動編程允許網頁根據用戶操作動態變化。 2)動態內容生成使得頁面內容可以根據條件調整。 3)異步編程確保用戶界面不被阻塞。 JavaScript廣泛應用於網頁交互、單頁面應用和服務器端開發,極大地提升了用戶體驗和跨平台開發的靈活性。

JavaScript的演變:當前的趨勢和未來前景

Apr 10, 2025 am 09:33 AM

JavaScript的演變:當前的趨勢和未來前景

Apr 10, 2025 am 09:33 AM

JavaScript的最新趨勢包括TypeScript的崛起、現代框架和庫的流行以及WebAssembly的應用。未來前景涵蓋更強大的類型系統、服務器端JavaScript的發展、人工智能和機器學習的擴展以及物聯網和邊緣計算的潛力。

JavaScript引擎:比較實施

Apr 13, 2025 am 12:05 AM

JavaScript引擎:比較實施

Apr 13, 2025 am 12:05 AM

不同JavaScript引擎在解析和執行JavaScript代碼時,效果會有所不同,因為每個引擎的實現原理和優化策略各有差異。 1.詞法分析:將源碼轉換為詞法單元。 2.語法分析:生成抽象語法樹。 3.優化和編譯:通過JIT編譯器生成機器碼。 4.執行:運行機器碼。 V8引擎通過即時編譯和隱藏類優化,SpiderMonkey使用類型推斷系統,導致在相同代碼上的性能表現不同。

JavaScript:探索網絡語言的多功能性

Apr 11, 2025 am 12:01 AM

JavaScript:探索網絡語言的多功能性

Apr 11, 2025 am 12:01 AM

JavaScript是現代Web開發的核心語言,因其多樣性和靈活性而廣泛應用。 1)前端開發:通過DOM操作和現代框架(如React、Vue.js、Angular)構建動態網頁和單頁面應用。 2)服務器端開發:Node.js利用非阻塞I/O模型處理高並發和實時應用。 3)移動和桌面應用開發:通過ReactNative和Electron實現跨平台開發,提高開發效率。

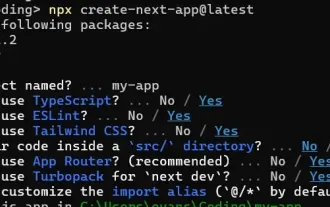

如何使用Next.js(前端集成)構建多租戶SaaS應用程序

Apr 11, 2025 am 08:22 AM

如何使用Next.js(前端集成)構建多租戶SaaS應用程序

Apr 11, 2025 am 08:22 AM

本文展示了與許可證確保的後端的前端集成,並使用Next.js構建功能性Edtech SaaS應用程序。 前端獲取用戶權限以控制UI的可見性並確保API要求遵守角色庫

Python vs. JavaScript:學習曲線和易用性

Apr 16, 2025 am 12:12 AM

Python vs. JavaScript:學習曲線和易用性

Apr 16, 2025 am 12:12 AM

Python更適合初學者,學習曲線平緩,語法簡潔;JavaScript適合前端開發,學習曲線較陡,語法靈活。 1.Python語法直觀,適用於數據科學和後端開發。 2.JavaScript靈活,廣泛用於前端和服務器端編程。

從C/C到JavaScript:所有工作方式

Apr 14, 2025 am 12:05 AM

從C/C到JavaScript:所有工作方式

Apr 14, 2025 am 12:05 AM

從C/C 轉向JavaScript需要適應動態類型、垃圾回收和異步編程等特點。 1)C/C 是靜態類型語言,需手動管理內存,而JavaScript是動態類型,垃圾回收自動處理。 2)C/C 需編譯成機器碼,JavaScript則為解釋型語言。 3)JavaScript引入閉包、原型鍊和Promise等概念,增強了靈活性和異步編程能力。

使用Next.js(後端集成)構建多租戶SaaS應用程序

Apr 11, 2025 am 08:23 AM

使用Next.js(後端集成)構建多租戶SaaS應用程序

Apr 11, 2025 am 08:23 AM

我使用您的日常技術工具構建了功能性的多租戶SaaS應用程序(一個Edtech應用程序),您可以做同樣的事情。 首先,什麼是多租戶SaaS應用程序? 多租戶SaaS應用程序可讓您從唱歌中為多個客戶提供服務