為什麼準備好的參數化查詢比資料庫互動的轉義函數更安全?

透過準備好的參數化查詢增強安全性

在處理資料庫查詢時,使用準備好的參數化查詢而不是常見的轉義函數的建議不只是一個建議,而且是關鍵的一步為了安全。本文深入探討了準備好的參數化查詢本質上更安全的原因。

準備好的參數化查詢在安全性方面提供了顯著的優勢,因為它們有效地消除了手動轉義的需要。當使用像 mysql_real_escape_string 這樣的轉義函數時,保護使用者輸入免受惡意注入的責任就落在了開發人員身上。但是,透過準備好的參數化查詢,資料庫引擎將綁定變數與 SQL 語句分開。這種分離確保了綁定變數永遠不會被視為通用 SQL 語句,而是保留為可識別資料。

透過保持分離,資料庫引擎本質上理解佔位符僅代表數據,從而防止它們被解析為完整 SQL聲明。這消除了由惡意輸入引起的意外行為的風險,例如 SQL 注入攻擊。此外,資料庫透過僅解析一次準備好的語句來優化它,從而提高了效能,特別是在對同一個表執行重複插入時。

但是,必須注意,某些資料庫抽象化庫可能會嘗試透過將綁定變數插入 SQL 語句並同時實現適當的轉義來模擬參數化查詢。雖然這種方法已經足夠了,但它達不到真正準備好的參數化查詢所提供的安全保證。

因此,在使用資料庫查詢時,請務必記住優先使用準備好的參數化查詢。這種做法可以防止潛在的資料漏洞並確保應用程式的完整性。

以上是為什麼準備好的參數化查詢比資料庫互動的轉義函數更安全?的詳細內容。更多資訊請關注PHP中文網其他相關文章!

熱AI工具

Undresser.AI Undress

人工智慧驅動的應用程序,用於創建逼真的裸體照片

AI Clothes Remover

用於從照片中去除衣服的線上人工智慧工具。

Undress AI Tool

免費脫衣圖片

Clothoff.io

AI脫衣器

Video Face Swap

使用我們完全免費的人工智慧換臉工具,輕鬆在任何影片中換臉!

熱門文章

熱工具

記事本++7.3.1

好用且免費的程式碼編輯器

SublimeText3漢化版

中文版,非常好用

禪工作室 13.0.1

強大的PHP整合開發環境

Dreamweaver CS6

視覺化網頁開發工具

SublimeText3 Mac版

神級程式碼編輯軟體(SublimeText3)

與MySQL中使用索引相比,全表掃描何時可以更快?

Apr 09, 2025 am 12:05 AM

與MySQL中使用索引相比,全表掃描何時可以更快?

Apr 09, 2025 am 12:05 AM

全表掃描在MySQL中可能比使用索引更快,具體情況包括:1)數據量較小時;2)查詢返回大量數據時;3)索引列不具備高選擇性時;4)複雜查詢時。通過分析查詢計劃、優化索引、避免過度索引和定期維護表,可以在實際應用中做出最優選擇。

可以在 Windows 7 上安裝 mysql 嗎

Apr 08, 2025 pm 03:21 PM

可以在 Windows 7 上安裝 mysql 嗎

Apr 08, 2025 pm 03:21 PM

是的,可以在 Windows 7 上安裝 MySQL,雖然微軟已停止支持 Windows 7,但 MySQL 仍兼容它。不過,安裝過程中需要注意以下幾點:下載適用於 Windows 的 MySQL 安裝程序。選擇合適的 MySQL 版本(社區版或企業版)。安裝過程中選擇適當的安裝目錄和字符集。設置 root 用戶密碼,並妥善保管。連接數據庫進行測試。注意 Windows 7 上的兼容性問題和安全性問題,建議升級到受支持的操作系統。

mysql:簡單的概念,用於輕鬆學習

Apr 10, 2025 am 09:29 AM

mysql:簡單的概念,用於輕鬆學習

Apr 10, 2025 am 09:29 AM

MySQL是一個開源的關係型數據庫管理系統。 1)創建數據庫和表:使用CREATEDATABASE和CREATETABLE命令。 2)基本操作:INSERT、UPDATE、DELETE和SELECT。 3)高級操作:JOIN、子查詢和事務處理。 4)調試技巧:檢查語法、數據類型和權限。 5)優化建議:使用索引、避免SELECT*和使用事務。

mysql 和 mariadb 可以共存嗎

Apr 08, 2025 pm 02:27 PM

mysql 和 mariadb 可以共存嗎

Apr 08, 2025 pm 02:27 PM

MySQL 和 MariaDB 可以共存,但需要謹慎配置。關鍵在於為每個數據庫分配不同的端口號和數據目錄,並調整內存分配和緩存大小等參數。連接池、應用程序配置和版本差異也需要考慮,需要仔細測試和規劃以避免陷阱。在資源有限的情況下,同時運行兩個數據庫可能會導致性能問題。

mysql用戶和數據庫的關係

Apr 08, 2025 pm 07:15 PM

mysql用戶和數據庫的關係

Apr 08, 2025 pm 07:15 PM

MySQL 數據庫中,用戶和數據庫的關係通過權限和表定義。用戶擁有用戶名和密碼,用於訪問數據庫。權限通過 GRANT 命令授予,而表由 CREATE TABLE 命令創建。要建立用戶和數據庫之間的關係,需創建數據庫、創建用戶,然後授予權限。

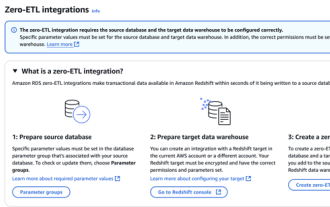

RDS MySQL 與 Redshift 零 ETL 集成

Apr 08, 2025 pm 07:06 PM

RDS MySQL 與 Redshift 零 ETL 集成

Apr 08, 2025 pm 07:06 PM

數據集成簡化:AmazonRDSMySQL與Redshift的零ETL集成高效的數據集成是數據驅動型組織的核心。傳統的ETL(提取、轉換、加載)流程複雜且耗時,尤其是在將數據庫(例如AmazonRDSMySQL)與數據倉庫(例如Redshift)集成時。然而,AWS提供的零ETL集成方案徹底改變了這一現狀,為從RDSMySQL到Redshift的數據遷移提供了簡化、近乎實時的解決方案。本文將深入探討RDSMySQL零ETL與Redshift集成,闡述其工作原理以及為數據工程師和開發者帶來的優勢。

Bangla 部分模型檢索中的 Laravel Eloquent ORM)

Apr 08, 2025 pm 02:06 PM

Bangla 部分模型檢索中的 Laravel Eloquent ORM)

Apr 08, 2025 pm 02:06 PM

LaravelEloquent模型檢索:輕鬆獲取數據庫數據EloquentORM提供了簡潔易懂的方式來操作數據庫。本文將詳細介紹各種Eloquent模型檢索技巧,助您高效地從數據庫中獲取數據。 1.獲取所有記錄使用all()方法可以獲取數據庫表中的所有記錄:useApp\Models\Post;$posts=Post::all();這將返回一個集合(Collection)。您可以使用foreach循環或其他集合方法訪問數據:foreach($postsas$post){echo$post->

MySQL:初學者的數據管理易用性

Apr 09, 2025 am 12:07 AM

MySQL:初學者的數據管理易用性

Apr 09, 2025 am 12:07 AM

MySQL適合初學者使用,因為它安裝簡單、功能強大且易於管理數據。 1.安裝和配置簡單,適用於多種操作系統。 2.支持基本操作如創建數據庫和表、插入、查詢、更新和刪除數據。 3.提供高級功能如JOIN操作和子查詢。 4.可以通過索引、查詢優化和分錶分區來提升性能。 5.支持備份、恢復和安全措施,確保數據的安全和一致性。