開發人員小心 linkedIn 或 The Legend of John (Jack) Hemm 上的虛假招聘人員

方法...迷人

當我收到約翰(傑克)赫姆傳來的訊息時,我就知道有些事情不太對勁。他自稱是一家自營公司的首席執行官,據我所知,這是不可能的,因為公司是獨立的法人實體。當然,除非這家公司以某種方式獲得了知覺,宣布獨立,開始組織咖啡店會議,並開始在 LinkedIn 上建立聯繫。

個人資料圖片看起來也有點不對勁,有點像桑德斯上校作為一個奇怪的魔術師(或者可能是一些奇怪的 80 年代功夫電影中的壞人),但人工智能生成的?更不用說他自稱是公設辯護人,同時又是一家使用 OpenAI 開發聊天機器人應用程式的個體經營公司的執行長。更令人困惑的是,他的打字太草率了,讓我懷疑他是否是文盲,或者可能在試圖欺騙我的同時瘋狂擺弄保羅·丹尼爾斯的魔法裝置。

你能看到那種隱藏的詭計、純粹的狡詐嗎?

這是第一則訊息:

嗨邁克爾,

我是約翰,一家自營公司的執行長。

目前,我們將更新我們的 AI 聊天機器人應用程式 UI。

我願意與您合作,因為我查看了您的個人資料並相信您非常適合這個職位。

目前合作期為3個月,我們願意支付每小時80~100美元。

如果您正在尋找新的機會,讓我們進一步討論。最誠摯的問候,

約翰。

他想對我做什麼?我認為他一開始腦子裡想到的是“騙局”,然後轉向“工作”,但後來他大腦中的一些道德故障導致他完全忘記了這個詞。我很好奇,所以我決定一起玩,看看我能否解開這個謎團。

劇情變厚了

我回覆表達了我的興趣,他向我提供了訪問他們的存儲庫的權限來運行程式碼並檢查專案的進度。他還給我發了一個 Calendly 連結來預約電話。

研究程式碼

此時我只是想看看是否可以識別惡意程式碼,而我最終發現的結果非常有趣。

當我發現這個時,我很快就快速瀏覽了一些主要文件,特別是應用程式的入口點:

啟動腳本與管道運算符一起使用,看起來很不尋常。管道運算子通常會將一個命令的輸出定向到另一個命令,但這在這裡沒有意義,因為測試命令會產生啟動腳本無法使用的輸出。這表示測試腳本中正在發生一些特定的事情,他們希望在啟動過程中觸發這些事情。此外,包含 --openssl-legacy-provider 可能表示試圖繞過更嚴格的加密策略,這也可能被利用來削弱安全性或引入漏洞。

所以在 gitHub 上我查看了測試文件並看到了這個:

乍一看,這裡沒有發生任何事情,只是一個將某些內容記錄到控制台的渲染函數,但缺乏測試......那麼為什麼在啟動時運行它如此重要?

嗯,有些東西似乎不太對勁,所以我點擊了查看原始程式碼,然後我看到了這個:

嗚嗚嗚嗚

賓果一堆混淆的程式碼,該檔案必須包含一些 javaScript,它會修改您在 GitHub UI 中查看時看到的內容。

我把它丟進反混淆器中,如下圖:

然後我看到了惡意程式碼,讀起來絕對令人頭疼,所以我只是將其放入 chatGPT 中進行破譯,這就是它發現的內容:

主要觀察:

-

混淆:

- 程式碼使用了嚴重混淆的變數名稱和邏輯,很難直接閱讀。

- 諸如 _0x40b9、_0x37be 和 _0x3f8d69 之類的函數可能旨在解碼或重新映射腳本的其他部分。

-

行為:

- 此腳本從主機收集敏感數據,例如:

- 瀏覽器資料:它掃描與 Chrome、Brave 和其他瀏覽器相關的目錄以取得設定檔和登入資料。

- 系統資訊:讀取主機名稱、平台、主目錄、暫存目錄和系統鑰匙圈。

- 檔案上傳到遠端伺服器http://185.153.182.241:1224。

-

潛在的惡意意圖:

- 此腳本存取敏感目錄(~/AppData、~/.config、~/Library 等)。

- 嘗試讀取瀏覽器擴充功能和儲存的資料並將其傳送到遠端端點。

- 從遠端伺服器取得並執行程式碼(/client/106/314 和 /pdown)。

-

妥協指標:

- 在 /.pyp/、/.sysinfo 和 .config/solana/id.json 等目錄中建立並執行檔案。

- 透過循環和間隔不斷重試操作(例如,每 20 秒和 300 秒 setInterval)。

-

執行:

- 透過child_process.exec產生子進程,例如擷取檔案或執行Python腳本。

該腳本幾乎可以肯定是惡意軟體,旨在竊取敏感資料並執行其他惡意負載。它針對多個平台(Windows、Linux 和 macOS)和瀏覽器,將資料外洩到遠端伺服器。

風險

如果執行這樣的腳本,可能會發生最糟糕的情況 -

-

資料竊取:

- 竊取瀏覽器憑證、加密貨幣錢包資料和系統設定檔等敏感檔案。

-

系統妥協:

- 遠端執行其他惡意負載(例如勒索軟體、間諜軟體或後門),讓攻擊者進一步控制您的系統。

-

經濟損失:

- 未經授權存取加密貨幣錢包或儲存的財務憑證可能會導致資金被盜。

-

身分竊盜:

- 從您的系統中竊取的個人資料可能會被用於身分盜竊或在暗網上出售。

-

系統不穩定與故障:

- 惡意軟體的持久性機制以及對檔案或系統設定的修改可能會導致不穩定、速度減慢或崩潰。

粗魯的告別......和偏執的殘留物

當場抓住他後,我在 linkedin 上發送了以下訊息:

嘿約翰,

我運行了你發給我的程式碼。我的螢幕立刻充滿了象形文字,現在我的 Wi-Fi 網路被命名為「Capybara Uprising HQ」。過了一會兒,一群穿著小背心、戴著帽子的水豚出現在我家門口,要求我任命一個為我的「首席零食官」。從那以後,他們佔領了我的客廳,把它變成了一個小小的指揮站。我該如何進行後續步驟?

此時我收到了一個問號,他的帳戶似乎自行終止了,他封鎖了我,我在 LinkedIn 和 GitHub 上報告了這些情況。

我做了一些挖掘,結果證明這位律師是真的。要么有人冒充他,他們建立了這個網站以顯得合法,要么約翰——或者傑克,或者不管他的名字是什麼——正在引導一些更好的呼叫掃羅式的失敗並涉足邪惡活動。

如果您需要公設辯護人,請大聲喊出來。

https://www.dunganattorney.com/attorney/hemm-john-e-jack/

(非附屬連結)

無論如何,這個故事的寓意是......

如果你在黑暗中對著鏡子說約翰·傑克·赫姆20 次,顯然他會在你身後重生,脖子上長出一個保羅·丹尼爾斯的小腦袋,就像這東西里的怪物一樣(他也被傑克了,所以你可以' t 逃脫)他嘗試做一些奇怪的魔術,但失敗了,然後將github 插入你的大腦並下載每個存儲庫......不。

不,說真的,外面有很多騙子,尤其是在 LinkedIn 上,我猜其中一些騙子會比這個騙子複雜得多,所以要小心。

以上是開發人員小心 linkedIn 或 The Legend of John (Jack) Hemm 上的虛假招聘人員的詳細內容。更多資訊請關注PHP中文網其他相關文章!

熱AI工具

Undresser.AI Undress

人工智慧驅動的應用程序,用於創建逼真的裸體照片

AI Clothes Remover

用於從照片中去除衣服的線上人工智慧工具。

Undress AI Tool

免費脫衣圖片

Clothoff.io

AI脫衣器

Video Face Swap

使用我們完全免費的人工智慧換臉工具,輕鬆在任何影片中換臉!

熱門文章

熱工具

記事本++7.3.1

好用且免費的程式碼編輯器

SublimeText3漢化版

中文版,非常好用

禪工作室 13.0.1

強大的PHP整合開發環境

Dreamweaver CS6

視覺化網頁開發工具

SublimeText3 Mac版

神級程式碼編輯軟體(SublimeText3)

神秘的JavaScript:它的作用以及為什麼重要

Apr 09, 2025 am 12:07 AM

神秘的JavaScript:它的作用以及為什麼重要

Apr 09, 2025 am 12:07 AM

JavaScript是現代Web開發的基石,它的主要功能包括事件驅動編程、動態內容生成和異步編程。 1)事件驅動編程允許網頁根據用戶操作動態變化。 2)動態內容生成使得頁面內容可以根據條件調整。 3)異步編程確保用戶界面不被阻塞。 JavaScript廣泛應用於網頁交互、單頁面應用和服務器端開發,極大地提升了用戶體驗和跨平台開發的靈活性。

JavaScript的演變:當前的趨勢和未來前景

Apr 10, 2025 am 09:33 AM

JavaScript的演變:當前的趨勢和未來前景

Apr 10, 2025 am 09:33 AM

JavaScript的最新趨勢包括TypeScript的崛起、現代框架和庫的流行以及WebAssembly的應用。未來前景涵蓋更強大的類型系統、服務器端JavaScript的發展、人工智能和機器學習的擴展以及物聯網和邊緣計算的潛力。

JavaScript引擎:比較實施

Apr 13, 2025 am 12:05 AM

JavaScript引擎:比較實施

Apr 13, 2025 am 12:05 AM

不同JavaScript引擎在解析和執行JavaScript代碼時,效果會有所不同,因為每個引擎的實現原理和優化策略各有差異。 1.詞法分析:將源碼轉換為詞法單元。 2.語法分析:生成抽象語法樹。 3.優化和編譯:通過JIT編譯器生成機器碼。 4.執行:運行機器碼。 V8引擎通過即時編譯和隱藏類優化,SpiderMonkey使用類型推斷系統,導致在相同代碼上的性能表現不同。

JavaScript:探索網絡語言的多功能性

Apr 11, 2025 am 12:01 AM

JavaScript:探索網絡語言的多功能性

Apr 11, 2025 am 12:01 AM

JavaScript是現代Web開發的核心語言,因其多樣性和靈活性而廣泛應用。 1)前端開發:通過DOM操作和現代框架(如React、Vue.js、Angular)構建動態網頁和單頁面應用。 2)服務器端開發:Node.js利用非阻塞I/O模型處理高並發和實時應用。 3)移動和桌面應用開發:通過ReactNative和Electron實現跨平台開發,提高開發效率。

Python vs. JavaScript:學習曲線和易用性

Apr 16, 2025 am 12:12 AM

Python vs. JavaScript:學習曲線和易用性

Apr 16, 2025 am 12:12 AM

Python更適合初學者,學習曲線平緩,語法簡潔;JavaScript適合前端開發,學習曲線較陡,語法靈活。 1.Python語法直觀,適用於數據科學和後端開發。 2.JavaScript靈活,廣泛用於前端和服務器端編程。

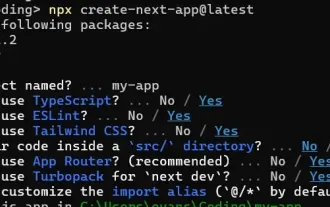

如何使用Next.js(前端集成)構建多租戶SaaS應用程序

Apr 11, 2025 am 08:22 AM

如何使用Next.js(前端集成)構建多租戶SaaS應用程序

Apr 11, 2025 am 08:22 AM

本文展示了與許可證確保的後端的前端集成,並使用Next.js構建功能性Edtech SaaS應用程序。 前端獲取用戶權限以控制UI的可見性並確保API要求遵守角色庫

從C/C到JavaScript:所有工作方式

Apr 14, 2025 am 12:05 AM

從C/C到JavaScript:所有工作方式

Apr 14, 2025 am 12:05 AM

從C/C 轉向JavaScript需要適應動態類型、垃圾回收和異步編程等特點。 1)C/C 是靜態類型語言,需手動管理內存,而JavaScript是動態類型,垃圾回收自動處理。 2)C/C 需編譯成機器碼,JavaScript則為解釋型語言。 3)JavaScript引入閉包、原型鍊和Promise等概念,增強了靈活性和異步編程能力。

如何安裝JavaScript?

Apr 05, 2025 am 12:16 AM

如何安裝JavaScript?

Apr 05, 2025 am 12:16 AM

JavaScript不需要安裝,因為它已內置於現代瀏覽器中。你只需文本編輯器和瀏覽器即可開始使用。 1)在瀏覽器環境中,通過標籤嵌入HTML文件中運行。 2)在Node.js環境中,下載並安裝Node.js後,通過命令行運行JavaScript文件。