如何修復 Laravel 中的弱 TLS/SSL 配置

加強 Laravel 的 TLS/SSL 設定:綜合指南

保護您的 Laravel 應用程式免受因 TLS/SSL 配置較弱而導致的漏洞的影響,對於保護敏感資料和遵守現代安全最佳實踐至關重要。本指南詳細介紹了 TLS/SSL 配置較弱的組成、相關風險以及如何在 Laravel 專案中修正這些風險。 提供了用於實施穩健協議的程式碼範例,以及有關使用免費安全檢查工具來評估網站安全狀況的說明。

了解弱 TLS/SSL 設定

TLS/SSL(傳輸層安全/安全通訊端層)對於加密客戶端和伺服器之間的通訊至關重要。 然而,弱配置,例如使用過時的協定(如 SSL 2.0 或 SSL 3.0)或弱密碼,會使您的應用程式容易受到攻擊,包括:

- 中間人 (MITM) 攻擊

- BEAST、POODLE 與 Heartbleed 漏洞

- 資料攔截與操作

辨識弱 TLS/SSL 設定

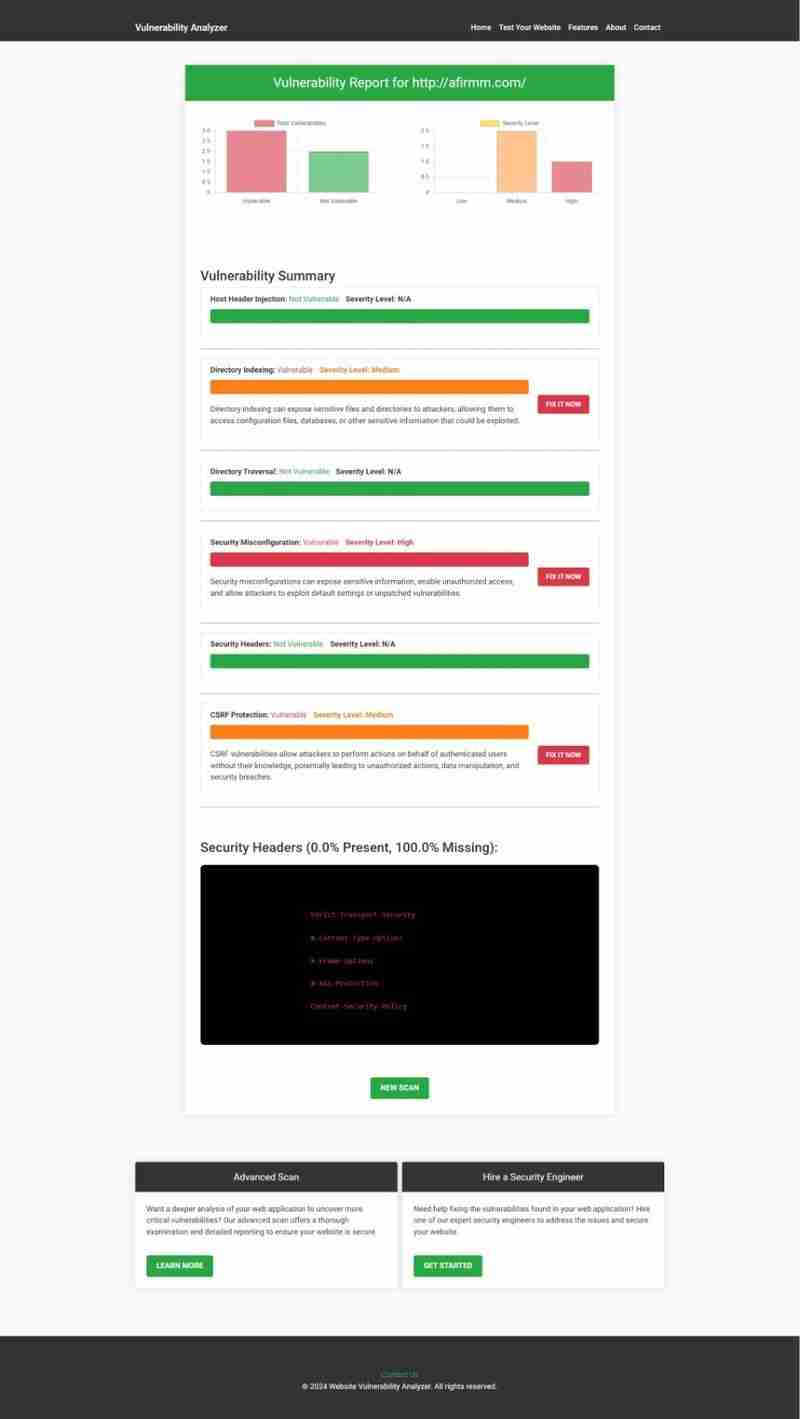

我們的免費網站安全掃描程式可輕鬆識別 TLS/SSL 弱點。 它會產生一份詳細的報告,指出不安全協議、弱密碼或丟失 HSTS 標頭等漏洞。

工具介面的螢幕截圖如下所示,以幫助其使用:

免費工具網頁的螢幕截圖,顯示對安全評估工具的存取。

免費工具網頁的螢幕截圖,顯示對安全評估工具的存取。

Laravel 中弱 TLS/SSL 的逐步修復

1. 實作現代 TLS 協定

透過更新您的網路伺服器設定來強制執行安全性協定。 以下是 Apache 和 Nginx 的範例:

阿帕契:

<code><virtualhost>

SSLEngine on

SSLProtocol -All +TLSv1.2 +TLSv1.3

SSLCipherSuite HIGH:!aNULL:!MD5:!3DES

SSLHonorCipherOrder On

Header always set Strict-Transport-Security "max-age=63072000; includeSubDomains; preload"

</virtualhost></code>Nginx:

<code>server {

listen 443 ssl;

ssl_protocols TLSv1.2 TLSv1.3;

ssl_ciphers HIGH:!aNULL:!MD5:!3DES;

ssl_prefer_server_ciphers on;

add_header Strict-Transport-Security "max-age=63072000; includeSubDomains; preload" always;

}</code>2. 利用 Laravel 中介軟體

利用 Laravel 中介軟體強制執行 HTTPS 並合併安全標頭。

<?php namespace App\Http\Middleware;

use Closure;

class SecureHeaders

{

public function handle($request, Closure $next)

{

$response = $next($request);

$response->headers->set('Strict-Transport-Security', 'max-age=63072000; includeSubDomains; preload');

$response->headers->set('X-Content-Type-Options', 'nosniff');

$response->headers->set('X-Frame-Options', 'DENY');

return $response;

}

}在app/Http/Kernel.php中註冊這個中間件。

protected $middleware = [

// Other middleware

\App\Http\Middleware\SecureHeaders::class,

];3. 驗證您的 TLS/SSL 設定

完成這些修改後,使用免費工具重新測試您網站的 TLS/SSL 強度。 將產生一份詳細說明您網站安全狀態的綜合報告。

漏洞評估報告樣本如下:

突出顯示潛在漏洞的漏洞評估報告範例。

突出顯示潛在漏洞的漏洞評估報告範例。

補充安全措施

- 停用未使用的連接埠:透過關閉不必要的連接埠來最小化攻擊面。

- 啟用 HSTS:確保所有未來的網站請求都使用 HTTPS。

- 定期憑證監控:使用工具驗證 SSL 憑證有效性並防止過期。

使用我們免費網站安全檢查器的好處

我們的工具提供:

- 即時漏洞偵測。

- 清晰簡潔的安全報告。

- 解決已識別問題的可行指南。

點擊此處立即執行網站漏洞檢查!

結論

薄弱的 TLS/SSL 設定會為您的 Laravel 應用程式帶來重大風險。 透過實施安全協議、有效配置 Laravel 中間件以及利用我們的免費網站安全檢查器等工具,您可以顯著增強網站的安全性。

準備好保護您的網站了嗎? 立即測試!

以上是如何修復 Laravel 中的弱 TLS/SSL 配置的詳細內容。更多資訊請關注PHP中文網其他相關文章!

熱AI工具

Undresser.AI Undress

人工智慧驅動的應用程序,用於創建逼真的裸體照片

AI Clothes Remover

用於從照片中去除衣服的線上人工智慧工具。

Undress AI Tool

免費脫衣圖片

Clothoff.io

AI脫衣器

Video Face Swap

使用我們完全免費的人工智慧換臉工具,輕鬆在任何影片中換臉!

熱門文章

熱工具

記事本++7.3.1

好用且免費的程式碼編輯器

SublimeText3漢化版

中文版,非常好用

禪工作室 13.0.1

強大的PHP整合開發環境

Dreamweaver CS6

視覺化網頁開發工具

SublimeText3 Mac版

神級程式碼編輯軟體(SublimeText3)

在PHP API中說明JSON Web令牌(JWT)及其用例。

Apr 05, 2025 am 12:04 AM

在PHP API中說明JSON Web令牌(JWT)及其用例。

Apr 05, 2025 am 12:04 AM

JWT是一種基於JSON的開放標準,用於在各方之間安全地傳輸信息,主要用於身份驗證和信息交換。 1.JWT由Header、Payload和Signature三部分組成。 2.JWT的工作原理包括生成JWT、驗證JWT和解析Payload三個步驟。 3.在PHP中使用JWT進行身份驗證時,可以生成和驗證JWT,並在高級用法中包含用戶角色和權限信息。 4.常見錯誤包括簽名驗證失敗、令牌過期和Payload過大,調試技巧包括使用調試工具和日誌記錄。 5.性能優化和最佳實踐包括使用合適的簽名算法、合理設置有效期、

會話如何劫持工作,如何在PHP中減輕它?

Apr 06, 2025 am 12:02 AM

會話如何劫持工作,如何在PHP中減輕它?

Apr 06, 2025 am 12:02 AM

會話劫持可以通過以下步驟實現:1.獲取會話ID,2.使用會話ID,3.保持會話活躍。在PHP中防範會話劫持的方法包括:1.使用session_regenerate_id()函數重新生成會話ID,2.通過數據庫存儲會話數據,3.確保所有會話數據通過HTTPS傳輸。

您如何在PHP中有效處理異常(嘗試,捕捉,最後,投擲)?

Apr 05, 2025 am 12:03 AM

您如何在PHP中有效處理異常(嘗試,捕捉,最後,投擲)?

Apr 05, 2025 am 12:03 AM

在PHP中,異常處理通過try,catch,finally,和throw關鍵字實現。 1)try塊包圍可能拋出異常的代碼;2)catch塊處理異常;3)finally塊確保代碼始終執行;4)throw用於手動拋出異常。這些機制幫助提升代碼的健壯性和可維護性。

說明PHP中的不同錯誤類型(注意,警告,致命錯誤,解析錯誤)。

Apr 08, 2025 am 12:03 AM

說明PHP中的不同錯誤類型(注意,警告,致命錯誤,解析錯誤)。

Apr 08, 2025 am 12:03 AM

PHP中有四種主要錯誤類型:1.Notice:最輕微,不會中斷程序,如訪問未定義變量;2.Warning:比Notice嚴重,不會終止程序,如包含不存在文件;3.FatalError:最嚴重,會終止程序,如調用不存在函數;4.ParseError:語法錯誤,會阻止程序執行,如忘記添加結束標籤。

包括,require,incement_once,require_once之間有什麼區別?

Apr 05, 2025 am 12:07 AM

包括,require,incement_once,require_once之間有什麼區別?

Apr 05, 2025 am 12:07 AM

在PHP中,include,require,include_once,require_once的區別在於:1)include產生警告並繼續執行,2)require產生致命錯誤並停止執行,3)include_once和require_once防止重複包含。這些函數的選擇取決於文件的重要性和是否需要防止重複包含,合理使用可以提高代碼的可讀性和可維護性。

PHP和Python:比較兩種流行的編程語言

Apr 14, 2025 am 12:13 AM

PHP和Python:比較兩種流行的編程語言

Apr 14, 2025 am 12:13 AM

PHP和Python各有優勢,選擇依據項目需求。 1.PHP適合web開發,尤其快速開發和維護網站。 2.Python適用於數據科學、機器學習和人工智能,語法簡潔,適合初學者。

什麼是HTTP請求方法(獲取,發布,放置,刪除等),何時應該使用?

Apr 09, 2025 am 12:09 AM

什麼是HTTP請求方法(獲取,發布,放置,刪除等),何時應該使用?

Apr 09, 2025 am 12:09 AM

HTTP請求方法包括GET、POST、PUT和DELETE,分別用於獲取、提交、更新和刪除資源。 1.GET方法用於獲取資源,適用於讀取操作。 2.POST方法用於提交數據,常用於創建新資源。 3.PUT方法用於更新資源,適用於完整更新。 4.DELETE方法用於刪除資源,適用於刪除操作。

PHP:網絡開發的關鍵語言

Apr 13, 2025 am 12:08 AM

PHP:網絡開發的關鍵語言

Apr 13, 2025 am 12:08 AM

PHP是一種廣泛應用於服務器端的腳本語言,特別適合web開發。 1.PHP可以嵌入HTML,處理HTTP請求和響應,支持多種數據庫。 2.PHP用於生成動態網頁內容,處理表單數據,訪問數據庫等,具有強大的社區支持和開源資源。 3.PHP是解釋型語言,執行過程包括詞法分析、語法分析、編譯和執行。 4.PHP可以與MySQL結合用於用戶註冊系統等高級應用。 5.調試PHP時,可使用error_reporting()和var_dump()等函數。 6.優化PHP代碼可通過緩存機制、優化數據庫查詢和使用內置函數。 7