參數化查詢如何安全地處理SQL語句中的用戶輸入?

>從用戶輸入風險中保護SQL語句 >使用字符串串聯(C#和VB.NET中的常見實踐)將用戶輸入直接嵌入SQL查詢中,從而產生了重大的安全風險。 這些包括:

- > sql注入:

- 允許惡意用戶注入任意SQL代碼的主要漏洞,可能損害您的數據庫。

> 數據類型不匹配: 用戶輸入的格式不正確會導致錯誤和數據損壞。 - 安全漏洞: 這些不安全的方法將您的系統暴露於各種攻擊中。

- 安全替代方案:參數化查詢

參數化查詢提供了強大的解決方案。您沒有將用戶輸入直接納入SQL字符串,而是將參數用作佔位符。 這些值分別提供,以防止SQL注入並確保數據完整性。

> vb.net示例:

參數化查詢的string sql = "INSERT INTO myTable (myField1, myField2) VALUES (@someValue, @someOtherValue);";

using (SqlCommand cmd = new SqlCommand(sql, myDbConnection))

{

cmd.Parameters.AddWithValue("@someValue", someVariable);

cmd.Parameters.AddWithValue("@someOtherValue", someTextBox.Text);

cmd.ExecuteNonQuery();

}關鍵優點:>

Dim sql As String = "INSERT INTO myTable (myField1, myField2) VALUES (?, ?);"

Using cmd As New SqlCommand(sql, myDbConnection)

cmd.Parameters.AddWithValue(0, someVariable)

cmd.Parameters.AddWithValue(1, someTextBox.Text)

cmd.ExecuteNonQuery()

End Using增強的安全性:消除了SQL注入攻擊的風險。

- 改進的數據處理:

- 自動管理數據類型轉換和格式。

> > 提高了可靠性: 可防止由不正確格式的用戶輸入引起的崩潰。 -

重要的考慮因素:

- 添加參數時始終使用正確的數據類型。 這樣可以防止索引錯誤並確保准確的數據處理。 示例使用>時,請考慮使用更具體的參數類型方法,以提高性能和類型的安全性。 請注意,其他數據庫訪問庫可能使用不同的佔位符語法和參數添加方法。 實體框架還為參數化查詢提供了內置支持。 >

以上是參數化查詢如何安全地處理SQL語句中的用戶輸入?的詳細內容。更多資訊請關注PHP中文網其他相關文章!

熱AI工具

Undresser.AI Undress

人工智慧驅動的應用程序,用於創建逼真的裸體照片

AI Clothes Remover

用於從照片中去除衣服的線上人工智慧工具。

Undress AI Tool

免費脫衣圖片

Clothoff.io

AI脫衣器

Video Face Swap

使用我們完全免費的人工智慧換臉工具,輕鬆在任何影片中換臉!

熱門文章

熱工具

記事本++7.3.1

好用且免費的程式碼編輯器

SublimeText3漢化版

中文版,非常好用

禪工作室 13.0.1

強大的PHP整合開發環境

Dreamweaver CS6

視覺化網頁開發工具

SublimeText3 Mac版

神級程式碼編輯軟體(SublimeText3)

C語言數據結構:樹和圖的數據表示與操作

Apr 04, 2025 am 11:18 AM

C語言數據結構:樹和圖的數據表示與操作

Apr 04, 2025 am 11:18 AM

C語言數據結構:樹和圖的數據表示與操作樹是一個層次結構的數據結構由節點組成,每個節點包含一個數據元素和指向其子節點的指針二叉樹是一種特殊類型的樹,其中每個節點最多有兩個子節點數據表示structTreeNode{intdata;structTreeNode*left;structTreeNode*right;};操作創建樹遍歷樹(先序、中序、後序)搜索樹插入節點刪除節點圖是一個集合的數據結構,其中的元素是頂點,它們通過邊連接在一起邊可以是帶權或無權的數據表示鄰

C語言文件操作難題的幕後真相

Apr 04, 2025 am 11:24 AM

C語言文件操作難題的幕後真相

Apr 04, 2025 am 11:24 AM

文件操作難題的真相:文件打開失敗:權限不足、路徑錯誤、文件被佔用。數據寫入失敗:緩衝區已滿、文件不可寫、磁盤空間不足。其他常見問題:文件遍歷緩慢、文本文件編碼不正確、二進製文件讀取錯誤。

c語言函數的基本要求有哪些

Apr 03, 2025 pm 10:06 PM

c語言函數的基本要求有哪些

Apr 03, 2025 pm 10:06 PM

C語言函數是代碼模塊化和程序搭建的基礎。它們由聲明(函數頭)和定義(函數體)組成。 C語言默認使用值傳遞參數,但也可使用地址傳遞修改外部變量。函數可以有返回值或無返回值,返回值類型必須與聲明一致。函數命名應清晰易懂,使用駝峰或下劃線命名法。遵循單一職責原則,保持函數簡潔性,以提高可維護性和可讀性。

c語言函數名定義

Apr 03, 2025 pm 10:03 PM

c語言函數名定義

Apr 03, 2025 pm 10:03 PM

C語言函數名定義包括:返回值類型、函數名、參數列表和函數體。函數名應清晰、簡潔、統一風格,避免與關鍵字衝突。函數名具有作用域,可在聲明後使用。函數指針允許將函數作為參數傳遞或賦值。常見錯誤包括命名衝突、參數類型不匹配和未聲明的函數。性能優化重點在函數設計和實現上,而清晰、易讀的代碼至關重要。

c語言函數的概念

Apr 03, 2025 pm 10:09 PM

c語言函數的概念

Apr 03, 2025 pm 10:09 PM

C語言函數是可重複利用的代碼塊,它接收輸入,執行操作,返回結果,可將代碼模塊化提高可複用性,降低複雜度。函數內部機制包含參數傳遞、函數執行、返回值,整個過程涉及優化如函數內聯。編寫好的函數遵循單一職責原則、參數數量少、命名規範、錯誤處理。指針與函數結合能實現更強大的功能,如修改外部變量值。函數指針將函數作為參數傳遞或存儲地址,用於實現動態調用函數。理解函數特性和技巧是編寫高效、可維護、易理解的C語言程序的關鍵。

c上標3下標5怎麼算 c上標3下標5算法教程

Apr 03, 2025 pm 10:33 PM

c上標3下標5怎麼算 c上標3下標5算法教程

Apr 03, 2025 pm 10:33 PM

C35 的計算本質上是組合數學,代表從 5 個元素中選擇 3 個的組合數,其計算公式為 C53 = 5! / (3! * 2!),可通過循環避免直接計算階乘以提高效率和避免溢出。另外,理解組合的本質和掌握高效的計算方法對於解決概率統計、密碼學、算法設計等領域的許多問題至關重要。

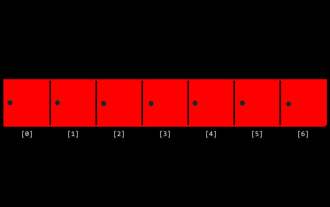

CS-第 3 週

Apr 04, 2025 am 06:06 AM

CS-第 3 週

Apr 04, 2025 am 06:06 AM

算法是解決問題的指令集,其執行速度和內存佔用各不相同。編程中,許多算法都基於數據搜索和排序。本文將介紹幾種數據檢索和排序算法。線性搜索假設有一個數組[20,500,10,5,100,1,50],需要查找數字50。線性搜索算法會逐個檢查數組中的每個元素,直到找到目標值或遍歷完整個數組。算法流程圖如下:線性搜索的偽代碼如下:檢查每個元素:如果找到目標值:返回true返回falseC語言實現:#include#includeintmain(void){i

C#與C:歷史,進化和未來前景

Apr 19, 2025 am 12:07 AM

C#與C:歷史,進化和未來前景

Apr 19, 2025 am 12:07 AM

C#和C 的歷史與演變各有特色,未來前景也不同。 1.C 由BjarneStroustrup在1983年發明,旨在將面向對象編程引入C語言,其演變歷程包括多次標準化,如C 11引入auto關鍵字和lambda表達式,C 20引入概念和協程,未來將專注於性能和系統級編程。 2.C#由微軟在2000年發布,結合C 和Java的優點,其演變注重簡潔性和生產力,如C#2.0引入泛型,C#5.0引入異步編程,未來將專注於開發者的生產力和雲計算。