零時科技安全團隊分析:Four.meme 平台 Memecoin 遭攻擊,損失約 15,000 美元

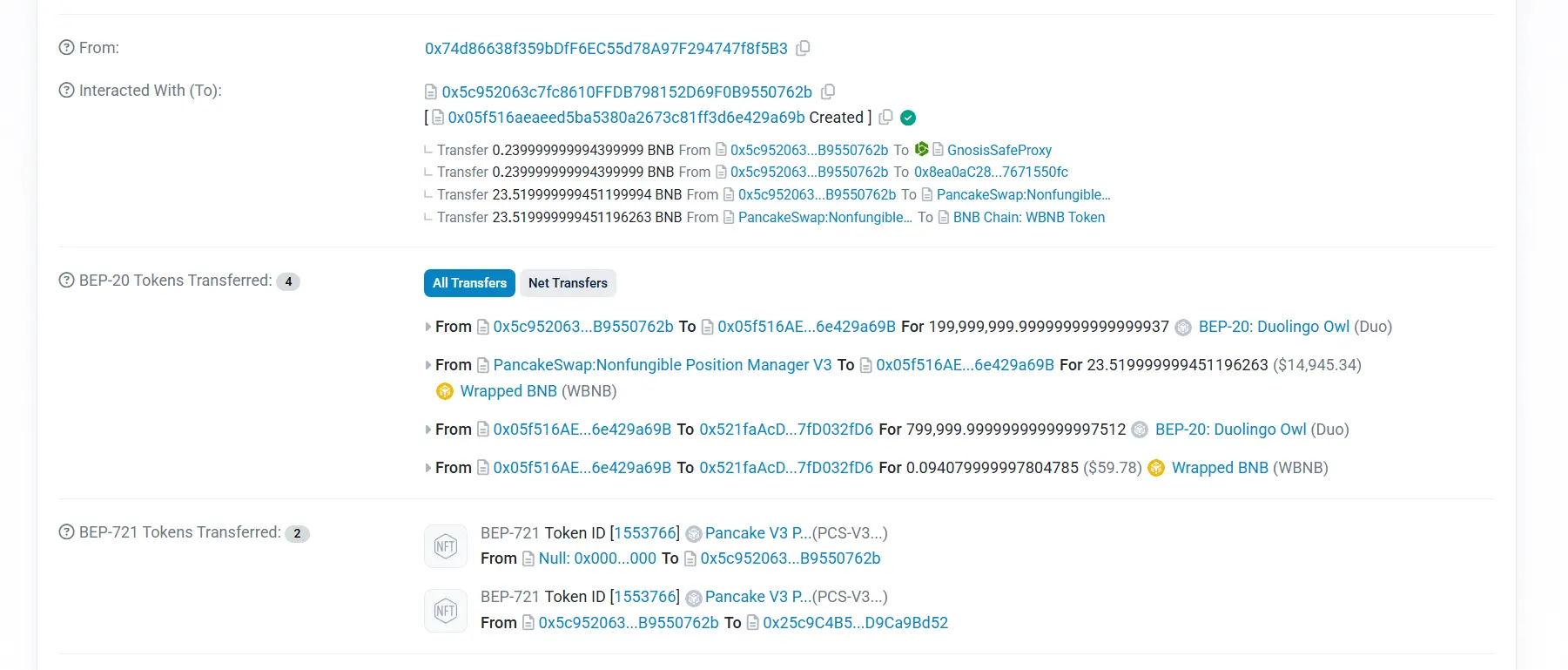

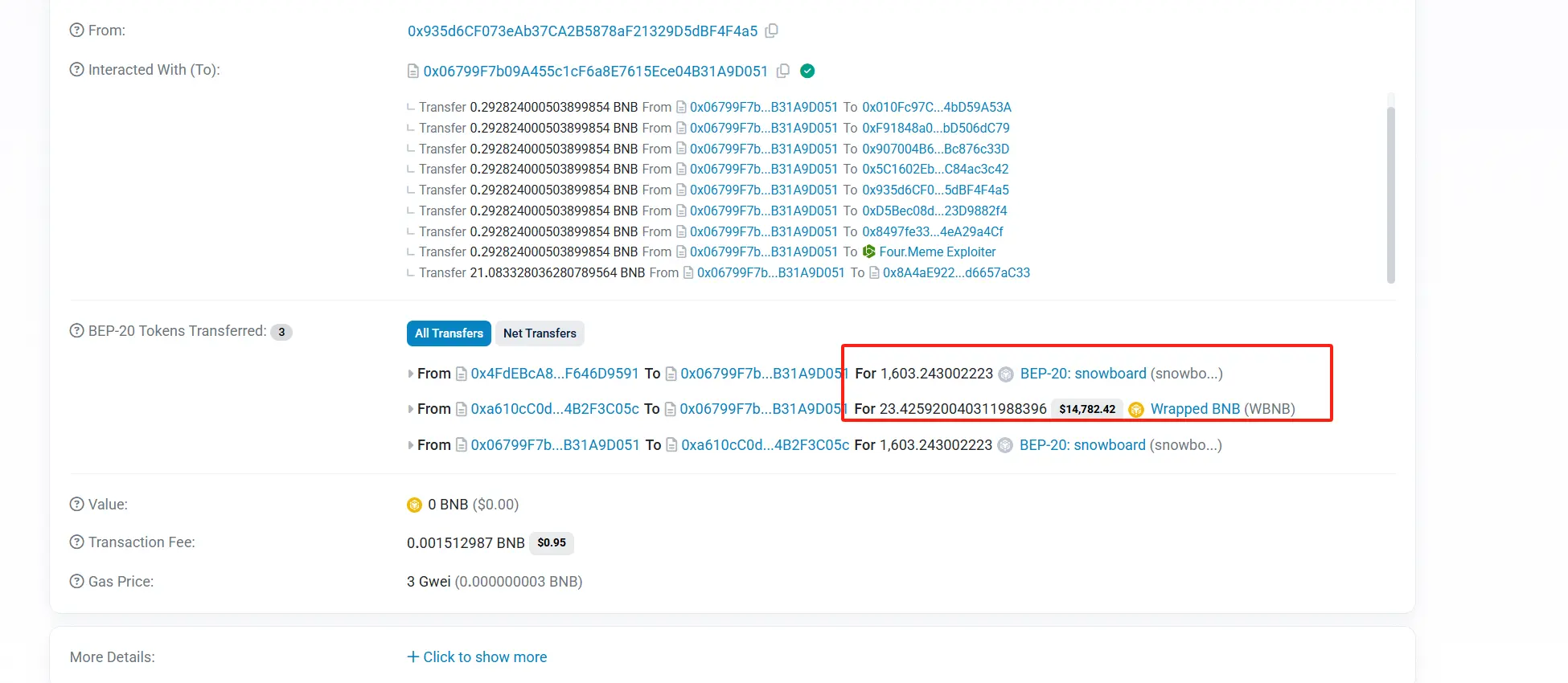

Binance Academy 孵化的 memecoin 發射平台 Four.meme 遭遇安全事件,其平台上的 memecoin 項目 Snowboard (合約地址:0x4abfd9a204344bd81a276c075ef89412c9fd2f64) 遭受攻擊,損失約 15,000 美元。攻擊交易哈希:0x2902f93a0e0e32893b6d5c907ee7bb5dabc459093efa6dbc6e6ba49f85c27f61。

平台機制及漏洞分析

Four.meme 類似於 Pump.Fun,是一個運行在 BNB Smart Chain 上的 memecoin 發射平台,其運作流程大致分為三個階段:

攻擊手法

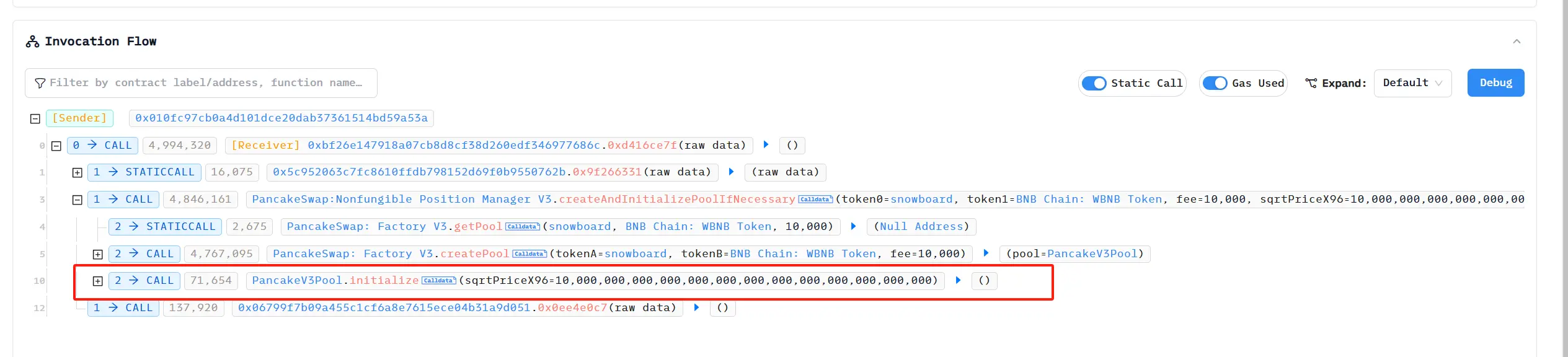

攻擊者利用了 Four.meme 在將 memecoin 遷移至 DEX 時的漏洞。攻擊者預先在 PancakeSwap 上創建並初始化了一個與 Snowboard 相同的交易對,但將 sqrtPriceX96 參數設置為一個異常高的數值 (比正常值高出 368058418256012 倍)。

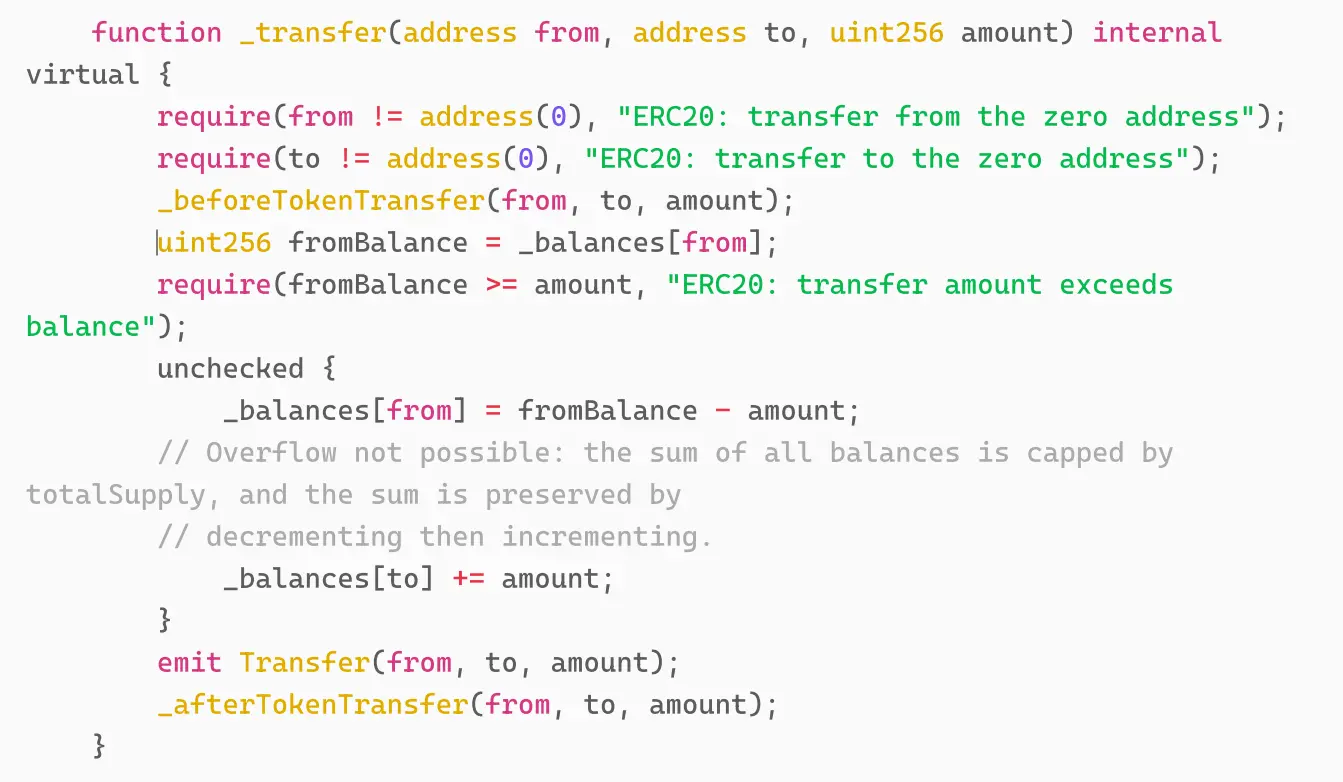

當 Four.meme 合約調用 createAndInitializePoolIfNecessary 函數創建交易對時,由於該交易對已存在,合約便使用攻擊者預設的異常價格添加了流動性。這導致 Snowboard 價格被人為操縱至極高水平。攻擊者隨後利用少量 Snowboard 代幣兌換了池子中的大部分 BNB,從而完成攻擊。

安全建議

此次攻擊暴露了 Four.meme 合約在處理 DEX 交易對創建邏輯上的缺陷。建議項目方在設計經濟模型和合約代碼時進行更嚴格的測試和審計,並考慮多種異常情況,避免類似漏洞的出現。 多輪審計,特別是多家審計公司交叉審計,對於保障平台安全至關重要。

以上是Four.meme 攻擊事件分析的詳細內容。更多資訊請關注PHP中文網其他相關文章!