如何在MySQL中使用準備好的陳述來防止SQL注入?

如何在MySQL中使用準備好的陳述來防止SQL注入?

MySQL中準備的語句是通過將SQL邏輯與所使用的數據分開的有效工具來防止SQL注入。您可以使用它們:

-

準備語句:首先,您需要準備一個SQL語句。這涉及將您的SQL查詢與占位持有人一起以稍後將插入的值編寫。例如:

<code class="sql">PREPARE stmt1 FROM 'SELECT * FROM users WHERE username = ? AND password = ?';</code>

登入後複製 -

設置參數:準備語句後,您使用

SET命令為佔位符設置實際值。繼續以下示例:<code class="sql">SET @username = 'john_doe'; SET @password = 'securepassword123';</code>

登入後複製 -

執行語句:最後,使用設置參數執行準備的語句:

<code class="sql">EXECUTE stmt1 USING @username, @password;</code>

登入後複製 -

處理陳述:完成準備的聲明後,將其置於釋放資源的好習慣:

<code class="sql">DEALLOCATE PREPARE stmt1;</code>

登入後複製

通過使用佔位符( ? ),而不是將用戶輸入直接插入SQL查詢,您可以確保將數據視為數據,而不是將數據視為SQL命令的一部分,這大大降低了SQL注入的風險。

在MySQL中實施準備好的語句的最佳實踐是什麼?

實施準備的陳述有效地涉及遵循幾種最佳實踐:

- 對所有用戶輸入使用準備好的語句:任何來自用戶輸入的數據都應被參數化,以防止SQL注入。這不僅包括表格提交,還包括來自cookie,URL參數和其他來源的數據。

- 驗證和消毒輸入:即使有準備好的陳述,驗證和消毒輸入至關重要。這增加了額外的安全性,並有助於確保數據符合預期格式。

- 重複使用準備的陳述:為了提高效率,請在可能的情況下重複使用準備的陳述,尤其是對於重複查詢。這可以提高性能,因為聲明準備僅完成一次。

- 使用交易:執行多個查詢時,請使用交易來確保數據完整性。準備的陳述可以在交易中使用以維持一致性和原子性。

- 限制特權:確保執行已準備好的語句的數據庫用戶具有最低要求的特權。如果安全違反,這減少了潛在的損害。

- 定期更新和補丁:保持您的MySQL服務器和相關軟件的最新信息,以防止已知漏洞。

準備好的陳述能否完全消除MySQL中SQL注入的風險?

雖然準備好的陳述大大降低了SQL注入的風險,但它們不能完全消除它。在某些情況下,漏洞仍然存在:

- 動態SQL :如果基於用戶輸入動態生成SQL查詢的部分,並且這些部分無法正確地參數化,則SQL注入風險仍然存在。

- 存儲過程:如果在沒有適當輸入驗證的情況下使用存儲過程,並且如果將用戶輸入直接插入過程中的SQL命令,則可能會出現漏洞。

- 二階SQL注入:這發生在用戶輸入存儲並以後在查詢中使用時。如果在使用前未正確消毒存儲的數據,則可能導致SQL注入。

- 濫用準備的語句:如果未正確使用準備的語句,例如在準備語句之前通過將用戶輸入與SQL命令串聯,則損失了好處。

總而言之,準備好的陳述是防止SQL注入的強大工具,但必須與其他安全慣例一起正確使用並結合使用。

如何使用準備好的語句確保我的MySQL查詢安全?

為了確保使用準備好的語句確保您的MySQL查詢安全,請按照以下步驟進行操作:

-

參數化所有用戶輸入:始終將佔位符(

?)用於SQL查詢中的任何用戶輸入。這樣可以確保將輸入視為數據,而不是可執行的代碼。 - 驗證輸入:在準備好的語句中使用用戶輸入之前,請驗證其以確保其符合預期格式和範圍。這有助於防止無效的數據輸入數據庫。

-

使用強大的數據類型:設置參數時,請使用適當的數據類型(例如,用於整數的

INT,字符串的VARCHAR)來確保數據完整性並防止基於類型的攻擊。 - 限制數據庫特權:確保數據庫用戶僅具有執行已準備好的語句的必要特權。這限制了任何安全漏洞的潛在影響。

- 監視和日誌:實現監視和日誌記錄以跟踪數據庫活動。這可以幫助檢測和迅速解決潛在的安全問題。

- 定期安全審核:對數據庫和應用程序代碼進行定期審核,以確保正確使用準備的語句,並且沒有引入新的漏洞。

通過遵循以下步驟並不斷審查您的安全慣例,您可以使用準備好的語句可顯著增強MySQL查詢的安全性。

以上是如何在MySQL中使用準備好的陳述來防止SQL注入?的詳細內容。更多資訊請關注PHP中文網其他相關文章!

熱AI工具

Undresser.AI Undress

人工智慧驅動的應用程序,用於創建逼真的裸體照片

AI Clothes Remover

用於從照片中去除衣服的線上人工智慧工具。

Undress AI Tool

免費脫衣圖片

Clothoff.io

AI脫衣器

Video Face Swap

使用我們完全免費的人工智慧換臉工具,輕鬆在任何影片中換臉!

熱門文章

熱工具

記事本++7.3.1

好用且免費的程式碼編輯器

SublimeText3漢化版

中文版,非常好用

禪工作室 13.0.1

強大的PHP整合開發環境

Dreamweaver CS6

視覺化網頁開發工具

SublimeText3 Mac版

神級程式碼編輯軟體(SublimeText3)

與MySQL中使用索引相比,全表掃描何時可以更快?

Apr 09, 2025 am 12:05 AM

與MySQL中使用索引相比,全表掃描何時可以更快?

Apr 09, 2025 am 12:05 AM

全表掃描在MySQL中可能比使用索引更快,具體情況包括:1)數據量較小時;2)查詢返回大量數據時;3)索引列不具備高選擇性時;4)複雜查詢時。通過分析查詢計劃、優化索引、避免過度索引和定期維護表,可以在實際應用中做出最優選擇。

可以在 Windows 7 上安裝 mysql 嗎

Apr 08, 2025 pm 03:21 PM

可以在 Windows 7 上安裝 mysql 嗎

Apr 08, 2025 pm 03:21 PM

是的,可以在 Windows 7 上安裝 MySQL,雖然微軟已停止支持 Windows 7,但 MySQL 仍兼容它。不過,安裝過程中需要注意以下幾點:下載適用於 Windows 的 MySQL 安裝程序。選擇合適的 MySQL 版本(社區版或企業版)。安裝過程中選擇適當的安裝目錄和字符集。設置 root 用戶密碼,並妥善保管。連接數據庫進行測試。注意 Windows 7 上的兼容性問題和安全性問題,建議升級到受支持的操作系統。

mysql:簡單的概念,用於輕鬆學習

Apr 10, 2025 am 09:29 AM

mysql:簡單的概念,用於輕鬆學習

Apr 10, 2025 am 09:29 AM

MySQL是一個開源的關係型數據庫管理系統。 1)創建數據庫和表:使用CREATEDATABASE和CREATETABLE命令。 2)基本操作:INSERT、UPDATE、DELETE和SELECT。 3)高級操作:JOIN、子查詢和事務處理。 4)調試技巧:檢查語法、數據類型和權限。 5)優化建議:使用索引、避免SELECT*和使用事務。

mysql 和 mariadb 可以共存嗎

Apr 08, 2025 pm 02:27 PM

mysql 和 mariadb 可以共存嗎

Apr 08, 2025 pm 02:27 PM

MySQL 和 MariaDB 可以共存,但需要謹慎配置。關鍵在於為每個數據庫分配不同的端口號和數據目錄,並調整內存分配和緩存大小等參數。連接池、應用程序配置和版本差異也需要考慮,需要仔細測試和規劃以避免陷阱。在資源有限的情況下,同時運行兩個數據庫可能會導致性能問題。

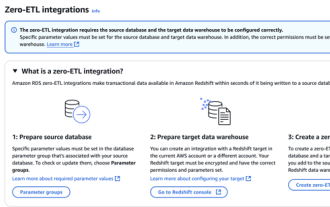

RDS MySQL 與 Redshift 零 ETL 集成

Apr 08, 2025 pm 07:06 PM

RDS MySQL 與 Redshift 零 ETL 集成

Apr 08, 2025 pm 07:06 PM

數據集成簡化:AmazonRDSMySQL與Redshift的零ETL集成高效的數據集成是數據驅動型組織的核心。傳統的ETL(提取、轉換、加載)流程複雜且耗時,尤其是在將數據庫(例如AmazonRDSMySQL)與數據倉庫(例如Redshift)集成時。然而,AWS提供的零ETL集成方案徹底改變了這一現狀,為從RDSMySQL到Redshift的數據遷移提供了簡化、近乎實時的解決方案。本文將深入探討RDSMySQL零ETL與Redshift集成,闡述其工作原理以及為數據工程師和開發者帶來的優勢。

mysql用戶和數據庫的關係

Apr 08, 2025 pm 07:15 PM

mysql用戶和數據庫的關係

Apr 08, 2025 pm 07:15 PM

MySQL 數據庫中,用戶和數據庫的關係通過權限和表定義。用戶擁有用戶名和密碼,用於訪問數據庫。權限通過 GRANT 命令授予,而表由 CREATE TABLE 命令創建。要建立用戶和數據庫之間的關係,需創建數據庫、創建用戶,然後授予權限。

Bangla 部分模型檢索中的 Laravel Eloquent ORM)

Apr 08, 2025 pm 02:06 PM

Bangla 部分模型檢索中的 Laravel Eloquent ORM)

Apr 08, 2025 pm 02:06 PM

LaravelEloquent模型檢索:輕鬆獲取數據庫數據EloquentORM提供了簡潔易懂的方式來操作數據庫。本文將詳細介紹各種Eloquent模型檢索技巧,助您高效地從數據庫中獲取數據。 1.獲取所有記錄使用all()方法可以獲取數據庫表中的所有記錄:useApp\Models\Post;$posts=Post::all();這將返回一個集合(Collection)。您可以使用foreach循環或其他集合方法訪問數據:foreach($postsas$post){echo$post->

MySQL:初學者的數據管理易用性

Apr 09, 2025 am 12:07 AM

MySQL:初學者的數據管理易用性

Apr 09, 2025 am 12:07 AM

MySQL適合初學者使用,因為它安裝簡單、功能強大且易於管理數據。 1.安裝和配置簡單,適用於多種操作系統。 2.支持基本操作如創建數據庫和表、插入、查詢、更新和刪除數據。 3.提供高級功能如JOIN操作和子查詢。 4.可以通過索引、查詢優化和分錶分區來提升性能。 5.支持備份、恢復和安全措施,確保數據的安全和一致性。