PHP漏洞全解(七)-Session劫持

服務端和客戶端之間是透過session(會話)來連結溝通。當客戶端的瀏覽器連接到伺服器後,伺服器就會建立一個該使用者的session。每個使用者的session都是獨立的,並且由伺服器來維護。每個使用者的session是由一個獨特的字串來識別,成為session id。當使用者發出請求時,所傳送的http表頭內包含session id 的值。伺服器使用http表頭內的session id來識別時哪個使用者提交的請求。

session保存的是每個用戶的個人數據,一般的web應用程式會使用session來保存通過驗證的用戶帳號和密碼。在轉換不同的網頁時,如果需要驗證使用者身份,就是用session內所儲存的帳號和密碼來比較。 session的生命週期從使用者連上伺服器後開始,在使用者關掉瀏覽器或登出時使用者session_destroy函數刪除session資料時結束。如果使用者在20分鐘內沒有使用計算機的動作,session也會自動結束。

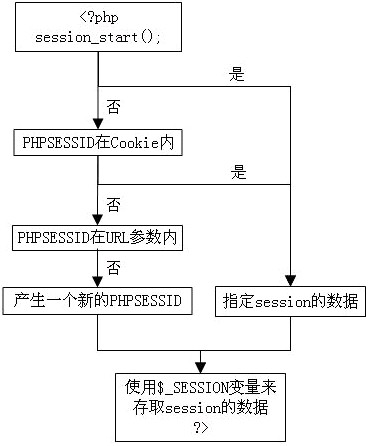

php處理session的應用架構

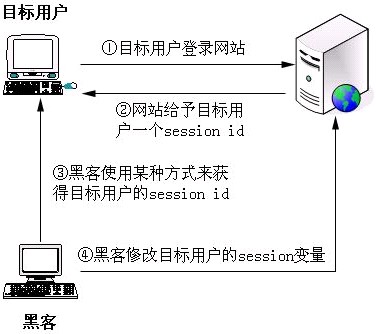

會話劫持

會話劫持是指攻擊者利用各種手段來獲取目標用戶的session id。一旦取得到session id,那麼攻擊者可以利用目標使用者的身分登入網站,取得目標使用者的操作權限。

攻擊者取得目標使用者session id的方法:

1)暴力破解:嘗試各種session id,直到破解為止。

2)計算:如果session id使用非隨機的方式產生,那麼就有可能計算出來

3)竊取:使用網絡截獲,xss攻擊等方法獲得

會話劫持的攻擊步驟

。

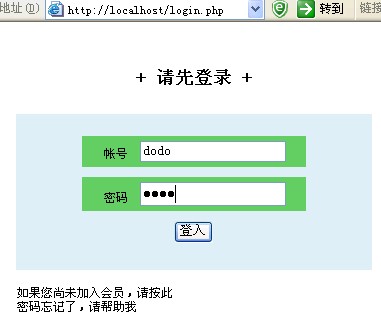

//login.php

session_start();

if (isset($_POST["login"]))

{

$link = mysql_connect("localhost", "root", "root")

or die("无法建立MySQL数据库连接:" . mysql_error());

mysql_select_db("cms") or die("无法选择MySQL数据库");

if (!get_magic_quotes_gpc())

{

$query = "select * from member where username=’" . addslashes($_POST["username"]) .

"’ and password=’" . addslashes($_POST["password"]) . "’";

}

else

{

$query = "select * from member where username=’" . $_POST["username"] .

"’ and password=’" . $_POST["password"] . "’";

}

$result = mysql_query($query)

or die("执行MySQL查询语句失败:" . mysql_error());

$match_count = mysql_num_rows($result);

if ($match_count)

{

$_SESSION["book"] = 1;

mysql_close($link);

header("Location: http://localhost/index.php?user=" . $_POST["username"]);

}

…..

// 打开Session

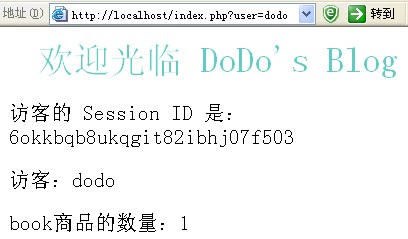

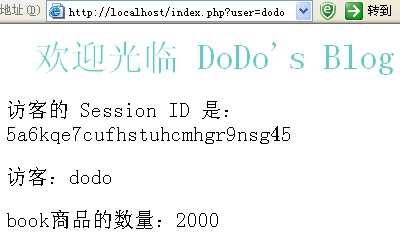

访客的 Session ID 是:echo session_id(); ?>

登入以後顯示

開始攻擊

//attack.he

//atto. cho "目標使用者的Session ID是:" . session_id() . "

";

echo "目標使用者的username是:" . $_SESSION["username"] . "

";

echo "目標使用者的pass是:$" ["password"] . "

";

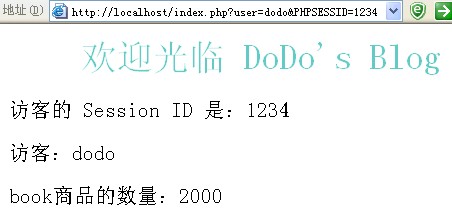

// 將book的數量設定為2000

$_SESSION["book"] = 2000;

?>

.php?PHPSESSID=5a6kqe7cufhstuhcmhgr9nsg45 此ID為取得到的客戶session id,刷新客戶頁以後

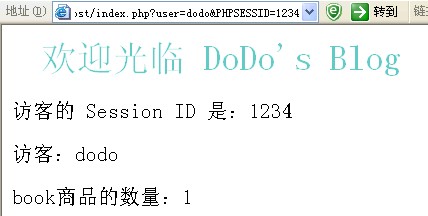

黑客可以使用給用戶的方式,http. /localhost/index.php?user=dodo&PHPSESSID=1234 把此連結寄給dodo這個使用者顯示

黑客可以使用給用戶的方式,http. /localhost/index.php?user=dodo&PHPSESSID=1234 把此連結寄給dodo這個使用者顯示

然後攻擊者再造訪http://localhost/attack.php?頁面刷新,發現

防範式可選

在index.php開頭加上

session_start();session_regenerate_id(TRUE);

…

或每次從新載入產生一個這樣每次從新載入產生的session的名稱

session的預設名稱是PHPSESSID,此變數會保存在cookie中,如果駭客不抓包分析,就無法猜到這個名稱,阻擋部分攻擊

session_start(); "mysessionid");……3)關閉透明化session id

透明化session id指當瀏覽器中的http請求沒有使用cookies來製定session id時,sessioin id使用連結來傳遞;開啟php .ini,編輯

session.use_trans_sid = 0

程式碼中

int_set("session.use_trans_sid", 0);id

session.use_cookies = 1 表示使用cookies存放session id

session.use_only_cookies = 1 表示只使用cookies存放session id,這可以避免session固定攻擊

代碼中

代碼中

session_start(); ));

$_SESSION["seid"] = $seid;

攻擊者雖然能取得session數據,但是無法得知$seid的值,只要檢查seid的值,就可以確認當前頁是否是web程式自己調用的。

以上就是PHP漏洞全解(七)-Session劫持的內容,更多相關內容請關注PHP中文網(www.php.cn)!

熱AI工具

Undresser.AI Undress

人工智慧驅動的應用程序,用於創建逼真的裸體照片

AI Clothes Remover

用於從照片中去除衣服的線上人工智慧工具。

Undress AI Tool

免費脫衣圖片

Clothoff.io

AI脫衣器

Video Face Swap

使用我們完全免費的人工智慧換臉工具,輕鬆在任何影片中換臉!

熱門文章

熱工具

記事本++7.3.1

好用且免費的程式碼編輯器

SublimeText3漢化版

中文版,非常好用

禪工作室 13.0.1

強大的PHP整合開發環境

Dreamweaver CS6

視覺化網頁開發工具

SublimeText3 Mac版

神級程式碼編輯軟體(SublimeText3)

PHP和Python:比較兩種流行的編程語言

Apr 14, 2025 am 12:13 AM

PHP和Python:比較兩種流行的編程語言

Apr 14, 2025 am 12:13 AM

PHP和Python各有優勢,選擇依據項目需求。 1.PHP適合web開發,尤其快速開發和維護網站。 2.Python適用於數據科學、機器學習和人工智能,語法簡潔,適合初學者。

說明PHP中的安全密碼散列(例如,password_hash,password_verify)。為什麼不使用MD5或SHA1?

Apr 17, 2025 am 12:06 AM

說明PHP中的安全密碼散列(例如,password_hash,password_verify)。為什麼不使用MD5或SHA1?

Apr 17, 2025 am 12:06 AM

在PHP中,應使用password_hash和password_verify函數實現安全的密碼哈希處理,不應使用MD5或SHA1。1)password_hash生成包含鹽值的哈希,增強安全性。 2)password_verify驗證密碼,通過比較哈希值確保安全。 3)MD5和SHA1易受攻擊且缺乏鹽值,不適合現代密碼安全。

PHP行動:現實世界中的示例和應用程序

Apr 14, 2025 am 12:19 AM

PHP行動:現實世界中的示例和應用程序

Apr 14, 2025 am 12:19 AM

PHP在電子商務、內容管理系統和API開發中廣泛應用。 1)電子商務:用於購物車功能和支付處理。 2)內容管理系統:用於動態內容生成和用戶管理。 3)API開發:用於RESTfulAPI開發和API安全性。通過性能優化和最佳實踐,PHP應用的效率和可維護性得以提升。

PHP:網絡開發的關鍵語言

Apr 13, 2025 am 12:08 AM

PHP:網絡開發的關鍵語言

Apr 13, 2025 am 12:08 AM

PHP是一種廣泛應用於服務器端的腳本語言,特別適合web開發。 1.PHP可以嵌入HTML,處理HTTP請求和響應,支持多種數據庫。 2.PHP用於生成動態網頁內容,處理表單數據,訪問數據庫等,具有強大的社區支持和開源資源。 3.PHP是解釋型語言,執行過程包括詞法分析、語法分析、編譯和執行。 4.PHP可以與MySQL結合用於用戶註冊系統等高級應用。 5.調試PHP時,可使用error_reporting()和var_dump()等函數。 6.優化PHP代碼可通過緩存機制、優化數據庫查詢和使用內置函數。 7

PHP的持久相關性:它還活著嗎?

Apr 14, 2025 am 12:12 AM

PHP的持久相關性:它還活著嗎?

Apr 14, 2025 am 12:12 AM

PHP仍然具有活力,其在現代編程領域中依然佔據重要地位。 1)PHP的簡單易學和強大社區支持使其在Web開發中廣泛應用;2)其靈活性和穩定性使其在處理Web表單、數據庫操作和文件處理等方面表現出色;3)PHP不斷進化和優化,適用於初學者和經驗豐富的開發者。

PHP類型提示如何起作用,包括標量類型,返回類型,聯合類型和無效類型?

Apr 17, 2025 am 12:25 AM

PHP類型提示如何起作用,包括標量類型,返回類型,聯合類型和無效類型?

Apr 17, 2025 am 12:25 AM

PHP類型提示提升代碼質量和可讀性。 1)標量類型提示:自PHP7.0起,允許在函數參數中指定基本數據類型,如int、float等。 2)返回類型提示:確保函數返回值類型的一致性。 3)聯合類型提示:自PHP8.0起,允許在函數參數或返回值中指定多個類型。 4)可空類型提示:允許包含null值,處理可能返回空值的函數。

PHP和Python:代碼示例和比較

Apr 15, 2025 am 12:07 AM

PHP和Python:代碼示例和比較

Apr 15, 2025 am 12:07 AM

PHP和Python各有優劣,選擇取決於項目需求和個人偏好。 1.PHP適合快速開發和維護大型Web應用。 2.Python在數據科學和機器學習領域佔據主導地位。

PHP與其他語言:比較

Apr 13, 2025 am 12:19 AM

PHP與其他語言:比較

Apr 13, 2025 am 12:19 AM

PHP適合web開發,特別是在快速開發和處理動態內容方面表現出色,但不擅長數據科學和企業級應用。與Python相比,PHP在web開發中更具優勢,但在數據科學領域不如Python;與Java相比,PHP在企業級應用中表現較差,但在web開發中更靈活;與JavaScript相比,PHP在後端開發中更簡潔,但在前端開發中不如JavaScript。