Zabbix監控Linux主機設定方法

說明:

Zabbix監控服務端已經設定完成,現在要使用Zabbix對Linux主機進行監控。

具體操作:

以下操作在被監控的Linux主機進行,這裡以CentOS 6.x系統為例。

一、設定防火牆,開啟10050、10051的TCP和UDP連接埠

vi /etc/sysconfig/iptables #編輯防火牆設定檔

-A INPUT -s 192.168.21.1278.21.12768.21.168.21.1278. -p tcp --dport 10050:10051 -j ACCEPT

-A INPUT -s 192.168.21.127 -m state --state NEW -m udp -p udp --dport 10050:10051 -m udp -p udp --dport 10050:10051 -jCE5%保存退出

service iptables restart #重啟防火牆使設定生效

說明:192.168.21.127是Zabbix服務端的IP位址,表示連接埠只對此IP開放,如果要對所有IP開放,規則如下:

-A INPUT -m state --state NEW -m tcp -p tcp --dport 10050:10051 -j ACCEPT

-A INPUT -m state --state NEW -m udp -p udp --dport 10050:10051 -jjin ACCEPT

二、關閉SELINUX

vi /etc/selinux/config

#SELINUX=enforcing #註解掉

#SELINUXTYPE=targeted #

0 #讓設定立即生效三、安裝Zabbix客戶端1、zabbix軟體包下載zabbix-2.2.6http://jaist.dl.sourceforge.net/project/ %20Stable/2.2.6/zabbix-2.2.6.tar.gz上傳zabbix-2.2.6.tar.gz到伺服器/usr/local/src目錄下面2、新增使用者addgroup 建立使用者群組zabbixuseradd zabbix -g zabbix -s /bin/false #建立使用者zabbix,並且把使用者zabbix加入到使用者群組zabbix中3、安裝Zabbixlnix中/local/i .so.2 /usr/lib/libiconv.so.2 #新增軟體連線

/sbin/ldconfig #讓設定立即生效

cd /usr/local/src

tar zxvf zabbix-2.2.6.

tar zxvf zabbix-2.2.6. gzlocal/zabbix/sbin/* /usr/local/sbin/ #新增系統軟連線

ln -s /usr/local/zabbix/bin/* /usr/local/bin/ #新增系統軟連線

備註:編譯安裝軟體需要先安裝編譯工具等系統軟體包,CentOS使用以下指令安裝

yum install apr* autoconf automake bison cloog-ppl compat* cpp curl curl-devel fontconfig fontconfig-devel freetype freetype* freetype-devel gcc gcc c++ gtk+-devel gd gettext gettext-devel glibc kernel kernel-headers keyutils keyutils-libs-devel krb5-devel libcom_err-devel libpng* libjpeg* libsepol-devel libselinux-devellibstpng* libjpeg* libsepol-devel libtiff * libX* make mpfr ncurses* ntp openssl openssl-devel patch pcre-devel perl php-common php-gd policycoreutils ppl telnet t1lib t1lib* nasm nasm* wget zlib-devel

4、新增連接埠服務的對應服務zabbix-agent 10050/tcp #Zabbix Agent' >> /etc/services

echo 'zabbix-agent 10050/udp #Zabbix Agent' >> /etc/services

echocho >> /etc/servicesecho 'zabbix-trapper 10051/udp #Zabbix trapper' >> /etc/services或vi /etc/services #編輯,最後新增以下程式碼編輯,最後新增以下程式碼編輯zabbix-agent 10050/tcp # Zabbix Agentzabbix-agent 10050/udp # Zabbix Agentzabbix-trapper 10051/tcp # Zabbix Trapperzabbix-trapper 10051/tcp # Zabbmapper

#儲存退出5、修改Zabbix設定檔vi /usr/local/zabbix/etc/zabbix_agentd.conf #編輯Server=192.168.21.127Server=192.168.21.127Server=192.168.21.127/

UnsafeUserParameters=1 #啟用自訂key

:wq! #儲存退出

備註:192.168.21.127是Zabbix服務端IP位址

6、新增開機/c/cc/acalo zabbix-2.2.6/misc/init.d/fedora/core/zabbix_agentd /etc/rc.d/init.d/zabbix_agentd

vi /etc/rc.d/init.d/zabbix_agentdd /usr/local/zabbix/ #Zabbix安裝目錄

:wq! #儲存退出

chmod +x /etc/rc.d/init.d/zabbix_agentd #新增腳本執行機。

service zabbix_agentd start #啟動Zabbix客戶端

ps ax|grep zabbix_agentd #檢查Zabbix客戶端是否正常運作

netstat -utlnp |rep g Zabbix服務端通訊是否正常

以下代碼在Zabbix服務端執行

/usr/local/zabbix/bin/zabbix_get -s192.168.21.128 -p10050 -k"system.uptime"

通訊正常備註:192.168.21.128是Zabbix客戶端IP位址 五、新增對Linux主機的監控在瀏覽器中開啟:http://192.168.21.127/zabbix/ #Zabbix服務端存取位址

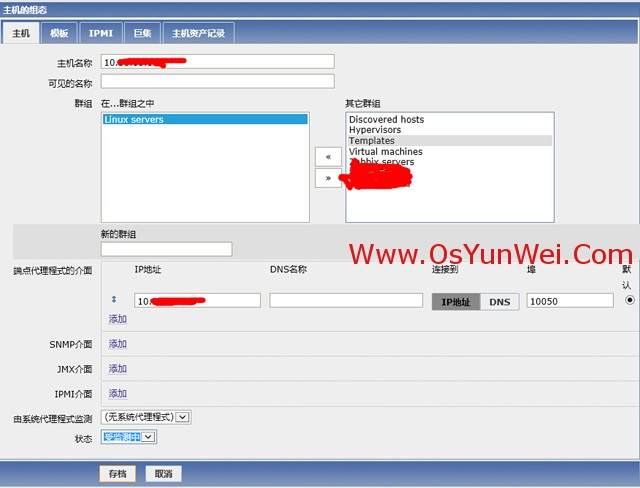

組態-主機

組態-主機

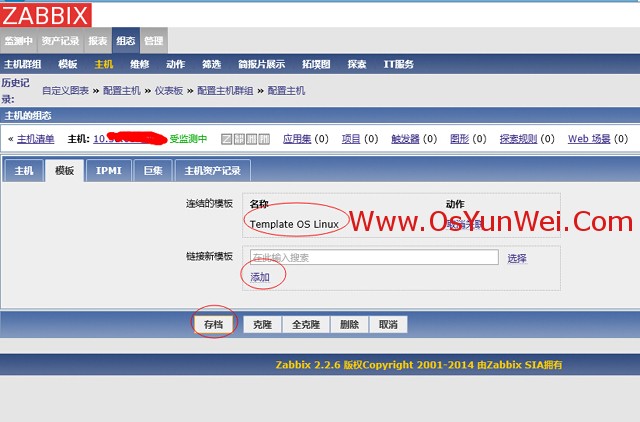

late新增

存檔

至此,Zabbix監控Linux主機設定完成。

熱AI工具

Undresser.AI Undress

人工智慧驅動的應用程序,用於創建逼真的裸體照片

AI Clothes Remover

用於從照片中去除衣服的線上人工智慧工具。

Undress AI Tool

免費脫衣圖片

Clothoff.io

AI脫衣器

Video Face Swap

使用我們完全免費的人工智慧換臉工具,輕鬆在任何影片中換臉!

熱門文章

熱工具

記事本++7.3.1

好用且免費的程式碼編輯器

SublimeText3漢化版

中文版,非常好用

禪工作室 13.0.1

強大的PHP整合開發環境

Dreamweaver CS6

視覺化網頁開發工具

SublimeText3 Mac版

神級程式碼編輯軟體(SublimeText3)

在PHP API中說明JSON Web令牌(JWT)及其用例。

Apr 05, 2025 am 12:04 AM

在PHP API中說明JSON Web令牌(JWT)及其用例。

Apr 05, 2025 am 12:04 AM

JWT是一種基於JSON的開放標準,用於在各方之間安全地傳輸信息,主要用於身份驗證和信息交換。 1.JWT由Header、Payload和Signature三部分組成。 2.JWT的工作原理包括生成JWT、驗證JWT和解析Payload三個步驟。 3.在PHP中使用JWT進行身份驗證時,可以生成和驗證JWT,並在高級用法中包含用戶角色和權限信息。 4.常見錯誤包括簽名驗證失敗、令牌過期和Payload過大,調試技巧包括使用調試工具和日誌記錄。 5.性能優化和最佳實踐包括使用合適的簽名算法、合理設置有效期、

會話如何劫持工作,如何在PHP中減輕它?

Apr 06, 2025 am 12:02 AM

會話如何劫持工作,如何在PHP中減輕它?

Apr 06, 2025 am 12:02 AM

會話劫持可以通過以下步驟實現:1.獲取會話ID,2.使用會話ID,3.保持會話活躍。在PHP中防範會話劫持的方法包括:1.使用session_regenerate_id()函數重新生成會話ID,2.通過數據庫存儲會話數據,3.確保所有會話數據通過HTTPS傳輸。

描述紮實的原則及其如何應用於PHP的開發。

Apr 03, 2025 am 12:04 AM

描述紮實的原則及其如何應用於PHP的開發。

Apr 03, 2025 am 12:04 AM

SOLID原則在PHP開發中的應用包括:1.單一職責原則(SRP):每個類只負責一個功能。 2.開閉原則(OCP):通過擴展而非修改實現變化。 3.里氏替換原則(LSP):子類可替換基類而不影響程序正確性。 4.接口隔離原則(ISP):使用細粒度接口避免依賴不使用的方法。 5.依賴倒置原則(DIP):高低層次模塊都依賴於抽象,通過依賴注入實現。

在PHPStorm中如何進行CLI模式的調試?

Apr 01, 2025 pm 02:57 PM

在PHPStorm中如何進行CLI模式的調試?

Apr 01, 2025 pm 02:57 PM

在PHPStorm中如何進行CLI模式的調試?在使用PHPStorm進行開發時,有時我們需要在命令行界面(CLI)模式下調試PHP�...

如何在系統重啟後自動設置unixsocket的權限?

Mar 31, 2025 pm 11:54 PM

如何在系統重啟後自動設置unixsocket的權限?

Mar 31, 2025 pm 11:54 PM

如何在系統重啟後自動設置unixsocket的權限每次系統重啟後,我們都需要執行以下命令來修改unixsocket的權限:sudo...

解釋PHP中的晚期靜態綁定(靜態::)。

Apr 03, 2025 am 12:04 AM

解釋PHP中的晚期靜態綁定(靜態::)。

Apr 03, 2025 am 12:04 AM

靜態綁定(static::)在PHP中實現晚期靜態綁定(LSB),允許在靜態上下文中引用調用類而非定義類。 1)解析過程在運行時進行,2)在繼承關係中向上查找調用類,3)可能帶來性能開銷。