詳解三種二維碼的開源工具的不同之處

本文主要介紹了產生二維碼的開源工具的對比,附源碼下載,具有一定的參考價值,下面跟著小編一起來看下吧

某天發現生成二維碼的工具(zxing)運作的很慢,於是乎上網尋找產生二維碼的工具,發現常見的開源工具有以下三種:

Zxing(zxing.dll)

ThoughtWorks(ThoughtWorks.QRCode.dll)

QrCodeNet(Gma.QrCodeNet.Encoding.dll)

#選哪個好呢?那就自己手動比較一下吧。

首先就遇到一個大坑,為啥人家zxing的使用方式和自己的使用的不一樣,後來才發現zxing.dll其實有倆版,一個416kb,一個200多kb。我們原來用的是200多kb的,效率比較慢,那就用416kb的比較吧

(zxing有倆版,都叫zxing.dll,都是生成二維碼的,可能作者還是一個人,但是使用方式和效率差距太大了,請認準416kb版本#)

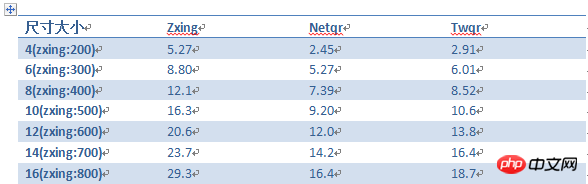

1. 對被編碼的內容長度的支持,如下表所示:

可以看出ThoughtWorks對於編碼內容有長度限制(可以透過設定調整,但還是很容易超長),基本上已經被踢出局。 )

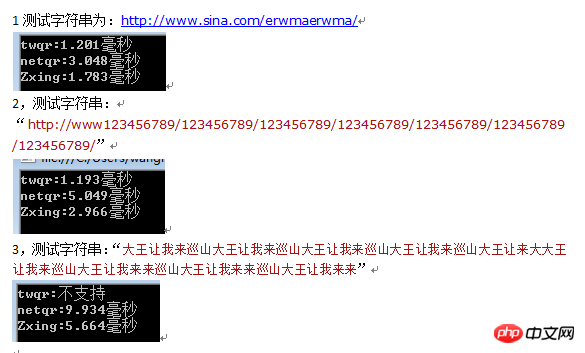

2. 三種工具的執行效率

其中:twqr指ThoughtWorks,netqr指QrCodeNet。可以看出已經out出局的ThoughtWorks執行效率最快,而Zxing是QrCodeNet的2倍,但是時間都不是很長。而除了ThoughtWorks外另外兩個都會隨著被程式設計內容變長而成長。

3. 產生檔案大小的比較:

檔案大小QrCodeNet更小些,QrCodeNet甚至可以依照內容大小調整尺寸。而Zxing最大,不過Zxing的尺寸也是大於其他兩個的。

(zxing是設定像素大小,所以這裡用於50x數值,因為只有100的倍數才能確保邊框的設定和實際產生的邊框大小相符;而ThoughtWorks和QrCodeNet設定數值,實際尺寸約是33x數值,和邊框值有關)

4. 邊框設定

該問題比較複雜,表格可以列很多,這裡就概述下

ThoughtWorks預設不支援邊框,所以他設定尺寸是:33x數值+1

QrCodeNet支援無邊框,細邊框,粗邊框三種,所以設定的尺寸為:29x數值、33x數值、37x數值

Zxing尺寸和邊框可以任意設置,所以zxing優先保證尺寸,至於邊框是在滿足尺寸之後才會考慮邊框的大小,根據經驗尺寸是100的倍數時邊框支援的最好。

5. 抉擇

已經比較完成了,大夥覺得選哪個呢? 如果非要選一個我比較傾向選Zxing#。不過我更想告訴大家的是,誰也不選,而是做一個代理模式,對外暴漏的是自己的介面#,底層你管我用的是誰呢,說不定明天我就換了一個更美更好的介面呢。

6. 我要帶logo

二維碼必須帶logo,所以我從"諸葛風流"那偷來了源碼,會放到附件上。附件中已經是做好了代理模式的源碼,如果有用請點贊,用好請留言。

【相關推薦】

2.ASP教學

#以上是詳解三種二維碼的開源工具的不同之處的詳細內容。更多資訊請關注PHP中文網其他相關文章!

熱AI工具

Undresser.AI Undress

人工智慧驅動的應用程序,用於創建逼真的裸體照片

AI Clothes Remover

用於從照片中去除衣服的線上人工智慧工具。

Undress AI Tool

免費脫衣圖片

Clothoff.io

AI脫衣器

AI Hentai Generator

免費產生 AI 無盡。

熱門文章

熱工具

記事本++7.3.1

好用且免費的程式碼編輯器

SublimeText3漢化版

中文版,非常好用

禪工作室 13.0.1

強大的PHP整合開發環境

Dreamweaver CS6

視覺化網頁開發工具

SublimeText3 Mac版

神級程式碼編輯軟體(SublimeText3)

熱門話題

如何解讀Debian Sniffer的輸出結果

Apr 12, 2025 pm 11:00 PM

如何解讀Debian Sniffer的輸出結果

Apr 12, 2025 pm 11:00 PM

DebianSniffer是一個網絡嗅探工具,用於捕獲和分析網絡數據包時間戳(Timestamp):顯示數據包捕獲的時間,通常以秒為單位。源IP地址(SourceIP):發送數據包的設備的網絡地址。目標IP地址(DestinationIP):接收數據包的設備的網絡地址。源端口(SourcePort):發送數據包的設備使用的端口號。目標端口(Destinatio

如何檢查Debian OpenSSL配置

Apr 12, 2025 pm 11:57 PM

如何檢查Debian OpenSSL配置

Apr 12, 2025 pm 11:57 PM

本文介紹幾種檢查Debian系統OpenSSL配置的方法,助您快速掌握系統安全狀態。一、確認OpenSSL版本首先,驗證OpenSSL是否已安裝及版本信息。在終端輸入以下命令:opensslversion若未安裝,系統將提示錯誤。二、查看配置文件OpenSSL主配置文件通常位於/etc/ssl/openssl.cnf。您可以使用文本編輯器(例如nano)查看:sudonano/etc/ssl/openssl.cnf此文件包含密鑰、證書路徑及加密算法等重要配置信息。三、利用ope

Debian Tomcat日誌安全設置有哪些

Apr 12, 2025 pm 11:48 PM

Debian Tomcat日誌安全設置有哪些

Apr 12, 2025 pm 11:48 PM

提升DebianTomcat日誌安全性,需關注以下關鍵策略:一、權限控制與文件管理:日誌文件權限:默認日誌文件權限(640)限制了訪問,建議修改catalina.sh腳本中的UMASK值(例如,從0027改為0022),或在log4j2配置文件中直接設置filePermissions,以確保合適的讀寫權限。日誌文件位置:Tomcat日誌通常位於/opt/tomcat/logs(或類似路徑),需定期檢查該目錄的權限設置。二、日誌輪轉與格式:日誌輪轉:配置server.xml

Debian Sniffer與Wireshark的比較

Apr 12, 2025 pm 10:48 PM

Debian Sniffer與Wireshark的比較

Apr 12, 2025 pm 10:48 PM

本文探討網絡分析工具Wireshark及其在Debian系統中的替代方案。需要明確的是,不存在名為“DebianSniffer”的標準網絡分析工具。 Wireshark是業界領先的網絡協議分析器,而Debian系統則提供其他功能類似的工具。功能特性對比Wireshark:這是一款功能強大的網絡協議分析器,支持實時網絡數據捕獲和深入的數據包內容查看,並提供豐富的協議支持、過濾和搜索功能,便於網絡問題的診斷。 Debian系統中的替代工具:Debian系統包含諸如tcpdump和tshark等網

如何利用Debian Apache日誌提升網站性能

Apr 12, 2025 pm 11:36 PM

如何利用Debian Apache日誌提升網站性能

Apr 12, 2025 pm 11:36 PM

本文將闡述如何通過分析Debian系統下的Apache日誌來提升網站性能。一、日誌分析基礎Apache日誌記錄了所有HTTP請求的詳細信息,包括IP地址、時間戳、請求URL、HTTP方法和響應代碼等。在Debian系統中,這些日誌通常位於/var/log/apache2/access.log和/var/log/apache2/error.log目錄下。理解日誌結構是有效分析的第一步。二、日誌分析工具您可以使用多種工具分析Apache日誌:命令行工具:grep、awk、sed等命令行工具可

Tomcat日誌如何幫助排查內存洩漏

Apr 12, 2025 pm 11:42 PM

Tomcat日誌如何幫助排查內存洩漏

Apr 12, 2025 pm 11:42 PM

Tomcat日誌是診斷內存洩漏問題的關鍵。通過分析Tomcat日誌,您可以深入了解內存使用情況和垃圾回收(GC)行為,從而有效定位和解決內存洩漏。以下是如何利用Tomcat日誌排查內存洩漏:1.GC日誌分析首先,啟用詳細的GC日誌記錄。在Tomcat啟動參數中添加以下JVM選項:-XX: PrintGCDetails-XX: PrintGCDateStamps-Xloggc:gc.log這些參數會生成詳細的GC日誌(gc.log),包含GC類型、回收對像大小和時間等信息。分析gc.log

Debian Sniffer在DDoS攻擊檢測中的作用

Apr 12, 2025 pm 10:42 PM

Debian Sniffer在DDoS攻擊檢測中的作用

Apr 12, 2025 pm 10:42 PM

本文探討DDoS攻擊檢測方法,雖然未找到“DebianSniffer”的直接應用案例,但以下方法可用於DDoS攻擊檢測:有效的DDoS攻擊檢測技術:基於流量分析的檢測:通過監控網絡流量的異常模式,例如突發性的流量增長、特定端口的連接數激增等,來識別DDoS攻擊。這可以使用多種工具實現,包括但不限於專業的網絡監控系統和自定義腳本。例如,Python腳本結合pyshark和colorama庫可以實時監控網絡流量並發出警報。基於統計分析的檢測:通過分析網絡流量的統計特徵,例如數據

如何配置Debian Apache日誌格式

Apr 12, 2025 pm 11:30 PM

如何配置Debian Apache日誌格式

Apr 12, 2025 pm 11:30 PM

本文介紹如何在Debian系統上自定義Apache的日誌格式。以下步驟將指導您完成配置過程:第一步:訪問Apache配置文件Debian系統的Apache主配置文件通常位於/etc/apache2/apache2.conf或/etc/apache2/httpd.conf。使用以下命令以root權限打開配置文件:sudonano/etc/apache2/apache2.conf或sudonano/etc/apache2/httpd.conf第二步:定義自定義日誌格式找到或