教你如何設定fail2ban對Apache伺服器進行安全防護的方法

這篇文章主要介紹了配置fail2ban對Apache伺服器進行安全防護的方法,主要是起到過濾IP地址的效果,示例基於Linux系統,需要的朋友可以參考下

生產環境中的Apache 伺服器可能會受到不同的攻擊。攻擊者或許試圖透過暴力攻擊或執行惡意腳本來取得未經授權或禁止存取的目錄。一些惡意爬蟲或許會掃描你網站下的各種安全漏洞,或是透過收集email地址和web表單來發送垃圾郵件。

Apache伺服器具有全面的日誌功能,可以捕捉到各種攻擊所反映的異常事件。然而,它還不能係統地解析具體的apache 日誌並迅速地對潛在的攻擊進行反應(例如,禁止/解禁IP位址)。這時候fail2ban可以解救這一切,解放了系統管理員的工作。

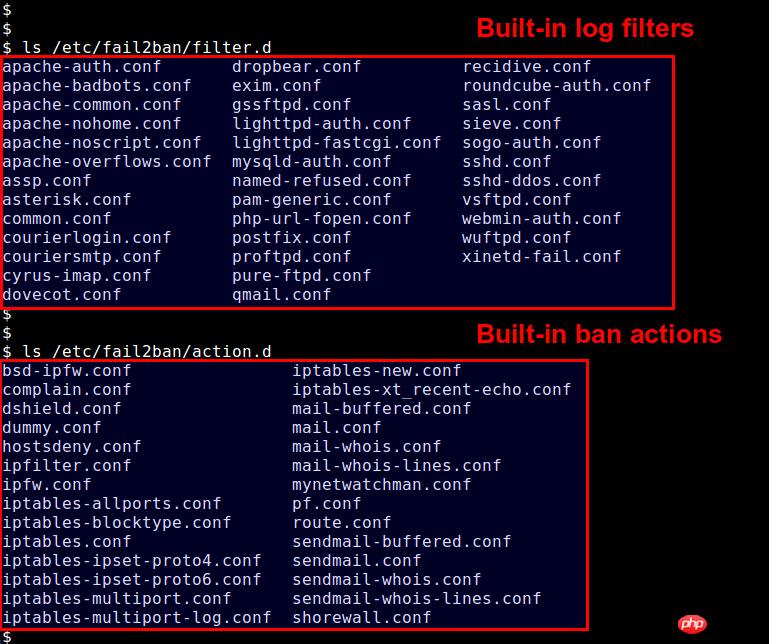

fail2ban是一種入侵防禦工具,可以基於系統日誌檢測不同的工具並且可以自動採取保護措施例如:透過iptables禁止ip、透過/etc/hosts.deny 阻止連線、或透過郵件發送通知。 fail2ban具有一系列預先定義的“監獄”,它使用特定程式日誌過濾器來偵測通常的攻擊。你也可以編寫自訂的規則來偵測來自任意程式的攻擊。

在本教學中,我會示範如何設定fail2ban來保護你的apache伺服器。我假設你已經安裝了apache和fail2ban。

什麼是 Fail2ban 監獄

讓我們更深入地了解 fail2ban 監獄。監獄定義了具體的應用策略,它會為指定的程序觸發一個保護措施。 fail2ban在 /etc/fail2ban/jail.conf 下為一些流行程序如Apache、Dovecot、Lighttpd、MySQL、Postfix、SSH 等預定義了一些監獄。每個監獄都透過特定的程式日誌過濾器(在/etc/fail2ban/fileter.d 下面)來偵測通常的攻擊。讓我來看一個例子監獄:SSH監獄。

#程式碼如下:

[ssh]

enabled = true

port = ssh

filter = sshd

logpath = /var/log/auth.log

maxretry = 6

banaction = iptables-multiportSSH監獄的設定定義了這些參數:

[ssh]: 方括號內是監獄的名字。

enabled:是否啟用監獄

port: 連接埠號碼(或對應的服務名稱)

filter:偵測攻擊的日誌解析規則

logpath: 所偵測的日誌檔案## c 次數

banaction: 所進行的禁止操作

啟用預先定義的apache監獄

在Debian 或 Ubuntu啟用Apache監獄

$ sudo vi /etc/fail2ban/jail.local

# 检测密码认证失败

[apache]

enabled = true

port = http,https

filter = apache-auth

logpath = /var/log/apache*/*error.log

maxretry = 6

# 检测漏洞和 PHP 脆弱性扫描

[apache-noscript]

enabled = true

port = http,https

filter = apache-noscript

logpath = /var/log/apache*/*error.log

maxretry = 6

# 检测 Apache 溢出攻击

[apache-overflows]

enabled = true

port = http,https

filter = apache-overflows

logpath = /var/log/apache*/*error.log

maxretry = 2

# 检测在服务器寻找主目录的尝试

[apache-nohome]

enabled = true

port = http,https

filter = apache-nohome

logpath = /var/log/apache*/*error.log

maxretry = 2banaction = iptables-multiport

$ sudo service fail2ban restart

在CentOS/RHEL 或Fedora中啟用Apache監獄

要在基於紅帽的系統中啟用預先定義的監獄,如下建立/etc/fail2ban/ jail.local。$ sudo vi /etc/fail2ban/jail.local

# 检测密码认证失败

[apache]

enabled = true

port = http,https

filter = apache-auth

logpath = /var/log/httpd/*error_log

maxretry = 6

# 检测抓取邮件地址的爬虫

[apache-badbots]

enabled = true

port = http,https

filter = apache-badbots

logpath = /var/log/httpd/*access_log

bantime = 172800

maxretry = 1

# 检测漏洞和 PHP 脆弱性扫描

[apache-noscript]

enabled = true

port = http,https

filter = apache-noscript

logpath = /var/log/httpd/*error_log

maxretry = 6

# 检测 Apache 溢出攻击

[apache-overflows]

enabled = true

port = http,https

filter = apache-overflows

logpath = /var/log/httpd/*error_log

maxretry = 2

# 检测在服务器寻找主目录的尝试

[apache-nohome]

enabled = true

port = http,https

filter = apache-nohome

logpath = /var/log/httpd/*error_log

maxretry = 2

# 检测执行不存在的脚本的企图

# 这些都是流行的网站服务程序

# 如:webmail, phpMyAdmin,WordPress

port = http,https

filter = apache-botsearch

logpath = /var/log/httpd/*error_log

maxretry = 2$ sudo systemctl restart fail2ban

$ sudo service fail2ban restart

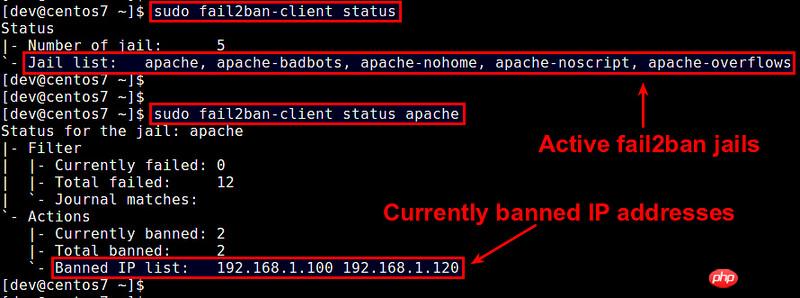

檢查和管理fail2ban禁止狀態

#監獄一旦啟動後,你可以用fail2ban的客戶端命令列工具來監控目前的禁止狀態。 查看啟動的監獄清單:$ sudo fail2ban-client status

$ sudo fail2ban-client status [监狱名]

你也可以手动禁止或者解禁IP地址:

要用制定监狱禁止IP:

$ sudo fail2ban-client set [name-of-jail] banip [ip-address]

要解禁指定监狱屏蔽的IP:

$ sudo fail2ban-client set [name-of-jail] unbanip [ip-address]

总结

本篇教程解释了fail2ban监狱如何工作以及如何使用内置的监狱来保护Apache服务器。依赖于你的环境以及要保护的web服务器类型,你或许要调整已有的监狱或者编写自定义监狱和日志过滤器。查看outfail2ban的官方Github页面来获取最新的监狱和过滤器示例。

以上是教你如何設定fail2ban對Apache伺服器進行安全防護的方法的詳細內容。更多資訊請關注PHP中文網其他相關文章!

熱AI工具

Undresser.AI Undress

人工智慧驅動的應用程序,用於創建逼真的裸體照片

AI Clothes Remover

用於從照片中去除衣服的線上人工智慧工具。

Undress AI Tool

免費脫衣圖片

Clothoff.io

AI脫衣器

Video Face Swap

使用我們完全免費的人工智慧換臉工具,輕鬆在任何影片中換臉!

熱門文章

熱工具

記事本++7.3.1

好用且免費的程式碼編輯器

SublimeText3漢化版

中文版,非常好用

禪工作室 13.0.1

強大的PHP整合開發環境

Dreamweaver CS6

視覺化網頁開發工具

SublimeText3 Mac版

神級程式碼編輯軟體(SublimeText3)

apache中cgi目錄怎麼設置

Apr 13, 2025 pm 01:18 PM

apache中cgi目錄怎麼設置

Apr 13, 2025 pm 01:18 PM

要在 Apache 中設置 CGI 目錄,需要執行以下步驟:創建 CGI 目錄,如 "cgi-bin",並授予 Apache 寫入權限。在 Apache 配置文件中添加 "ScriptAlias" 指令塊,將 CGI 目錄映射到 "/cgi-bin" URL。重啟 Apache。

apache怎麼連接數據庫

Apr 13, 2025 pm 01:03 PM

apache怎麼連接數據庫

Apr 13, 2025 pm 01:03 PM

Apache 連接數據庫需要以下步驟:安裝數據庫驅動程序。配置 web.xml 文件以創建連接池。創建 JDBC 數據源,指定連接設置。從 Java 代碼中使用 JDBC API 訪問數據庫,包括獲取連接、創建語句、綁定參數、執行查詢或更新以及處理結果。

apache80端口被佔用怎麼辦

Apr 13, 2025 pm 01:24 PM

apache80端口被佔用怎麼辦

Apr 13, 2025 pm 01:24 PM

當 Apache 80 端口被佔用時,解決方法如下:找出佔用該端口的進程並關閉它。檢查防火牆設置以確保 Apache 未被阻止。如果以上方法無效,請重新配置 Apache 使用不同的端口。重啟 Apache 服務。

怎麼查看自己的apache版本

Apr 13, 2025 pm 01:15 PM

怎麼查看自己的apache版本

Apr 13, 2025 pm 01:15 PM

有 3 種方法可在 Apache 服務器上查看版本:通過命令行(apachectl -v 或 apache2ctl -v)、檢查服務器狀態頁(http://<服務器IP或域名>/server-status)或查看 Apache 配置文件(ServerVersion: Apache/<版本號>)。

怎麼查看apache版本

Apr 13, 2025 pm 01:00 PM

怎麼查看apache版本

Apr 13, 2025 pm 01:00 PM

如何查看 Apache 版本?啟動 Apache 服務器:使用 sudo service apache2 start 啟動服務器。查看版本號:使用以下方法之一查看版本:命令行:運行 apache2 -v 命令。服務器狀態頁面:在 Web 瀏覽器中訪問 Apache 服務器的默認端口(通常為 80),版本信息顯示在頁面底部。

apache怎麼配置zend

Apr 13, 2025 pm 12:57 PM

apache怎麼配置zend

Apr 13, 2025 pm 12:57 PM

如何在 Apache 中配置 Zend?在 Apache Web 服務器中配置 Zend Framework 的步驟如下:安裝 Zend Framework 並解壓到 Web 服務器目錄中。創建 .htaccess 文件。創建 Zend 應用程序目錄並添加 index.php 文件。配置 Zend 應用程序(application.ini)。重新啟動 Apache Web 服務器。

apache不能啟動怎麼解決

Apr 13, 2025 pm 01:21 PM

apache不能啟動怎麼解決

Apr 13, 2025 pm 01:21 PM

Apache 無法啟動,原因可能有以下幾點:配置文件語法錯誤。與其他應用程序端口衝突。權限問題。內存不足。進程死鎖。守護進程故障。 SELinux 權限問題。防火牆問題。軟件衝突。

apache怎麼刪除多於的服務器名

Apr 13, 2025 pm 01:09 PM

apache怎麼刪除多於的服務器名

Apr 13, 2025 pm 01:09 PM

要從 Apache 中刪除多餘的 ServerName 指令,可以採取以下步驟:識別並刪除多餘的 ServerName 指令。重新啟動 Apache 使更改生效。檢查配置文件驗證更改。測試服務器確保問題已解決。