隨著科技的發展,越來越多的用戶開始使用物聯網設備了,而且用戶在購買這些設備時,往往會選擇功能更先進且更豐富的產品。但是從安全社區的角度來看,我們並沒有對這些逐漸「滲透」進我們生活的設備給予足夠的「關懷」。

雖然近年來已經有很多安全研究人員對連網裝置進行了安全分析,但是安全威脅仍然一直存在,而這些東西肯定會讓用戶處於安全風險之下。今天,我們將選擇一款智慧集線器進行分析,這種設備具備多種用途,例如控製家庭環境中的感測器和設備、用於能源或水利管理、安全監控或用於安全系統之中。

這種小型設備可以從所有與之相連的設備中獲取信息,如果當前環境中出現了意外情況,它將會通過手機短信或電子郵件來提醒用戶。有趣的是,它還可以連接到本地緊急服務,並根據情況向用戶發送警告訊息。所以說,如果某人能夠入侵這種智慧家庭系統並接管家庭控制器的話,這不僅對使用者來說是可怕的噩夢,而且還會影響緊急服務的功能。

在我們的分析過程中,我們發現其中存在多個邏輯漏洞,而這些漏洞將成為攻擊者可以使用的攻擊向量。

實體存取

首先,我們需要偵測攻擊者從網路外部所能利用的漏洞。我們很容易便從網路上找到了這款集線器的韌體,而且還可以直接下載。所以說,任何人都可以直接對韌體檔案進行分析,甚至修改韌體內容。

我們還發現,其中root帳號的密碼儲存在一個隱藏檔案中,並且使用了DES演算法進行加密。或許有些同學知道,DES加密演算法並不安全,而且很容易破解。因此,攻擊者可以透過暴力破解的方式取得到密碼哈希,並破解出『root』帳號的密碼。

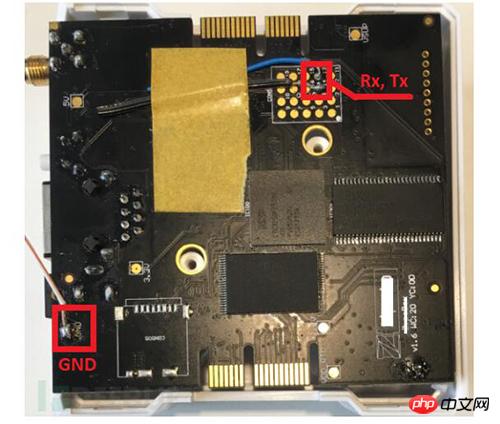

為了使用root權限存取裝置並修改文件,或執行惡意命令,實體存取是必須的。

我們拆開了裝置的外殼,但這並不是所有攻擊者都能夠做到的。不過我們的進一步分析表明,我們還有其他的方法來取得到設備的遠端存取權。

遠端存取

在對集線器進行個性配置並檢查所有連接裝置時,使用者可以選擇使用行動裝置App,或透過網路頁面來完成。當使用者設定完成之後,所有的設定資訊都會封裝到config.jar檔案中,而集線器將會下載並執行這些設定。

但是我們可以看到,config.jar檔案是透過HTTP發送的,而裝置識別碼使用的是裝置的序號。所以,攻擊者可以使用任意序號來發送相同的請求,並下載設定檔。可能有的同學會覺得序號是唯一的,但是開發人員表示:序號並沒有受到很好的安全保護,而且可以透過暴力破解的形式來獲得。為了取得序號,遠端攻擊者可以傳送特製的偽造請求,並根據伺服器端的回應資訊來判斷目前序號是否已在系統中註冊。

除此之外,我們的初步研究也表明,許多用戶會在線上論壇中討論他們的裝置問題,或在社群網站上發布集線器的照片,這些都有可能暴露裝置的序號,就算攻擊者無法破解序號,他們也可以透過社工技術來嘗試。

在分析config.jar檔案時,我們發現其中包含了裝置的登入名稱和密碼,而這些資訊足夠攻擊者透過Web介面來存取使用者帳號了。雖然檔案中的密碼經過了加密處理,但現在有許多開源工具或開源密碼資料庫可以幫助攻擊者進行雜湊解密。最重要的是,使用者在設定密碼時,設備並不會要求使用者輸入複雜密碼(沒有長度和英文數字混合的要求),這從一定程度上就降低了密碼破解的難度。

在我們的實驗過程中,我們成功存取了目標用戶的智慧家庭系統,我們不僅獲取到了所有的配置(包括IP位址)以及感測器信息,而且還可以修改這些數據。除此之外,jar檔案中還包含了用戶的隱私訊息,因為用戶需要上傳自己的手機號碼來接收警告和通知。

因此,攻擊者只需要產生並向伺服器發送一些偽造請求,他們就有可能遠端存取目標使用者的智慧型家庭系統,而這些系統並沒有採用任何的雙重認證。這樣一來,攻擊者就可以控制目標用戶的“整個家”,比如說開燈關燈、打開水龍頭、甚至是打開家門等等。這樣看來,智慧家庭生活很有可能會成為你的惡夢。

附註:我們已經將漏洞的詳細資料回報給了相關廠商,不過這些漏洞現在還沒有被修復。

陽光總在風雨後

除了智慧集線器之外,我們還對一款智慧燈泡進行了分析。雖然這種產品沒有非常嚴重的安全漏洞,但還是有不少安全問題讓我們感到非常驚訝。

智慧燈泡可以連接WiFi,隨後用戶便能夠透過行動App來控制它了。因此,使用者需要下載行動App(Android或iOS),打開燈泡,連接到燈泡所建立WiFi熱點,並提供燈泡本地WiFi網路的SSID和密碼。

透過App,使用者可以開燈或關燈,設定計時器,或修改燈光的亮度和顏色。而我們的研究目標是為了弄清楚攻擊者如何利用智慧燈泡中的漏洞來取得本地網路的存取權。進行了多次嘗試之後,我們透過行動裝置應用取得了燈泡的韌體,有趣的是,燈泡並不會直接跟著行動裝置應用進行互動。實際上,燈泡和App都需要連接到一個雲端服務,並透過雲端服務來互動。

我們發現,燈泡會向伺服器發送韌體更新請求,並透過HTTP協定下載更新文件,這明顯是不安全的。如果攻擊者處於同一網絡,中間人攻擊就變得輕而易舉了。

透過韌體偵查以及閃存資料提取技術,我們不僅訪問了韌體文件,而且還獲取了用戶資料。不過進一步分析表明,設備或內部網路中並沒有任何的敏感數據。不過,我們發現了目標燈泡之前所連接過的所有WiFi網路的憑證,這些資訊會永久儲存在裝置的快閃記憶體中,而且沒有經過加密,即使按下了「reset」按鈕也無法將其清除。

總結

我們的最新研究表明,」智慧家庭」並不意味著「安全家庭」。許多物聯網設備目前都存在不少的邏輯漏洞,而這些漏洞很可能會讓網路犯罪者「進入」你的家。