thinkphp6 任意檔案建立漏洞復現

01 背景

近日奇安信發布了ThinkPHP 6.0 「任意」檔案建立漏洞安全風險通告,對此,DYSRC第一時間對該漏洞進行了分析,並成功復現該漏洞。

漏洞影響範圍:top-think/framework 6.x

02 定位問題

#根據任意文件創建以及結合近期的commit歷史,可以推測出1bbe75019 為此問題的補丁。可以看到在補丁中限制了sessionid只能由字母和數字組成,由此看來問題更加明顯。

03 原理分析

#先拋開上面的問題,我們來看看thinkphp是如何儲存session的。

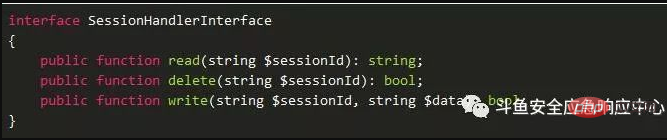

系統定義了介面thinkcontractSessionHandlerInterface

SessionHandlerInterface::write方法在本地化會話資料的時候執行,系統會在每次要求結束的時候自動執行。

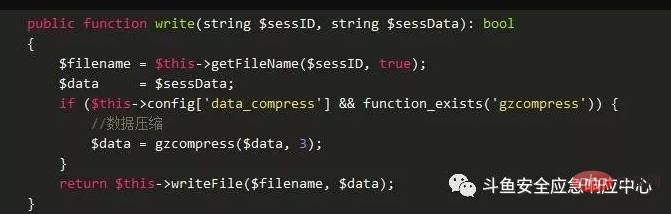

再看看thinksessiondriverFile類別是怎麼實現的。

先透過getFileName依照$sessID產生檔名,再writeFile寫入檔案。

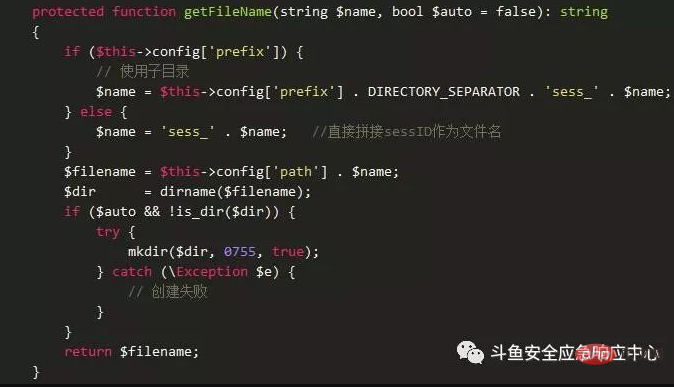

跟進getFileName,直接將傳入的$sessID拼接後作為檔案名稱。由於$sessID可控,所以檔案名稱可控。

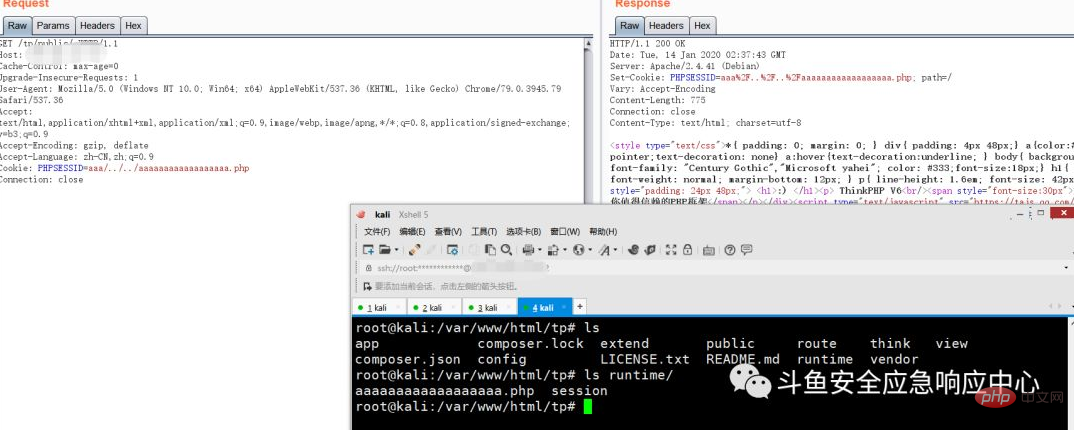

04 示範

分析到這裡,整個漏洞流程基本上已經很清楚了。下面給出本地的演示結果。

php中文網,大量的免費thinkphp入門教學,歡迎線上學習!

以上是thinkphp6 任意檔案建立漏洞復現的詳細內容。更多資訊請關注PHP中文網其他相關文章!

熱AI工具

Undresser.AI Undress

人工智慧驅動的應用程序,用於創建逼真的裸體照片

AI Clothes Remover

用於從照片中去除衣服的線上人工智慧工具。

Undress AI Tool

免費脫衣圖片

Clothoff.io

AI脫衣器

Video Face Swap

使用我們完全免費的人工智慧換臉工具,輕鬆在任何影片中換臉!

熱門文章

熱工具

記事本++7.3.1

好用且免費的程式碼編輯器

SublimeText3漢化版

中文版,非常好用

禪工作室 13.0.1

強大的PHP整合開發環境

Dreamweaver CS6

視覺化網頁開發工具

SublimeText3 Mac版

神級程式碼編輯軟體(SublimeText3)