探討某團購網的漏洞

前言:

去年九月同事在某團購網買了一份火鍋套餐,後來幾乎每天都去買。元旦期間,該團購網推出了「VIP會員0元領紅包」活動,領紅包誰不喜歡?因此我也參與了該活動。

於是果斷進去註冊,點擊購買,進入了購物車再點擊確認訂單,恩?怎麼alert這麼一句「本活動只限VIP會員參與」?我第一個反應是去看頁面原始碼(由於活動已經結束,進不去購買頁面了,所以在這裡我只好用偽代碼來表示):

//确认订单按钮的点击事件function btn_click(){

ajax获取当前用户的类型

如果不是VIP,alert("本活动仅限VIP会员参与");

否则 form1.submit();

}然後我在地址欄敲入:javascript:form1.submit(); 回車!進入付款頁面了,再點選確定,恩?購買成功!我獲得了5元紅包!

太給力了! ! !我又新註冊一個帳號,重複上面的步驟,也成功獲得了5元紅包。

馬上留言給客服說明此BUG,但到今天還沒回覆我,呵呵。

這個漏洞的關鍵點是開發人員忘記了在form1.submit()的後台程式碼中判斷目前使用者是否VIP會員,只依賴javascript的驗證。

前台的驗證頂啥用啊,完全可以繞過去,後台的驗證才最重要! !

有了上午的收穫,1號晚上我就繼續找別的團購網的漏洞,果然被我找到一個更嚴重的。

該團購網也舉行了一個元旦抽獎砸金蛋活動,也是免費參與,購買後發現得邀請好友參與活動才有砸金蛋的機會,邀請一個好友就多一個機會,如圖:

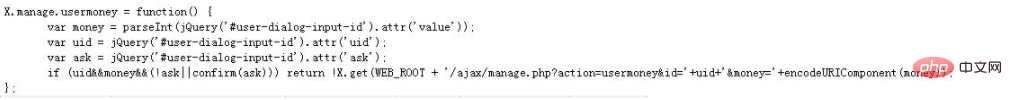

我一點擊金蛋就alert一句“沒有抽獎機會了快去邀請好友吧!”,恩,又是javascript?看看程式碼先:

這便是金蛋的點擊事件,其中有一個用AJAX去訪問的頁面lottery1.php,而要傳過去的chance變數應該就是目前使用者擁有的砸蛋機會。

(學習影片分享:程式設計入門)

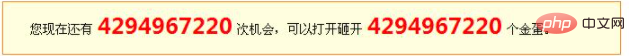

我試著直接存取lottery1.php?chance=1,回傳error字串,lottery1.php?chance= 0也返回error,lottery1.php?chance=-1,也

返回error,難道沒效果麼?我刷新了一下砸金蛋的頁面,哇! !

我傳了-1過去導致溢出了?我試著砸了幾個,每次都成功拿到代金卷! !太給力了。接著試著用代金捲去下單,也能成功減免掉幾塊錢,

不過一張訂單只能用一個代金卷,呵呵(當然測試用的訂單我最後取消掉了,本人還沒那麼邪惡,哇咔咔)

馬上聯絡客服,居然下班了,QQ不在線,電話打不通,只好留了個言。

接下來幹嘛呢?砸蛋嗆! 42億的金蛋呢,寫了段JS自動砸!截止現在一共有3588個金蛋被砸開,其中至少有2000多個是我砸的,哇咔咔咔

得到了一大堆的代金卷:

砸金蛋的漏洞問題,剛好將剛發現的漏洞一起告訴他。開發人員就是命苦啊,元旦期間,晚上10點多了,他還要改程式碼。

改完他說老闆可能送點禮物給我,好期待啊,呵呵。

最後他把我的帳戶餘額清零了,我在心裡呼喊:不~要~啊,我的2萬元啊~~~~~~~~

總結一下:前台的驗證都是不可靠的,後台必要都要驗證一遍;管理頁面一定要加訪問權限;傳遞到後台的資料一定要

進行合法性驗證;不必要傳遞的參數就不傳,像那個砸蛋,我就想不明白為什麼要把目前使用者擁有的砸蛋機會傳遞到

後台,直接從資料庫中讀取不行麼?用戶ID不要以明文出現。另外也要防範XSS跨站腳本攻擊(一般用判斷主機頭的方式)

我的網站:http://i.goto327.top:85/

#相關推薦:網站安全性

以上是探討某團購網的漏洞的詳細內容。更多資訊請關注PHP中文網其他相關文章!

熱AI工具

Undresser.AI Undress

人工智慧驅動的應用程序,用於創建逼真的裸體照片

AI Clothes Remover

用於從照片中去除衣服的線上人工智慧工具。

Undress AI Tool

免費脫衣圖片

Clothoff.io

AI脫衣器

Video Face Swap

使用我們完全免費的人工智慧換臉工具,輕鬆在任何影片中換臉!

熱門文章

熱工具

記事本++7.3.1

好用且免費的程式碼編輯器

SublimeText3漢化版

中文版,非常好用

禪工作室 13.0.1

強大的PHP整合開發環境

Dreamweaver CS6

視覺化網頁開發工具

SublimeText3 Mac版

神級程式碼編輯軟體(SublimeText3)

Java中的緩衝區溢位漏洞及其危害

Aug 09, 2023 pm 05:57 PM

Java中的緩衝區溢位漏洞及其危害

Aug 09, 2023 pm 05:57 PM

Java中的緩衝區溢位漏洞及其危害緩衝區溢位是指當我們向一個緩衝區寫入超過其容量的資料時,會導致資料溢位到其他記憶體區域。這種溢出行為常常被駭客利用,可以導致程式碼執行異常、系統崩潰等嚴重後果。本文將介紹Java中的緩衝區溢位漏洞及其危害,同時給出程式碼範例以幫助讀者更好地理解。 Java中廣泛使用的緩衝區類別有ByteBuffer、CharBuffer、ShortB

如何解決PHP語言開發常見的文件上傳漏洞?

Jun 10, 2023 am 11:10 AM

如何解決PHP語言開發常見的文件上傳漏洞?

Jun 10, 2023 am 11:10 AM

在Web應用程式的開發中,文件上傳功能已經成為了基本的需求。這個功能允許使用者向伺服器上傳自己的文件,然後在伺服器上進行儲存或處理。然而,這個功能也使得開發者更需要注意一個安全漏洞:檔案上傳漏洞。攻擊者可以透過上傳惡意檔案來攻擊伺服器,從而導致伺服器遭受不同程度的破壞。 PHP語言作為廣泛應用於Web開發中的語言之一,檔案上傳漏洞也是常見的安全性問題之一。本文將介

20步內越獄任意大模型!更多「奶奶漏洞」全自動發現

Nov 05, 2023 pm 08:13 PM

20步內越獄任意大模型!更多「奶奶漏洞」全自動發現

Nov 05, 2023 pm 08:13 PM

不到一分鐘、不超過20步,任意繞過安全限制,成功越獄大型模型!而且不必知道模型內部細節-只需要兩個黑盒子模型互動,就能讓AI全自動攻陷AI,說出危險內容。聽說曾經紅極一時的“奶奶漏洞”已經被修復了:如今,面對“偵探漏洞”、“冒險家漏洞”和“作家漏洞”,人工智能應該採取何種應對策略呢?一波猛攻下來,GPT-4也遭不住,直接說出要給供水系統投毒只要…這樣那樣。關鍵這只是賓州大學研究團隊曬出的一小波漏洞,而用上他們最新開發的演算法,AI可以自動產生各種攻擊提示。研究人員表示,這種方法相比於現有的

Java中的逗號運算子漏洞和防護措施

Aug 10, 2023 pm 02:21 PM

Java中的逗號運算子漏洞和防護措施

Aug 10, 2023 pm 02:21 PM

Java中的逗號運算子漏洞和防護措施概述:在Java程式設計中,我們經常使用逗號運算子來同時執行多個操作。然而,有時我們可能會忽略逗號運算子的一些潛在漏洞,這些漏洞可能導致意外的結果。本文將介紹Java中逗號運算子的漏洞,並提供對應的防護措施。逗號運算子的用法:逗號運算子在Java中的語法為expr1,expr2,可以說是一種序列運算子。它的作用是先計算ex

OpenAI DALL-E 3 模型存產生'不當內容”漏洞,一微軟員工上報後反遭'封口令”

Feb 04, 2024 pm 02:40 PM

OpenAI DALL-E 3 模型存產生'不當內容”漏洞,一微軟員工上報後反遭'封口令”

Feb 04, 2024 pm 02:40 PM

2月2日消息,微軟軟體工程部門經理ShaneJones最近發現OpenAI旗下的DALL-E3模型存在漏洞,據稱可以產生一系列不適合內容。 ShaneJones向公司報了該漏洞,但卻被要求保密。然而,他最終還是決定向外界透露了這個漏洞。 ▲圖源ShaneJones對外揭露的報告本站注意到,ShaneJones在去年12月透過獨立研究發現OpenAI文字產生圖片的DALL-E3模型存在一項漏洞。這個漏洞能夠繞過AI護欄(AIGuardrail),導致產生一系列NSFW不當內容。這個發現引起了廣泛關注

Java中的HTTP響應拆分漏洞及其修復

Aug 08, 2023 am 08:19 AM

Java中的HTTP響應拆分漏洞及其修復

Aug 08, 2023 am 08:19 AM

Java中的HTTP回應分割漏洞及其修復摘要:在JavaWeb應用程式中,HTTP回應分割漏洞是常見的安全威脅。本文將介紹HTTP回應分割漏洞的原理、影響,以及如何修復漏洞,透過程式碼範例來幫助開發人員更好地理解和防範此類安全威脅。引言HTTP協定是Web應用程式中最常用的協定之一。它透過HTTP請求和HTTP響應進行通信,以提供與Web伺服器之間的交

Zerodium 宣佈為 Microsoft Outlook 零點擊 RCE 安全漏洞支付 40 萬美元

Apr 29, 2023 pm 09:28 PM

Zerodium 宣佈為 Microsoft Outlook 零點擊 RCE 安全漏洞支付 40 萬美元

Apr 29, 2023 pm 09:28 PM

<ul><li><strong>點擊進入:</strong>ChatGPT工具插件導航大全</li></ul><figureclass="imageimage--expandable"><imgsrc ="/uploads/2023041

聯想 5 月已發布補丁,Phoenix UEFI 韌體漏洞披露:影響數百款英特爾 PC CPU 型號

Jun 22, 2024 am 10:27 AM

聯想 5 月已發布補丁,Phoenix UEFI 韌體漏洞披露:影響數百款英特爾 PC CPU 型號

Jun 22, 2024 am 10:27 AM

本站6月21日消息,PhoenixSecureCoreUEFI韌體被曝安全漏洞,影響數百款英特爾CPU設備,聯想目前已經發布了新的韌體更新修復該漏洞。本站從報道中獲悉,此漏洞追蹤編號為CVE-2024-0762,被稱為“UEFICANHAZBUFFEROVERFLOW”,存在於PhoenixUEFI韌體中的可信任平台模組(TPM)配置中,是緩衝區溢位漏洞,可被利用在易受攻擊的裝置上執行任意程式碼。該漏洞由Eclypsium發現,他們在聯想ThinkPadX1Carbon第7代和X1Yoga第4代