AI遇上6G—機會與挑戰

背景介紹

6G 技術簡介

隨著5G 網路預期的數位轉型的發展,6G 通訊時代設想了2030 年後人類將如何與數位虛擬世界互動,以應對2030 年後的通訊和網路挑戰。雖然傳統應用(如多媒體串流媒體)仍將存在,但文章設想了6G 系統的新應用領域,如多感測器擴展現實(XR)應用、連接機器人和自主系統(CRAS)和無線腦機互動(BCI) [1]。全像遠端呈現、eHealth(包括體內網路)是需要極高資料速率、超低延遲和超可靠性的其他 6G 用例[2]。

6G 將無線網路從連接的事物革命為「連接的智慧」[1],[2]。因此,人工智慧成為網路不可或缺的一部分。分散式異質網路需要無所不在的人工智慧服務,以確保實現 6G 目標。智慧無線通訊、網路閉環優化、6G 大數據分析強調在 6G 網路的各個方面使用人工智慧。

2030 年以後,無線應用將需要更高的資料速率(高達1 Tb/s)、極低的端對端延遲(

對於6G 安全性的威脅

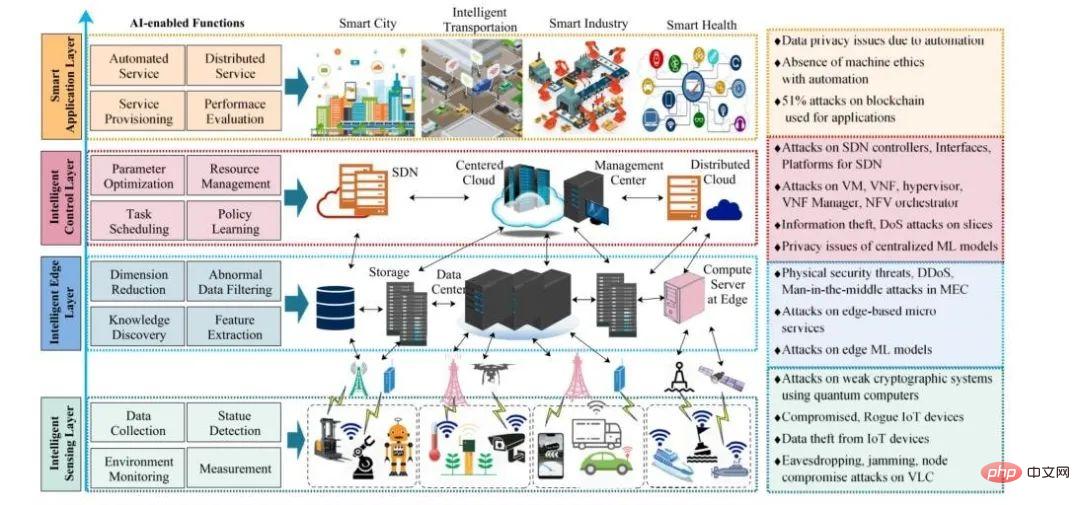

#本節也討論了6G 中使用的架構變化和新技術帶來的安全性問題。圖 1 說明了對 6G 體系結構不同層的可能攻擊,概述了本文如何呈現 6G 的安全威脅圖景。

圖1 智慧6G 架構[6]以及6G 安全與隱私問題

5G 中的網路軟體化技術,如軟體定義網路(SDN)、網路功能虛擬化(NFV)、多址邊緣運算(MEC)和網路切片仍然適用於6G 系統;因此,他們的安全問題仍然存在於6G 中。 SDN 相關的突出安全問題是對 SDN 控制器的攻擊、對北向和南向介面的攻擊、用於部署 SDN 控制器/應用程式的平台的固有漏洞[7]。 NFV 相關的安全性問題是針對虛擬機器(VM)、虛擬網路功能(VNF)、管理程式、VNF 管理器和 NFV 協調器的攻擊[8]。由於 6G 系統的大規模分散性質,6G 中的 MEC 受到實體安全威脅、分散式阻斷服務(DDoS)和中間人攻擊。網路切片的潛在攻擊是 DoS 攻擊,透過受損切片竊取資訊。對網路軟體化技術的攻擊使 6G 網路無法實現承諾的動態性和完全自動化。

6G 設想實現萬物互聯(IOE),這是一個由數十億個異質設備組成的集合。依賴 SIM 卡的基本設備安全模型並不是 6G 中 IOE 的實際部署,尤其是對於小尺寸設備,如體內感測器。在如此龐大的網路中,金鑰分發和管理功能效率很低。資源受限的物聯網設備無法提供複雜的密碼來維護強大的安全,使其成為攻擊者的主要目標。這些設備可能被破壞,並可能用於發動攻擊。超連接的 IOE 為 6G 應用程式提供資料收集帶來了隱私問題。利用資源受限的物聯網設備進行資料竊取將影響資料隱私、位置隱私和身分隱私。

現有5G 網路部署通常為產業、醫療保健、教育等垂直產業提供服務。 6G 透過允許更小的網路(如體內網路、成群的無人機、電池壽命更長的環境感測器網路)進一步擴展了這個概念[4]。這些本地網路作為獨立網路運行,並在需要時與廣域連接互通。與定義明確的本地 5G 網路不同,許多利害關係人實施具有不同嵌入式安全等級的本地 6G 網路。具有最低安全性的本地 6G 網路為入侵者提供了發動攻擊的機會。然後滲透到信任受損網路的網路中。

6G 架構的安全性

6G 中更密集的蜂窩部署、網狀網路、多連接和設備到設備(D2D)通訊將成為常態。惡意方更有可能利用更脆弱的設備攻擊分散式網絡,每個設備都具有網狀連接,從而增加威脅面。子網路的定義需要改變安全性策略。廣域網路為每個子網路內的大量設備提供安全性是遠遠不切實際的。在6G 中,區分子網路層級通訊安全性和子網路到廣域網路安全的分級安全機制將是更好的方法。 6G 網路將與零接觸網路和服務管理(ZSM)架構等框架共存,以縮短服務上市時間、降低營運成本並減少人為錯誤。配備自我學習功能的全自動化使攻擊在閉環中傳播,資料隱私保護也極具挑戰性,這是因為在零接觸網路中,需要自動化和較少的人工幹預。

6G 技術的安全性

6G 依靠人工智慧實現完全自主的網絡。因此,對 AI 系統,特別是機器學習(ML)系統的攻擊將影響 6G。中毒攻擊、資料注入、資料操縱、邏輯破壞、模型逃避、模型反轉、模型提取和成員推斷攻擊是針對 ML 系統的潛在安全威脅。更多功能的集合使 AI 系統的性能更好。對收集的資料的攻擊,以及對私人資料的無意使用,都會導致隱私問題,因為使用者通常看不到資料處理。區塊鏈也是釋放 6G 系統潛力的關鍵技術。區塊鏈適用於大規模分散式 6G 網路中的分散式資源管理、頻譜共享和服務管理。 51%的攻擊在量子電腦上是可行的,以破壞區塊鏈的穩定性。由於區塊鏈網路公開儲存數據,隱私保護具有挑戰性。目前的 5G 標準不涉及量子計算帶來的安全問題;相反,它依賴傳統密碼學,如橢圓曲線密碼(ECC)。由於 6G 時代標誌著量子電腦的出現,目前基於非對稱金鑰加密的安全機制很容易受到基於量子電腦的攻擊。因此,如果沒有量子安全密碼演算法的設計,利用非對稱金鑰加密技術實現的安全 5G 通訊可能不再適用於後量子安全。

AI 對6G 安全性的重要角色

#使用AI 緩解6G 架構的安全性問題

# #############與目前集中的基於雲端的人工智慧系統相比,6G 將主要依靠邊緣智慧。分散式性質使得能夠在大規模設備和資料系統中執行基於邊緣的聯合學習以實現網路安全,確保通訊效率。 6G 架構設想了互聯智能,並在網路層次結構的不同層級使用 AI。微小細胞層級的 AI 有可能在最低層級阻止雲端伺服器上的 DoS 攻擊。網狀網路中設備的多連通性允許多個基地台使用AI 分類演算法評估設備的行為,並使用加權平均方案共同決定真實性。基於行為的方法減少了由於微小小區和多址技術導致頻繁切換而導致的頻繁密鑰交換的開銷。依據聯邦學習,子網路層級和廣域網路層級可以有不同層級的授權。只有在需要外部通訊時,才能在外部共享在子網路層級內獲得的信任分數。基於學習的入侵偵測方法,可能是防止 CPMS 和 UPMS 攻擊的良好候選方法,因為邊緣已經擁有智慧服務提供的資料。 ZSM 等框架配備了領域分析和領域智慧服務,用於網路的零接觸管理,主要基於人工智慧。 AI 模型評估、API 安全性 AI 引擎是增強ZSM 參考架構安全性的關鍵安全功能元件。 ##################使用AI 緩解6G 技術的安全性問題##################使用AI 的預測分析可以在攻擊發生之前進行預判,例如51%的區塊鏈攻擊。 ######量子電腦可能威脅到非對稱金鑰加密。然而,它們同樣可以為 AI/ML 演算法提供指數級的速度,以更快地執行任務並實現先前不可能的任務。因此,用於網路安全的量子機器學習是抵禦基於量子電腦的攻擊的潛在防禦技術。基於強化學習(RL)的智慧波束形成技術提供了針對 VLC 系統中竊聽器攻擊的最佳波束形成策略。幹擾類似於 DoS 攻擊。因此,配備 AI 的基於異常的檢測系統是檢測幹擾攻擊的可能解決方案。基於 AI 的認證和授權系統也適用於防止節點外洩攻擊。 ################## 將 AI 用於 6G 隱私權保護##############6G 中具有微型蜂窩的多連接網狀網路允許設備透過多個基地台同時通訊。基於邊緣的 ML 模型可用於隱私保護路由的動態檢測,對設備進行排名,並允許設備基於排名透過隱私保護路由傳輸資料。與基於雲端的集中學習相比,聯邦學習將資料保持在使用者附近,以增強資料隱私和位置隱私。 6G 子網路層級 AI 允許在子網路內保護隱私,並僅共享外部學習到的信息,以將隱私風險降至最低。將資料限制在網路內適用於體內網路等應用。隨著 6G 中的大量應用程式以及為智慧模型提供資料的大量收集,使用者會在不同的應用程式上選擇不同的隱私等級。基於 AI 的服務導向的隱私權保護策略更新是支援全自動化 6G 網路的潛在解決方案。

參考文獻

[1] W.Saad, M.Bennis, and M.Chen, “ A Vision of 6G Wireless Systems: Applications, Trends, Technologies, and Open Research Problems, ” IEEE Network, vol. 34, no. 3, pp. 134–142, 2019

[2] C. de Alwis, A. Kalla, Q. V. Pham , P. Kumar, K. Dev, W. J. Hwang, and M. Liyanage, “ Survey on 6G Frontiers: Trends, Applications, Requirements, Technologies and Future Research”IEEE Open Journal of the Communications Society, pp. 1–1, 2021.

[3]J. Lin , W. Yu , N. Zhang , X. Yang , H. Zhang , W. Zhao , A survey on internet of things: architecture, enabling technologies, security and privacy, and applications, IEEE Internet Things J. 4 (5) (2017) 1 125–1 142 .

[4]T. Shinzaki , I. Morikawa , Y. Yamaoka , Y. Sakemi , IoT security for ikawailization of big data: Mutual authentication technology and anonymization technology for positional data, Fujitsu Sci. Tech. J. 52 (4) (2016) 52–60 .

[5]M. Ylianttila, R. Kantola, A. Gurtov, L. Mucchi, I. Oppermann, Z. Yan, T. H. Nguyen, F. Liu, T. Hewa, M. Liyanage et al., “ 6G White Paper: Research Challenges for Trust, Security and Privacy,” arXiv preprint arXiv :2004.11665, 2020.

[6]K. B. Letaief, W. Chen, Y. Shi, J. Zhang, and Y.-J. A. Zhang, “The Roadmap to 6G: AI Empowered Wireless Networks,” IEEE Communi cations Magazine, vol. 57, no. 8, pp. 84–90, 2019.

[7]I. Ahmad, T. Kumar, M. Liyanage, J. Okwuibe, M. Ylianttila, and A . Gurtov, “Overview of 5G Security Challenges and Solutions,” IEEE Communications Standards Magazine, vol. 2, no. 1, pp. 36–43, 2018.

[8]R. Khan, P. Kumar , D. N. K. Jayakody, and M. Liyanage, “A survey on security and privacy of 5g technologies: Potential solutions, recent advancements, and future directions,” IEEE Communications Surveys & Tutorials, volancements, and future directions,” IEEE Communications Surveys & Tutorials, volancements, 2, no.6–1249. , 2019.

#以上是AI遇上6G—機會與挑戰的詳細內容。更多資訊請關注PHP中文網其他相關文章!

熱AI工具

Undresser.AI Undress

人工智慧驅動的應用程序,用於創建逼真的裸體照片

AI Clothes Remover

用於從照片中去除衣服的線上人工智慧工具。

Undress AI Tool

免費脫衣圖片

Clothoff.io

AI脫衣器

Video Face Swap

使用我們完全免費的人工智慧換臉工具,輕鬆在任何影片中換臉!

熱門文章

熱工具

記事本++7.3.1

好用且免費的程式碼編輯器

SublimeText3漢化版

中文版,非常好用

禪工作室 13.0.1

強大的PHP整合開發環境

Dreamweaver CS6

視覺化網頁開發工具

SublimeText3 Mac版

神級程式碼編輯軟體(SublimeText3)

C 中的chrono庫如何使用?

Apr 28, 2025 pm 10:18 PM

C 中的chrono庫如何使用?

Apr 28, 2025 pm 10:18 PM

使用C 中的chrono庫可以讓你更加精確地控制時間和時間間隔,讓我們來探討一下這個庫的魅力所在吧。 C 的chrono庫是標準庫的一部分,它提供了一種現代化的方式來處理時間和時間間隔。對於那些曾經飽受time.h和ctime折磨的程序員來說,chrono無疑是一個福音。它不僅提高了代碼的可讀性和可維護性,還提供了更高的精度和靈活性。讓我們從基礎開始,chrono庫主要包括以下幾個關鍵組件:std::chrono::system_clock:表示系統時鐘,用於獲取當前時間。 std::chron

如何理解C 中的DMA操作?

Apr 28, 2025 pm 10:09 PM

如何理解C 中的DMA操作?

Apr 28, 2025 pm 10:09 PM

DMA在C 中是指DirectMemoryAccess,直接內存訪問技術,允許硬件設備直接與內存進行數據傳輸,不需要CPU干預。 1)DMA操作高度依賴於硬件設備和驅動程序,實現方式因係統而異。 2)直接訪問內存可能帶來安全風險,需確保代碼的正確性和安全性。 3)DMA可提高性能,但使用不當可能導致系統性能下降。通過實踐和學習,可以掌握DMA的使用技巧,在高速數據傳輸和實時信號處理等場景中發揮其最大效能。

怎樣在C 中處理高DPI顯示?

Apr 28, 2025 pm 09:57 PM

怎樣在C 中處理高DPI顯示?

Apr 28, 2025 pm 09:57 PM

在C 中處理高DPI顯示可以通過以下步驟實現:1)理解DPI和縮放,使用操作系統API獲取DPI信息並調整圖形輸出;2)處理跨平台兼容性,使用如SDL或Qt的跨平台圖形庫;3)進行性能優化,通過緩存、硬件加速和動態調整細節級別來提升性能;4)解決常見問題,如模糊文本和界面元素過小,通過正確應用DPI縮放來解決。

C 中的實時操作系統編程是什麼?

Apr 28, 2025 pm 10:15 PM

C 中的實時操作系統編程是什麼?

Apr 28, 2025 pm 10:15 PM

C 在實時操作系統(RTOS)編程中表現出色,提供了高效的執行效率和精確的時間管理。 1)C 通過直接操作硬件資源和高效的內存管理滿足RTOS的需求。 2)利用面向對象特性,C 可以設計靈活的任務調度系統。 3)C 支持高效的中斷處理,但需避免動態內存分配和異常處理以保證實時性。 4)模板編程和內聯函數有助於性能優化。 5)實際應用中,C 可用於實現高效的日誌系統。

怎樣在C 中測量線程性能?

Apr 28, 2025 pm 10:21 PM

怎樣在C 中測量線程性能?

Apr 28, 2025 pm 10:21 PM

在C 中測量線程性能可以使用標準庫中的計時工具、性能分析工具和自定義計時器。 1.使用庫測量執行時間。 2.使用gprof進行性能分析,步驟包括編譯時添加-pg選項、運行程序生成gmon.out文件、生成性能報告。 3.使用Valgrind的Callgrind模塊進行更詳細的分析,步驟包括運行程序生成callgrind.out文件、使用kcachegrind查看結果。 4.自定義計時器可靈活測量特定代碼段的執行時間。這些方法幫助全面了解線程性能,並優化代碼。

給MySQL表添加和刪除字段的操作步驟

Apr 29, 2025 pm 04:15 PM

給MySQL表添加和刪除字段的操作步驟

Apr 29, 2025 pm 04:15 PM

在MySQL中,添加字段使用ALTERTABLEtable_nameADDCOLUMNnew_columnVARCHAR(255)AFTERexisting_column,刪除字段使用ALTERTABLEtable_nameDROPCOLUMNcolumn_to_drop。添加字段時,需指定位置以優化查詢性能和數據結構;刪除字段前需確認操作不可逆;使用在線DDL、備份數據、測試環境和低負載時間段修改表結構是性能優化和最佳實踐。

量化交易所排行榜2025 數字貨幣量化交易APP前十名推薦

Apr 30, 2025 pm 07:24 PM

量化交易所排行榜2025 數字貨幣量化交易APP前十名推薦

Apr 30, 2025 pm 07:24 PM

交易所內置量化工具包括:1. Binance(幣安):提供Binance Futures量化模塊,低手續費,支持AI輔助交易。 2. OKX(歐易):支持多賬戶管理和智能訂單路由,提供機構級風控。獨立量化策略平台有:3. 3Commas:拖拽式策略生成器,適用於多平台對沖套利。 4. Quadency:專業級算法策略庫,支持自定義風險閾值。 5. Pionex:內置16 預設策略,低交易手續費。垂直領域工具包括:6. Cryptohopper:雲端量化平台,支持150 技術指標。 7. Bitsgap:

deepseek官網是如何實現鼠標滾動事件穿透效果的?

Apr 30, 2025 pm 03:21 PM

deepseek官網是如何實現鼠標滾動事件穿透效果的?

Apr 30, 2025 pm 03:21 PM

如何實現鼠標滾動事件穿透效果?在我們瀏覽網頁時,經常會遇到一些特別的交互設計。比如在deepseek官網上,�...