APT框架TajMahal怎麼用

概述

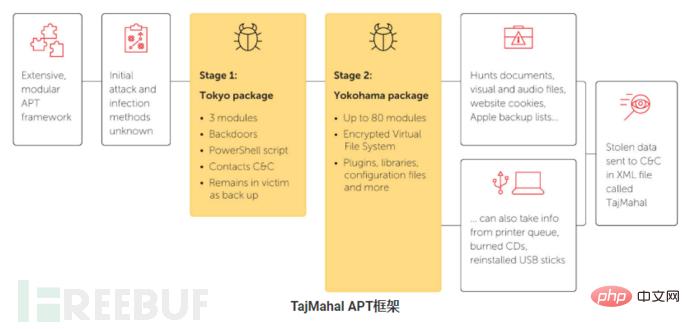

'TajMahal'是卡巴斯基實驗室在2018年秋季發現的一個以前未知且技術複雜的APT框架。這個完整的間諜框架由兩個名為“東京”和“橫濱”的包組成。它包括後門,加載器,協調器,C2通信器,錄音機,鍵盤記錄器,屏幕和網絡攝像頭抓取器,文檔和加密密鑰竊取程序,甚至是受害者機器的自己的文件索引器。我們發現其加密的虛擬檔案系統中儲存了多達80個惡意模組,這是我們見過的APT工具集中插件數量最多的插件之一。

為了突顯其功能,TajMahal能夠從受害者以及印表機佇列中燒錄的CD中竊取資料。它還可以要求從先前看到的USB記憶棒中竊取特定檔案;下次USB連接到電腦時,檔案將被盜。

TajMahal至少在過去五年中已經發展和使用。第一個已知的「合法」樣本時間戳記是從2013年8月開始,最後一個是從2018年4月開始。在受害者的機器上看到TajMahal樣本的第一個確認日期是2014年8月。

技術細節

卡巴斯基發現了兩種不同類型的TajMahal包,自稱為東京和橫濱。卡巴斯基實驗室發現的受害者係統被兩個軟體包感染。這顯示東京被用作第一階段感染,東京在受害者係統佈置了功能齊全的橫濱,框架如下圖所示:

根據這些受害者機器上的模組,確定了以下有趣的功能:

能夠竊取傳送到印表機佇列的文件。

為受害者偵察收集的資料包含Apple行動裝置的備份清單。

錄製VoiceIP應用程式音訊時拍攝螢幕截圖。

偷了寫CD映像。

能夠在再次可用時竊取先前在可移動磁碟機上看到的檔案。

竊取Internet Explorer,Netscape Navigator,FireFox和RealNetworks cookie。

如果從前端檔案或相關登錄值中刪除,則在重新引導後將使用新名稱和啟動類型重新顯示。

歸屬:

猜想一:俄羅斯

卡巴斯基目前隻公開了一個受害者,中亞地區一個外交部門,在先前的報告中,APT28也開始針對中亞地區進行攻擊活動。

猜想二:美國:

由地圖可見,中亞地區毗鄰俄羅斯,中國,該地區一直是美國極力拉攏的對象

且該框架卡巴稱為複雜的模組化框架,根據時間戳最早13年就編譯,18年卡巴才首次發現,而美國的APT攻擊通常也是隱密且模組化,不易被發現,像Flame就是第一個被發現的複雜的模組化木馬

以上是APT框架TajMahal怎麼用的詳細內容。更多資訊請關注PHP中文網其他相關文章!

熱AI工具

Undresser.AI Undress

人工智慧驅動的應用程序,用於創建逼真的裸體照片

AI Clothes Remover

用於從照片中去除衣服的線上人工智慧工具。

Undress AI Tool

免費脫衣圖片

Clothoff.io

AI脫衣器

AI Hentai Generator

免費產生 AI 無盡。

熱門文章

熱工具

記事本++7.3.1

好用且免費的程式碼編輯器

SublimeText3漢化版

中文版,非常好用

禪工作室 13.0.1

強大的PHP整合開發環境

Dreamweaver CS6

視覺化網頁開發工具

SublimeText3 Mac版

神級程式碼編輯軟體(SublimeText3)

熱門話題

使用ZoomEye尋找APT攻擊的範例分析

May 27, 2023 pm 07:19 PM

使用ZoomEye尋找APT攻擊的範例分析

May 27, 2023 pm 07:19 PM

ZoomEye線上的數據是覆蓋更新的模式,也就是說第2次掃描如果沒有掃描到數據就不會覆蓋更新數據,ZoomEye上的數據會保留第1次掃描獲取到的banner數據,這個機制在這裡種惡意攻擊溯源裡其實有著很好的場景契合點:惡意攻擊比如Botnet、APT等攻擊使用的下載伺服器被發現後一般都是直接停用拋棄,當然也有一些是被駭的目標,也是很暴力的直接下線!所以很多的攻擊現場很可能就被ZoomEye線上緩存。當然在ZoomEye歷史api裡提供的數據,不管你覆蓋不覆蓋都可以查詢出每次掃描得到的banner數

Linux套件管理工具yum和apt有什麼差別

May 30, 2023 am 09:53 AM

Linux套件管理工具yum和apt有什麼差別

May 30, 2023 am 09:53 AM

一般來說著名的Linux系統基本上分為兩大類:RedHat系列:Redhat、Centos、Fedora等;Debian系列:Debian、Ubuntu等。 yum(YellowdogUpdater,Modified)是一個在Fedora和RedHat以及SUSE中的Shell前端軟體套件管理器。 apt(AdvancedPackagingTool)是一個在Debian和Ubuntu中的Shell前端軟體套件管理器。概述一般來說著名的Linux系統基本上分為兩大類:RedHat系列:Redhat、Cento

如何進行基於威脅情報週期模型的APT木馬剖析

May 14, 2023 pm 10:01 PM

如何進行基於威脅情報週期模型的APT木馬剖析

May 14, 2023 pm 10:01 PM

關於威脅情報處理週期模型「威脅情報處理週期」(F3EAD)一詞源自於軍事,是美陸軍為主戰兵種各級指揮官設計的組織資源、部署兵力的方法。網路緊急應變中心借鏡這套方法,分以下六個階段處理威脅情報資訊:威脅情報處理週期F3EAD威脅情報處理週期模型的應用第一步:找出某月某日,部署在合作方公有雲伺服器上的「洋蔥」系統警告發現疑似木馬程序,於是應急響應團隊快速啟動應急相應流程:幹係人等一鍵拉群,電話接入。受害系統隔離待查。安全系統、稽核日誌匯出待溯源分析。業務系統架構、程式碼相關資料準備,待分析入侵突破口及受

deepin系統安裝php8教學。

Feb 19, 2024 am 10:50 AM

deepin系統安裝php8教學。

Feb 19, 2024 am 10:50 AM

在Deepin系統上安裝PHP8,您可以按照以下步驟進行操作:更新系統:打開終端,並執行以下命令來更新系統軟體包:sudoaptupdatesudoaptupgrade新增OndřejSurýPPA來源:PHP8可以透過OndřejSurýPPA來源進行安裝。執行下列命令來新增此來源:sudoaptinstallsoftware-properties-commonsudoadd-apt-repositoryppa:ondrej/php更新軟體包清單:執行下列命令來更新軟體包清單以取得PPA來源中的PHP

如何更改Ubuntu的apt-get更新來源?

Jan 05, 2024 pm 03:40 PM

如何更改Ubuntu的apt-get更新來源?

Jan 05, 2024 pm 03:40 PM

手動修改Ubuntu的apt-get來源1、用ssh工具連接到Ubuntu(我用的xshell)2、命令列敲入cd/etc/apt/3、備份此目錄下的source.list檔(要有sudo權限),此時就有了一個source.list.bak檔4、清空source.list檔內容(註:清空後不可恢復,所以需要執行上一步提前備份一下這個檔),此時用sudo提示權限不夠,直接切換到root用戶下執行這條指令5、用vim開啟source.list,按i鍵進入編輯模式把要修改的來源位址貼進來,然後按

Ubuntu 20.04系統編譯安裝MySQL5.7教學。

Feb 19, 2024 pm 04:57 PM

Ubuntu 20.04系統編譯安裝MySQL5.7教學。

Feb 19, 2024 pm 04:57 PM

可以透過使用MySQL官方的APT儲存庫來安裝MySQL5.7。以下是在Ubuntu20.04系統上透過官方APT儲存庫安裝MySQL5.7的步驟:新增MySQLAPT儲存庫:wgethttps://dev.mysql.com/get/mysql-apt-config_0.8.17-1_all.debsudodpkg-imysql -apt-config_0.8.17-1_all.deb在安裝過程中,您將看到一個設定介面。選擇MySQLServer版本為5.7,然後完成設定。更新軟體包列表:sud

Ubuntu 18.04系統編譯安裝Docker教學。

Feb 19, 2024 pm 02:03 PM

Ubuntu 18.04系統編譯安裝Docker教學。

Feb 19, 2024 pm 02:03 PM

以下是Ubuntu18.04系統編譯安裝Docker的教學課程:卸載舊版Docker(如果已安裝):sudoaptremovedockerdocker-enginedocker.iocontainerdrunc更新系統軟體包:sudoaptupdatesudoaptupgrade安裝Dockeracties:sudoapt-capt-transport-Pet-transport-com官方的GPG金鑰:curl-

Ubuntu系統中找不到yum及安裝方法!

Mar 02, 2024 pm 01:07 PM

Ubuntu系統中找不到yum及安裝方法!

Mar 02, 2024 pm 01:07 PM

yum是RedHat系列發行版(如RHEL和CentOS)中的套件管理器,而Ubuntu使用的是另一個套件管理器,名為apt(AdvancedPackageTool)。在Ubuntu系統中,您可以使用apt指令來管理軟體包。以下是在Ubuntu系統中安裝軟體包的基本步驟:更新軟體包索引在執行任何安裝操作之前,首先執行以下命令以更新軟體包索引:sudoaptupdate安裝軟體包使用以下命令來安裝特定的軟體包:sudoaptinstallpackage_name將」package_name̶