進階持續性威脅(APT)正日益成為針對政府和企業重要資產的不可忽視的網路空間重大威脅。由於APT攻擊往往具有明確的攻擊意圖,且其攻擊手段具備極高的隱蔽性和潛伏性,傳統的網路偵測手段通常無法有效地對其進行偵測。近年來,APT攻擊的偵測和防禦技術逐漸引起各國政府和網路安全研究者的注意。

一、已開發國家APT組織治理相關研究

#1.1 戰略層面,美國強調「美國優先」與「以實力促進和平」

川普政府先後發布《國家安全戰略報告》、《國防部網路戰略》和《國家網路戰略》,詮釋了川普的「美國優先」的戰略,強調「網路威懾」和“以實力促進和平”,突顯網路戰的重要性,將“軍事和武力”作用置於外交和國務之前,強調保護美國基礎設施來保證美國的持續繁榮。同時強調人工智慧(AI)對於經濟成長重要性。

1.2 法規層面,美國立法進行APT組織追蹤

2018年9月5日,美國眾議院投票通過《2018網路威懾與回應法案》,旨在阻止和製裁未來國家支持的針對美國的網路攻擊,以保護美國的政治、經濟和關鍵基礎設施免受侵害。該法案要求美國總統確認高級持續性威脅(APT)組織名單,並在《聯邦公報》(Federal Register)中公佈並定期更新。

1.3 攻擊層面,美軍研發基於知識圖譜的先進網路戰工具

2010年9月,《*****》揭露,五角大廈力求在網絡戰爭中先發制人,並達到欺騙、拒止、分離、降級、毀壞的「5D」效果。網路戰攻擊層面的研究是美國政府以及下屬的研究機構一直以來的重點,根據美國近年來圍繞網絡戰構建的模型來看,以多層次知識圖譜映射戰場網絡,結合靶場演練進行模型驗證是一個重要研究的方向。

1.3.1 DARPA的Plan X以知識圖譜描繪戰場地圖支撐VR作戰

PLAN X是DARPA在2012年公佈的一個項目,主要目標是開發革命性的技術,在即時、大規模和動態的網路環境中理解、規劃和管理網路戰。基於一個建立好的通用地圖,幫助軍方網路操作人員利用視覺化的方式在戰場中執行網路入侵的任務。 PLAN X利用自動化建構戰場網路圖譜的技術,將戰場中網路地圖、作戰單元、能力集轉化為圖譜中節點和邊的**,基於作戰人員預先設定的戰術目標,進行自動化圖譜搜索,找到最佳入侵路徑和入侵方案,提供給作戰人員。

1.3.2 MITRE公司的CyGraph原型支撐網路作戰

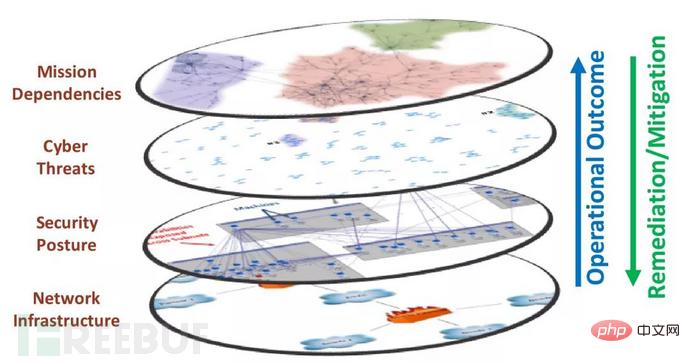

CyGraph是MITRE在圖模型研究上的原型系統。 CyGraph使用了層級的圖結構,包括網路架構(Network Infrastructure)、安全狀態(Security Posture)、網路威脅(Cyber Threats)、任務依賴(Mission Dependencies)四個層次的圖數據,用於支援針對關鍵資產保護的攻擊面辨識和攻擊態勢理解等任務。

圖1.1 CyGraph的多層圖譜結構

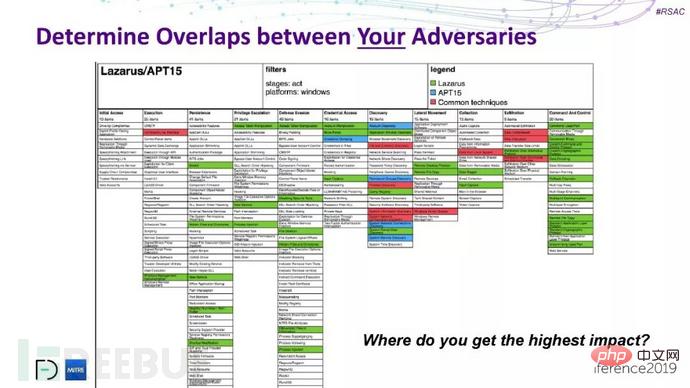

1.4 防禦層面,研發基於ATT&CK的新一代APT描述語言模式

ATT&CK是一個反映各個攻擊生命週期的攻擊行為的模型和知識庫。 ATT&CK採用知識庫分析對手攻擊方法,評估現有防護體系,同時可以和靶場結合,進行攻擊模擬測試和自動化驗證,同時多家國外安全廠商利用其檢測追蹤APT組織的實際效果。

圖1.2 ATT&CK 針對lazarus和APT15的TTP能力比較分析

二、基於知識圖譜的APT組織追蹤實踐

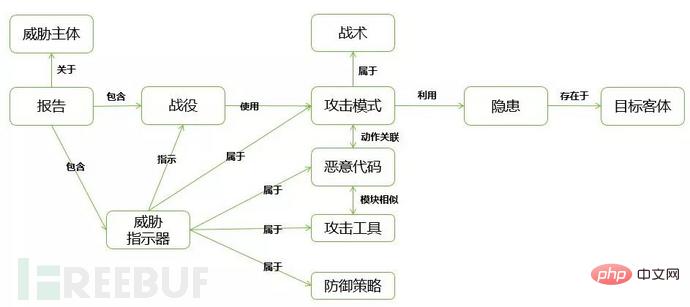

基於知識圖譜的APT追蹤實踐是以威脅元語模型為核心,採用自頂向下的方式建構APT知識圖譜。

2.1 基於威脅元語模型的實體類別建構

APT知識型別定義參考各類別現行的安全標準規範,如攻擊機制的一般攻擊模式列舉和分類(CAPEC),惡意軟體屬性枚舉和特徵(MAEC)以及公共漏洞和暴露(CVE)等,設計了十二個知識類型:攻擊模式、戰役、防禦措施、身份、威脅指示器、入侵集、惡意程式碼、可觀察實體、報告、攻擊者、工具、漏洞。

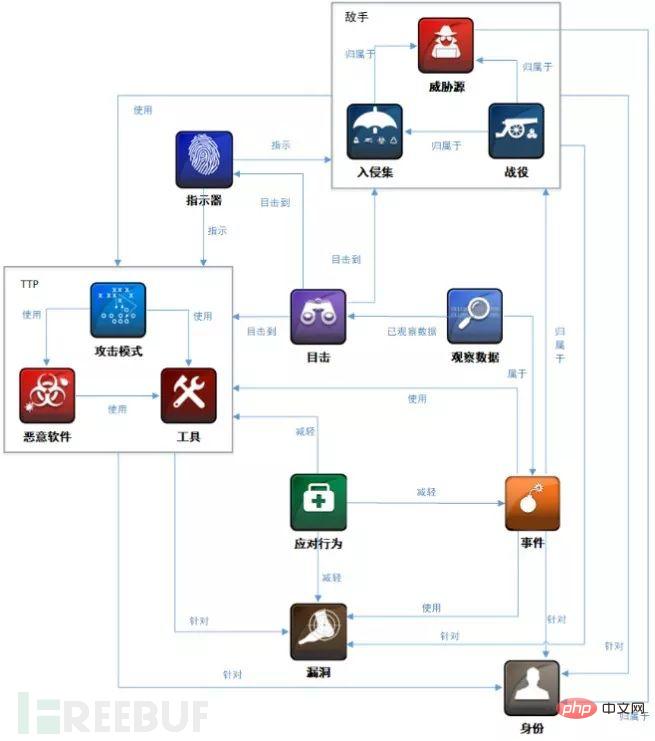

2.2 APT知識圖譜本體結構

知識類型定義只將描述APT組織特徵的相關資訊形成孤立的知識結點,知識節點之間並無語意關係。語意設計一方面提取美國國家漏洞庫(NVD)所包含的漏洞、脆弱性、資產、攻擊機制相關的專家知識,其次參考STIX定義的七類關係,STIX2.0物件關係總覽如下圖2.1所示。

圖2.1 STIX2.0結構圖

總結歸納APT報告中涉及的多類語意關係,包括「指示」、「利用」、「屬於」等語意關係,建構如圖2.2所示本體結構。

圖2.2 APT知識圖譜本體結構

2.3 APT攻擊組織知識庫建構

#本文以自上而下的方式建立APT知識庫,先進行資訊抽取對齊的操作,以APT知識圖譜本體為基礎,從海量資料中擷取APT組織相關的知識實體、屬性及知識關係。之後根據APT知識本體中定義的知識屬性進行屬性消歧融合補充,輸出APT知識庫。

APT組織相關資訊來源有結構化的資料(結構化的情報資料庫、STIX情報)、半結構化資料(Alienvault等開源情報社群網站、IBM x-force情報社群網站、MISP、ATT&CK )、非結構化資料(Talos安全部落格、Github APT報告)。

2.4 實驗與應用

本文所建構的APT主題知識圖譜目前收錄APT組織257個,如圖2.3所示。

圖2.3 APT組織總覽

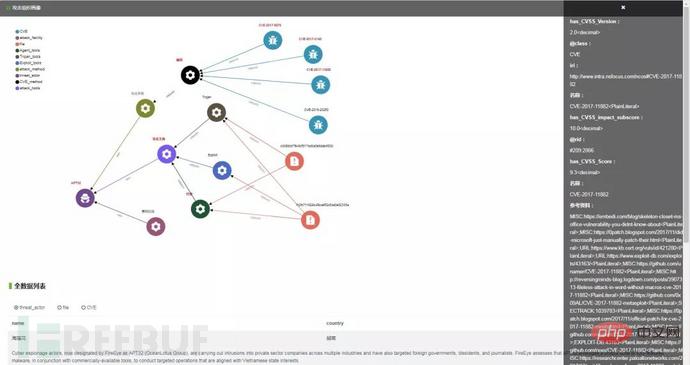

結合建構的知識圖譜本體結構,透過語意搜尋的方式針對APT32攻擊組織進行了畫像,如圖2.4 、2.5所示。

圖2.4 APT32 鑽石模型

##

三、對策建議##1、完善針對APT攻擊相關的政策法規的製定。目前我國政府尚未專門針對APT攻擊出台回應的政策與法規,這對於促進、規範和指導國內APT攻擊的分析與偵測工作非常不利。

2、推薦共建、共研共享的研究生態。我國政府和企業的合作還需要進一步深化,建構能夠在產業和國家層級通行的技術方案和模型標準。

3、建構統一的情報共享格式,加強情報的共享。 GB/T 36643-2018《資訊安全技術 網路安全威脅資訊格式規範》自推行以來,仍沒有很好地在國內政企當中得到廣泛的應用。

4、加強通用威脅元語模型的建構。我國目前尚未完整建構起一整套通用威脅元語,用於支持統一的威脅情報表達格式和APT相關威脅情報及知識的分享。

以上是如何進行基於知識圖譜的APT組織追蹤治理的詳細內容。更多資訊請關注PHP中文網其他相關文章!