2021年4月13日,安天CERT發現國外安全研究員發布了Google Chrome瀏覽器遠端程式碼執行0Day漏洞的PoC,攻擊者可以利用漏洞建構特製的頁面,使用者造訪該頁面會造成遠端程式碼執行,漏洞影響Chrome最新正式版(89.0.4389.114)以及所有低版本。安天CERT跟進復現,由於Google Chrome瀏覽器在國內使用率較高,該漏洞存在被惡意程式碼利用進行大規模傳播的風險,威脅等級高。同時安天CERT測試發現部分國內使用Google Chrome核心的其他瀏覽器也受其影響。目前如Microsoft Edge 等瀏覽器都已經預設運行在沙盒模式下,安天CERT測試該漏洞若被單獨使用則不能擊穿Chrome的沙盒模式,但並不意味著,這不是一個嚴重的漏洞,因為在實際攻擊中,多個漏洞可能被組合使用,若該漏洞與其他穿透沙盒的漏洞組合使用,則可能具有極大安全威脅。

鑑於Chrome核心的瀏覽器在國內有廣泛的應用,包括360安全瀏覽器、遨遊瀏覽器、搜狗瀏覽器、極速瀏覽器等,建議相關廠商迅速展開驗證排查。我們已經緊急報送國家相關部門,建議客戶在盡快採取臨時解決方案以避免受此漏洞影響。

安天CERT發現國外安全研究員發布了關於Google Chrome遠端程式碼執行0Day漏洞的PoC詳情[1]。 Google Chrome是由Google開發的免費網頁瀏覽器。此漏洞影響Chrome最新正式版(89.0.4389.114)以及所有低版本,攻擊者可透過建構特殊的Web頁面,誘導受害者訪問,從而達到遠端程式碼執行的目的。

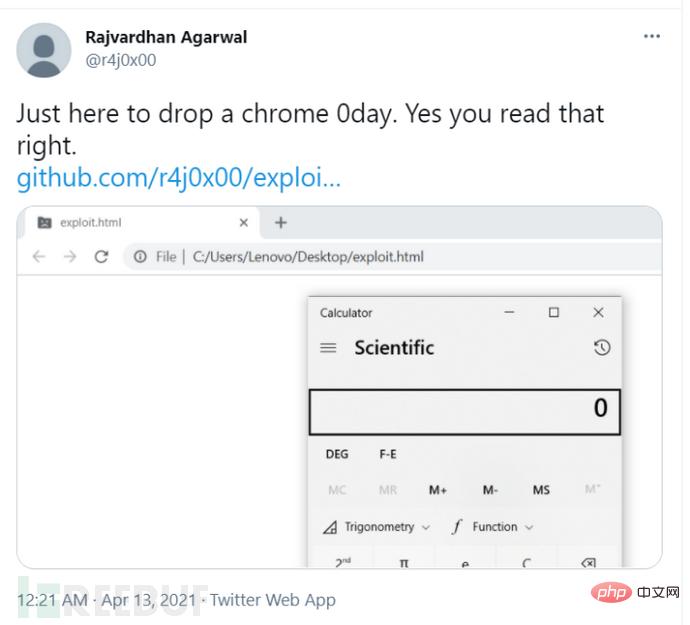

圖2-1 國外安全研究員針對PoC的驗證截圖

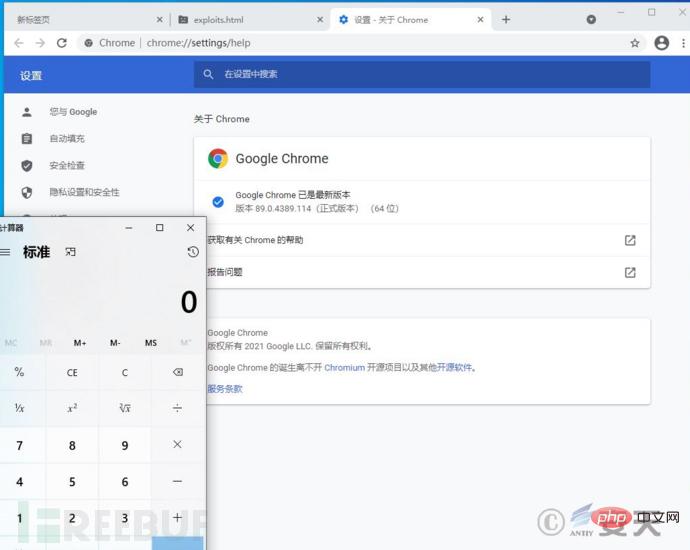

安天CERT跟進復現此漏洞,複現截圖如下:

圖2-2 安天CERT針對PoC的驗證截圖

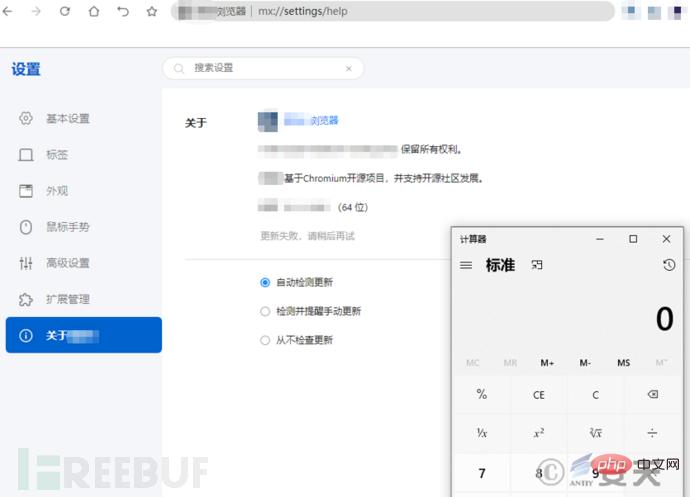

安天CERT測試發現部分使用Google Chrome核心的其他瀏覽器也受其影響,但使用Chrome核心的瀏覽器如果使用了沙盒模式則不受此漏洞影響。

圖2-3 某瀏覽器測試圖

此漏洞主要影響版本:89.0.4389.114以及以下版本

● 建議使用者避免開啟來歷不明的網頁連結以及避免點擊來源不明的郵件附件;

● 建議使用者在虛擬機器中執行Google Chrome瀏覽器;

● 持續關注Google Chrome官方網站更新動態,及時完成更新。

在相關瀏覽器現有預設策略下進行漏洞復現結果說明:作業系統和應用程式本身的安全機制的持續增強,在攻擊緩解方面能夠起到一定的效果。但同時,隨時保持版本更新和修補程式升級,依然是非常必要的。系統本身安全策略設定、版本和修補更新、第三方主機安全軟體的主防機制的有效結合,都是非常必要的主機系統安全支點。

以上是如何分析Google Chrome遠端程式碼執行0Day漏洞通報的詳細內容。更多資訊請關注PHP中文網其他相關文章!