如何實現手動SQL注入

SQL注入是***對資料庫進行***的常用手段之一,其核心思想在於:***在正常的需要呼叫資料庫資料的URL後面建構一段資料庫查詢程式碼,然後根據傳回的結果,從而獲得想要的某些數據。接下來我們將利用SQL注入漏洞,對已經建置好的***平台進行攻擊,以取得網站管理員的帳號和密碼。目標伺服器IP位址:192.168.80.129,***主機IP位址:192.168.80.128。

(1)尋找注入點

隨便開啟一個網頁,注意觀察URL。

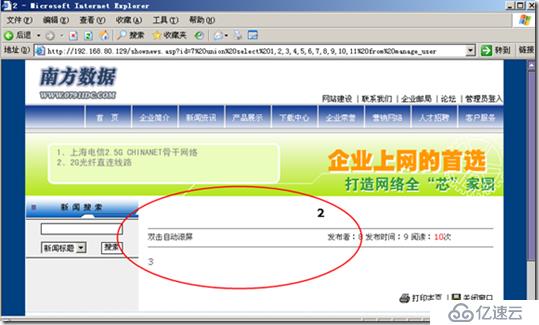

注入點必定是類似「http://192.168.80.129/shownews.asp?id=7」這類存在指令呼叫的頁面,「shownews.asp? id=7”是頁面傳值,就是將「id=7」傳到「shownews.asp」頁面裡處理。

我們可以在這個URL後面加上and 1=1和and 1=2進行測試。

http://192.168.80.129/shownews.asp?id=7 and 1=1 ,網頁仍能正常顯示。

http://192.168.80.129/shownews.asp?id=7 and 1=2 ,網頁無法正常顯示。

這表示「asp?」把我們自己加上的「and 1=1」也作為一個命令參數進行了調用,那我們就可以來構造一些SQL語句來被調用執行,從而得到需要的資訊,這就是所謂的注入漏洞。像這樣可以呼叫指令參數的網頁就稱為注入點。

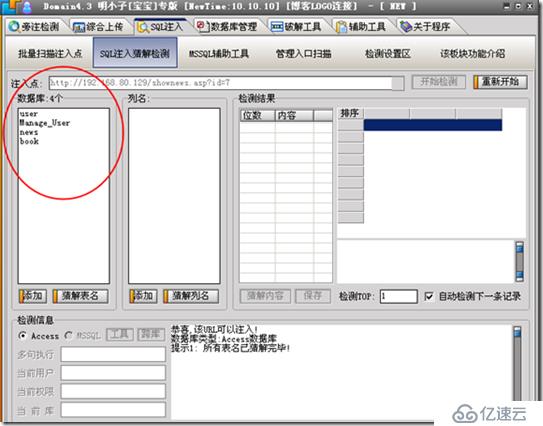

(2)猜表名

***進行網站***的主要目的是取得網站管理員的使用者名稱和密碼,使用者名稱和密碼都是存放在後台資料庫的某個表中,所以首先我們得猜出這個資料表的名字是什麼。

表名用的最多的是admin和admin_user,我們可以在註入點URL的後面加上這樣一條語句來猜表名:

http://192.168.80.129/shownews .asp?id=7 and (select count(*) from admin) > 0

「select count(*) from admin」的意思是統計admin表中有幾筆記錄,如果admin表存在,那麼這條語句就會得到一個數值。只要這個數值與0進行比較,結果就是正確的,因此網頁應該可以正常顯示。反之,如果admin表不存在,那麼「select count(*) from admin」就得不到任何數值,跟>0比較,結果不成立,網頁也就無法正常顯示。

如果網頁無法正常顯示,可以再換一個表名來嘗試,直到正常顯示:

http://192.168.80.129/shownews.asp?id=7 and (select count(*) 從 admin_user) > 0

http://192.168.80.129/shownews.asp?id=7 and (select count(*) from manage_user) > 0

這個網站的表名就是manage_user。

常見表名主要有:admin sysadmin manger admin123 webadmin member manage_user

常見表名主要有:admin sysadmin manger admin123 webadmin member manage_user

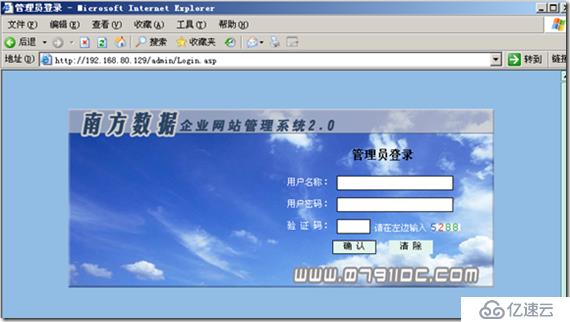

在這裡就可以用之前爆出的管理員帳號和密碼來登錄,但是密碼「3acdbb255b45d296」很明顯是經過MD5加密的。

以上是如何實現手動SQL注入的詳細內容。更多資訊請關注PHP中文網其他相關文章!

熱AI工具

Undresser.AI Undress

人工智慧驅動的應用程序,用於創建逼真的裸體照片

AI Clothes Remover

用於從照片中去除衣服的線上人工智慧工具。

Undress AI Tool

免費脫衣圖片

Clothoff.io

AI脫衣器

Video Face Swap

使用我們完全免費的人工智慧換臉工具,輕鬆在任何影片中換臉!

熱門文章

熱工具

記事本++7.3.1

好用且免費的程式碼編輯器

SublimeText3漢化版

中文版,非常好用

禪工作室 13.0.1

強大的PHP整合開發環境

Dreamweaver CS6

視覺化網頁開發工具

SublimeText3 Mac版

神級程式碼編輯軟體(SublimeText3)

Hibernate 框架中 HQL 和 SQL 的差異是什麼?

Apr 17, 2024 pm 02:57 PM

Hibernate 框架中 HQL 和 SQL 的差異是什麼?

Apr 17, 2024 pm 02:57 PM

HQL和SQL在Hibernate框架中進行比較:HQL(1.物件導向語法,2.資料庫無關的查詢,3.類型安全),而SQL直接操作資料庫(1.與資料庫無關的標準,2.可執行複雜查詢和資料操作)。

Oracle SQL中除法運算的用法

Mar 10, 2024 pm 03:06 PM

Oracle SQL中除法運算的用法

Mar 10, 2024 pm 03:06 PM

《OracleSQL中除法運算的用法》在OracleSQL中,除法運算是常見的數學運算之一。在資料查詢和處理過程中,除法運算可以幫助我們計算欄位之間的比例或得出特定數值的邏輯關係。本文將介紹OracleSQL中除法運算的用法,並提供具體的程式碼範例。一、OracleSQL中除法運算的兩種方式在OracleSQL中,除法運算可以用兩種不同的方式來進行

Oracle與DB2的SQL語法比較與區別

Mar 11, 2024 pm 12:09 PM

Oracle與DB2的SQL語法比較與區別

Mar 11, 2024 pm 12:09 PM

Oracle和DB2是兩個常用的關聯式資料庫管理系統,它們都有自己獨特的SQL語法和特性。本文將針對Oracle和DB2的SQL語法進行比較與區別,並提供具體的程式碼範例。資料庫連接在Oracle中,使用以下語句連接資料庫:CONNECTusername/password@database而在DB2中,連接資料庫的語句如下:CONNECTTOdataba

詳解MyBatis動態SQL標籤中的Set標籤功能

Feb 26, 2024 pm 07:48 PM

詳解MyBatis動態SQL標籤中的Set標籤功能

Feb 26, 2024 pm 07:48 PM

MyBatis動態SQL標籤解讀:Set標籤用法詳解MyBatis是一個優秀的持久層框架,它提供了豐富的動態SQL標籤,可以靈活地建構資料庫操作語句。其中,Set標籤是用來產生UPDATE語句中SET子句的標籤,在更新作業中非常常用。本文將詳細解讀MyBatis中Set標籤的用法,以及透過具體的程式碼範例來示範其功能。什麼是Set標籤Set標籤用於MyBati

SQL中的identity屬性是什麼意思?

Feb 19, 2024 am 11:24 AM

SQL中的identity屬性是什麼意思?

Feb 19, 2024 am 11:24 AM

SQL中的Identity是什麼,需要具體程式碼範例在SQL中,Identity是一種用於產生自增數字的特殊資料類型,它常用於唯一識別表中的每一行資料。 Identity欄位通常與主鍵列搭配使用,可確保每筆記錄都有獨一無二的識別碼。本文將詳細介紹Identity的使用方式以及一些實際的程式碼範例。 Identity的基本使用方式在建立表格時,可以使用Identit

SQL出現5120錯誤怎麼解決

Mar 06, 2024 pm 04:33 PM

SQL出現5120錯誤怎麼解決

Mar 06, 2024 pm 04:33 PM

解決方法:1、檢查登入使用者是否具有足夠的權限來存取或操作該資料庫,確保該使用者俱有正確的權限;2、檢查SQL Server服務的帳戶是否具有存取指定檔案或資料夾的權限,確保該帳戶具有足夠的權限來讀取和寫入該文件或資料夾;3、檢查指定的資料庫文件是否已被其他進程打開或鎖定,嘗試關閉或釋放該文件,並重新運行查詢;4、嘗試以管理員身份運行Management Studio等等。

如何使用SQL語句在MySQL中進行資料聚合和統計?

Dec 17, 2023 am 08:41 AM

如何使用SQL語句在MySQL中進行資料聚合和統計?

Dec 17, 2023 am 08:41 AM

如何使用SQL語句在MySQL中進行資料聚合和統計?在進行資料分析和統計時,資料聚合和統計是非常重要的步驟。 MySQL作為一個功能強大的關聯式資料庫管理系統,提供了豐富的聚合和統計函數,可以很方便地進行資料聚合和統計操作。本文將介紹使用SQL語句在MySQL中進行資料聚合和統計的方法,並提供具體的程式碼範例。一、使用COUNT函數進行計數COUNT函數是最常用

資料庫技術大比拼:Oracle和SQL的差別有哪些?

Mar 09, 2024 am 08:30 AM

資料庫技術大比拼:Oracle和SQL的差別有哪些?

Mar 09, 2024 am 08:30 AM

資料庫技術大比拼:Oracle和SQL的差別有哪些?在資料庫領域中,Oracle和SQLServer是兩種備受推崇的關聯式資料庫管理系統。儘管它們都屬於關係型資料庫的範疇,但兩者之間存在著許多不同之處。在本文中,我們將深入探討Oracle和SQLServer之間的區別,以及它們在實際應用中的特徵和優勢。首先,Oracle和SQLServer在語法方面存