SpringBoot怎麼自訂註解實作涉密欄位脫敏

关于数据脱敏,网上的文章都是硬编码规则,比如对身份证,手机号,邮件地址等固定写法脱敏。本文在此基础上,拓展动态从数据库查出涉密关键字执行脱敏操作。

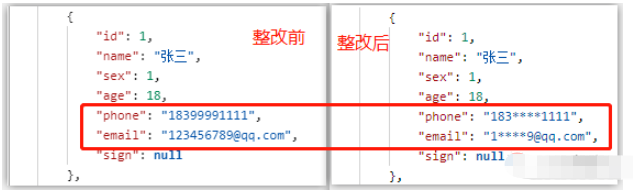

数据脱敏:把系统里的一些敏感数据进行加密处理后再返回,达到保护隐私作用,实现效果图如下:

其实要实现上面的效果,可能最先想到的方法是直接改每个controller接口,在返回数据前做一次加密处理,当然这个方法肯定是非常捞的。这里推荐用注解来实现,即高效又优雅,省时省力,支持扩展。

其实解决方案大体上分两种:

在拿到数据时就已经脱敏了(如在 mysql 查询时用 insert 函数进行隐藏)

拿到数据后在序列化的时候再进行脱敏(如用 fastjson、jackson)

这里我所选用的方案是第二种,即在接口返回数据前,在序列化的时候对敏感字段值进行处理,并且选用 jackson 的序列化来实现(推荐)

1. 创建隐私数据类型枚举:PrivacyTypeEnum

import lombok.Getter;

/**

* 隐私数据类型枚举

*

*/

@Getter

public enum PrivacyTypeEnum {

/**

* 自定义(此项需设置脱敏的范围)

*/

CUSTOMER,

/**

* 姓名

*/

NAME,

/**

* 身份证号

*/

ID_CARD,

/**

* 手机号

*/

PHONE,

/**

* 邮箱

*/

EMAIL,

/**

* 关键字

*/

KEYWORD

}2. 创建自定义隐私注解:PrivacyEncrypt

import com.fasterxml.jackson.annotation.JacksonAnnotationsInside;

import com.fasterxml.jackson.databind.annotation.JsonSerialize;

import java.lang.annotation.ElementType;

import java.lang.annotation.Retention;

import java.lang.annotation.RetentionPolicy;

import java.lang.annotation.Target;

/**

* 自定义数据脱敏注解

*/

@Target(ElementType.FIELD) // 作用在字段上

@Retention(RetentionPolicy.RUNTIME) // class文件中保留,运行时也保留,能通过反射读取到

@JacksonAnnotationsInside // 表示自定义自己的注解PrivacyEncrypt

@JsonSerialize(using = PrivacySerializer.class) // 该注解使用序列化的方式

public @interface PrivacyEncrypt {

/**

* 脱敏数据类型(没给默认值,所以使用时必须指定type)

*/

PrivacyTypeEnum type();

/**

* 前置不需要打码的长度

*/

int prefixNoMaskLen() default 1;

/**

* 后置不需要打码的长度

*/

int suffixNoMaskLen() default 1;

/**

* 用什么打码

*/

String symbol() default "*";

}3. 创建自定义序列化器:PrivacySerializer

import com.fasterxml.jackson.core.JsonGenerator;

import com.fasterxml.jackson.databind.BeanProperty;

import com.fasterxml.jackson.databind.JsonMappingException;

import com.fasterxml.jackson.databind.JsonSerializer;

import com.fasterxml.jackson.databind.SerializerProvider;

import com.fasterxml.jackson.databind.ser.ContextualSerializer;

import com.zk.common.core.domain.enumerate.PrivacyTypeEnum;

import com.zk.common.core.utils.PrivacyUtil;

import java.io.IOException;

import java.util.Objects;

import lombok.AllArgsConstructor;

import lombok.NoArgsConstructor;

import org.apache.commons.lang3.StringUtils;

@NoArgsConstructor

@AllArgsConstructor

public class PrivacySerializer extends JsonSerializer<String> implements ContextualSerializer {

// 脱敏类型

private PrivacyTypeEnum privacyTypeEnum;

// 前几位不脱敏

private Integer prefixNoMaskLen;

// 最后几位不脱敏

private Integer suffixNoMaskLen;

// 用什么打码

private String symbol;

@Override

public void serialize(final String origin, final JsonGenerator jsonGenerator,

final SerializerProvider serializerProvider) throws IOException {

if (StringUtils.isNotBlank(origin) && null != privacyTypeEnum) {

switch (privacyTypeEnum) {

case CUSTOMER:

jsonGenerator.writeString(PrivacyUtil.desValue(origin, prefixNoMaskLen, suffixNoMaskLen, symbol));

break;

case NAME:

jsonGenerator.writeString(PrivacyUtil.hideChineseName(origin));

break;

case ID_CARD:

jsonGenerator.writeString(PrivacyUtil.hideIDCard(origin));

break;

case PHONE:

jsonGenerator.writeString(PrivacyUtil.hidePhone(origin));

break;

case EMAIL:

jsonGenerator.writeString(PrivacyUtil.hideEmail(origin));

break;

default:

throw new IllegalArgumentException("unknown privacy type enum " + privacyTypeEnum);

}

}

}

@Override

public JsonSerializer<?> createContextual(final SerializerProvider serializerProvider,

final BeanProperty beanProperty) throws JsonMappingException {

if (beanProperty != null) {

if (Objects.equals(beanProperty.getType().getRawClass(), String.class)) {

PrivacyEncrypt privacyEncrypt = beanProperty.getAnnotation(PrivacyEncrypt.class);

if (privacyEncrypt == null) {

privacyEncrypt = beanProperty.getContextAnnotation(PrivacyEncrypt.class);

}

if (privacyEncrypt != null) {

return new PrivacySerializer(privacyEncrypt.type(), privacyEncrypt.prefixNoMaskLen(),

privacyEncrypt.suffixNoMaskLen(), privacyEncrypt.symbol());

}

}

return serializerProvider.findValueSerializer(beanProperty.getType(), beanProperty);

}

return serializerProvider.findNullValueSerializer(null);

}

}这里是具体的实现过程,因为要脱敏的数据都是 String 类型的,所以继承 JsonSerializer 时的类型填 String

重写的 serialize 方法是实现脱敏的核心,根据类型 type 的不同去设置序列化后的值

重写的 createContextual 方法就是去读取我们自定义的 PrivacyEncrypt 注解,打造一个上下文的环境。

4. 隐私数据隐藏工具类:PrivacyUtil

public class PrivacyUtil {

/**

* 隐藏手机号中间四位

*/

public static String hidePhone(String phone) {

return phone.replaceAll("(\\d{3})\\d{4}(\\d{4})", "$1****$2");

}

/**

* 隐藏邮箱

*/

public static String hideEmail(String email) {

return email.replaceAll("(\\w?)(\\w+)(\\w)(@\\w+\\.[a-z]+(\\.[a-z]+)?)", "$1****$3$4");

}

/**

* 隐藏身份证

*/

public static String hideIDCard(String idCard) {

return idCard.replaceAll("(\\d{4})\\d{10}(\\w{4})", "$1*****$2");

}

/**

* 【中文姓名】只显示第一个汉字,其他隐藏为星号,比如:任**

*/

public static String hideChineseName(String chineseName) {

if (chineseName == null) {

return null;

}

return desValue(chineseName, 1, 0, "*");

}

/**

* 隐藏关键字

*

* @param context

* @return

*/

public static String hideKeyWord(String context) {

// SpringUtil.getBean()方法来源于hutool提供的工具类。网上也有很多spring静态获取bean的方法,没有hutool依赖的,可自行实现。

// 实际项目中,请替换为自己的Mapper或者Dao。这里是为大家提供动态获取数据库的示例写法。

SysSecurityFieldMapper sysSecurityFieldMapper = SpringUtil.getBean(SysSecurityFieldMapper.class);

List<SysSecurityFieldEntity> privacyKeyWord = sysSecurityFieldMapper.selectList(new LambdaQueryWrapper<SysSecurityFieldEntity>()

.eq(SysSecurityFieldEntity::getStatus, SecurityFieldConstant.STATUS_NORMAL));

if (CollectionUtils.isEmpty(privacyKeyWord)) {

return context;

}

for (int i = 0; i < privacyKeyWord.size(); i++) {

if (context.contains(privacyKeyWord.get(i).getKeyWord())) {

context = context.replaceAll(privacyKeyWord.get(i).getKeyWord(), "***");

}

}

return context;

}

// /**

// * 【身份证号】显示前4位, 后2位

// */

// public static String hideIdCard(String idCard) {

// return desValue(idCard, 4, 2, "*");

// }

// /**

// * 【手机号码】前三位,后四位,其他隐藏。

// */

// public static String hidePhone(String phone) {

// return desValue(phone, 3, 4, "*");

// }

/**

* 对字符串进行脱敏操作

* @param origin 原始字符串

* @param prefixNoMaskLen 左侧需要保留几位明文字段

* @param suffixNoMaskLen 右侧需要保留几位明文字段

* @param maskStr 用于遮罩的字符串, 如'*'

* @return 脱敏后结果

*/

public static String desValue(String origin, int prefixNoMaskLen, int suffixNoMaskLen, String maskStr) {

if (origin == null) {

return null;

}

StringBuilder sb = new StringBuilder();

for (int i = 0, n = origin.length(); i < n; i++) {

if (i < prefixNoMaskLen) {

sb.append(origin.charAt(i));

continue;

}

if (i > (n - suffixNoMaskLen - 1)) {

sb.append(origin.charAt(i));

continue;

}

sb.append(maskStr);

}

return sb.toString();

}

public static void main(String[] args) {

System.out.println(hideChineseName("张三三"));

}

}这个工具类其实可以自己定,根据自己的业务去扩展,提一点:

在自定义注解 PrivacyEncrypt 里,只有 type 的值为 PrivacyTypeEnum.CUSTOMER(自定义)时,才需要指定脱敏范围,即 prefixNoMaskLen 和 suffixNoMaskLen 的值,像邮箱、手机号这种隐藏格式都采用固定的

hideKeyWord() 方法中,SpringUtil.getBean()方法来源于hutool提供的工具类。网上也有很多spring静态获取bean的方法,没有hutool依赖的,可自行实现。实际项目中,请替换为自己的Mapper或者Dao。这里是为大家提供动态获取数据库的示例写法。

5. 注解使用

直接在需要脱敏的字段上加上注解,指定 type 值即可,如下:

@Data

public class People {

private Integer id;

private String name;

private Integer sex;

private Integer age;

@PrivacyEncrypt(type = PrivacyTypeEnum.PHONE) // 隐藏手机号

private String phone;

@PrivacyEncrypt(type = PrivacyTypeEnum.EMAIL) // 隐藏邮箱

private String email;

private String sign;

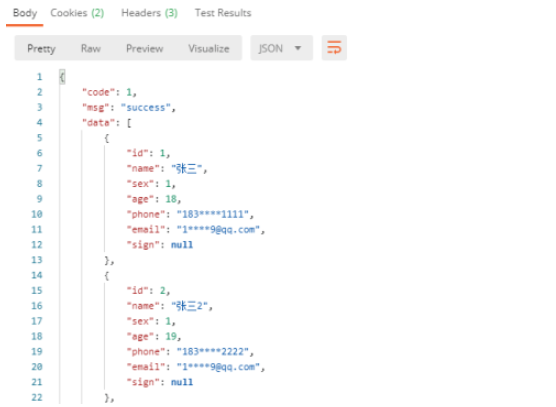

}测试效果图如下:

以上是SpringBoot怎麼自訂註解實作涉密欄位脫敏的詳細內容。更多資訊請關注PHP中文網其他相關文章!

熱AI工具

Undresser.AI Undress

人工智慧驅動的應用程序,用於創建逼真的裸體照片

AI Clothes Remover

用於從照片中去除衣服的線上人工智慧工具。

Undress AI Tool

免費脫衣圖片

Clothoff.io

AI脫衣器

Video Face Swap

使用我們完全免費的人工智慧換臉工具,輕鬆在任何影片中換臉!

熱門文章

熱工具

記事本++7.3.1

好用且免費的程式碼編輯器

SublimeText3漢化版

中文版,非常好用

禪工作室 13.0.1

強大的PHP整合開發環境

Dreamweaver CS6

視覺化網頁開發工具

SublimeText3 Mac版

神級程式碼編輯軟體(SublimeText3)

Springboot怎麼整合Jasypt實現設定檔加密

Jun 01, 2023 am 08:55 AM

Springboot怎麼整合Jasypt實現設定檔加密

Jun 01, 2023 am 08:55 AM

Jasypt介紹Jasypt是一個java庫,它允許開發員以最少的努力為他/她的專案添加基本的加密功能,並且不需要對加密工作原理有深入的了解用於單向和雙向加密的高安全性、基於標準的加密技術。加密密碼,文本,數字,二進位檔案...適合整合到基於Spring的應用程式中,開放API,用於任何JCE提供者...添加如下依賴:com.github.ulisesbocchiojasypt-spring-boot-starter2. 1.1Jasypt好處保護我們的系統安全,即使程式碼洩露,也可以保證資料來源的

怎麼在SpringBoot中使用Redis實現分散式鎖

Jun 03, 2023 am 08:16 AM

怎麼在SpringBoot中使用Redis實現分散式鎖

Jun 03, 2023 am 08:16 AM

一、Redis實現分散式鎖原理為什麼需要分散式鎖在聊分散式鎖之前,有必要先解釋一下,為什麼需要分散式鎖。與分散式鎖相對就的是單機鎖,我們在寫多執行緒程式時,避免同時操作一個共享變數產生資料問題,通常會使用一把鎖來互斥以保證共享變數的正確性,其使用範圍是在同一個進程中。如果換做是多個進程,需要同時操作一個共享資源,如何互斥?現在的業務應用通常是微服務架構,這也意味著一個應用會部署多個進程,多個進程如果需要修改MySQL中的同一行記錄,為了避免操作亂序導致髒數據,此時就需要引入分佈式鎖了。想要實現分

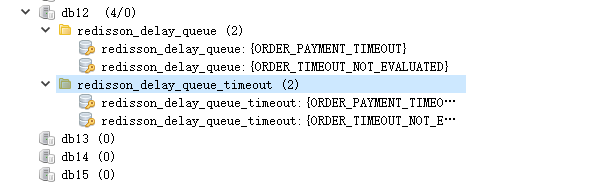

SpringBoot怎麼整合Redisson實現延遲隊列

May 30, 2023 pm 02:40 PM

SpringBoot怎麼整合Redisson實現延遲隊列

May 30, 2023 pm 02:40 PM

使用場景1、下單成功,30分鐘未支付。支付超時,自動取消訂單2、訂單簽收,簽收後7天未進行評估。訂單超時未評價,系統預設好評3、下單成功,商家5分鐘未接單,訂單取消4、配送超時,推播簡訊提醒…對於延時比較長的場景、即時性不高的場景,我們可以採用任務調度的方式定時輪詢處理。如:xxl-job今天我們採

springboot讀取檔案打成jar包後存取不到怎麼解決

Jun 03, 2023 pm 04:38 PM

springboot讀取檔案打成jar包後存取不到怎麼解決

Jun 03, 2023 pm 04:38 PM

springboot讀取文件,打成jar包後訪問不到最新開發出現一種情況,springboot打成jar包後讀取不到文件,原因是打包之後,文件的虛擬路徑是無效的,只能通過流去讀取。文件在resources下publicvoidtest(){Listnames=newArrayList();InputStreamReaderread=null;try{ClassPathResourceresource=newClassPathResource("name.txt");Input

Springboot+Mybatis-plus不使用SQL語句進行多表新增怎麼實現

Jun 02, 2023 am 11:07 AM

Springboot+Mybatis-plus不使用SQL語句進行多表新增怎麼實現

Jun 02, 2023 am 11:07 AM

在Springboot+Mybatis-plus不使用SQL語句進行多表添加操作我所遇到的問題準備工作在測試環境下模擬思維分解一下:創建出一個帶有參數的BrandDTO對像模擬對後台傳遞參數我所遇到的問題我們都知道,在我們使用Mybatis-plus中進行多表操作是極其困難的,如果你不使用Mybatis-plus-join這一類的工具,你只能去配置對應的Mapper.xml文件,配置又臭又長的ResultMap,然後再寫對應的sql語句,這種方法雖然看上去很麻煩,但具有很高的靈活性,可以讓我們

SpringBoot怎麼自訂Redis實作快取序列化

Jun 03, 2023 am 11:32 AM

SpringBoot怎麼自訂Redis實作快取序列化

Jun 03, 2023 am 11:32 AM

1.自訂RedisTemplate1.1、RedisAPI預設序列化機制基於API的Redis快取實作是使用RedisTemplate範本進行資料快取操作的,這裡開啟RedisTemplate類,查看該類別的源碼資訊publicclassRedisTemplateextendsRedisAccessorimplementsRedisOperations,BeanClassLoaderAware{//聲明了value的各種序列化方式,初始值為空@NullableprivateRedisSe

SpringBoot與SpringMVC的比較及差別分析

Dec 29, 2023 am 11:02 AM

SpringBoot與SpringMVC的比較及差別分析

Dec 29, 2023 am 11:02 AM

SpringBoot和SpringMVC都是Java開發中常用的框架,但它們之間有一些明顯的差異。本文將探究這兩個框架的特點和用途,並對它們的差異進行比較。首先,我們來了解一下SpringBoot。 SpringBoot是由Pivotal團隊開發的,它旨在簡化基於Spring框架的應用程式的建立和部署。它提供了一種快速、輕量級的方式來建立獨立的、可執行

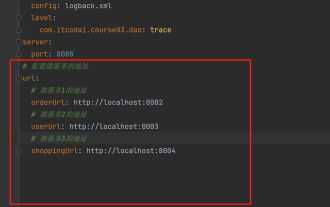

springboot怎麼取得application.yml裡值

Jun 03, 2023 pm 06:43 PM

springboot怎麼取得application.yml裡值

Jun 03, 2023 pm 06:43 PM

在專案中,很多時候需要用到一些配置信息,這些信息在測試環境和生產環境下可能會有不同的配置,後面根據實際業務情況有可能還需要再做修改。我們不能將這些設定在程式碼中寫死,最好是寫到設定檔中,例如可以把這些資訊寫到application.yml檔案中。那麼,怎麼在程式碼裡取得或使用這個位址呢?有2個方法。方法一:我們可以透過@Value註解的${key}即可取得設定檔(application.yml)中和key對應的value值,這個方法適用於微服務比較少的情形方法二:在實際專案中,遇到業務繁瑣,邏