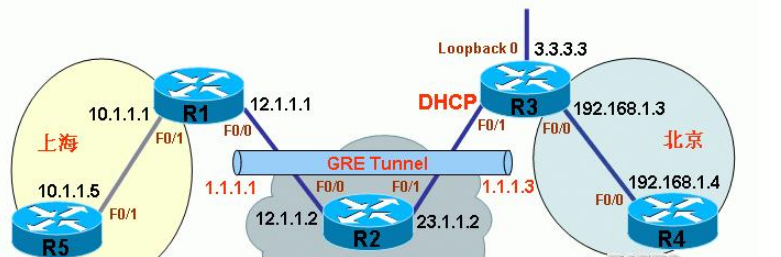

基於IPsec的動態P2P-GRE是怎樣的

R1(config)#int f0/0

R1(config-if)#ip add 12.1.1.1 255.255.255.0

#R1( config-if)#no sh

R1(config-if)#exit

R1(config)#int f0/1

R1(config-if)#ip add 10.1.1.1 255.255.255.0

R1(config-if)#no sh

R1(config-if)#exit

R1(config)#ip route 0.0 .0.0 0.0.0.0 12.1.1.2

R3(config)#int f0/0

R3(config-if)#ip add 192.168.1.3 255.255.255.0

R3(config-if)#no sh

R3(config-if)#exit

#R3(config)#int f0/1

#R3(config-if) #ip address dhcp

R3(config-if)#no sh

R3(config-if)#exit

R3(config)#int loopback 0

R3(config-if)#ip add 3.3.3.3 255.255.255.255

R3(config-if)#exit

說明:在R3連Internet的介面F0/1上開啟DHCP動態取得位址,所以F0/1上的IP位址是多少,事先是不知道的,並且建立一個Loopback 0(位址3.3.3.3/32)作為本端p2p GRE隧道的來源點位址。

(1)在R1上設定為R3的p2p GRE隧道:

R1(config)#interface tunnel 1

R1(config-if)#ip address 1.1.1.1 255.255.255.0

R1(config-if)#tunnel source 12.1.1.1

R1(config-if)#tunnel destination 3.3.3.3

##R1( config-if)#exit

R1(config)#ip route 3.3.3.3 255.255.255.255 12.1.1.2

說明:R1到R3的p2p GRE隧道介面號碼為1,隧道位址為1.1.1.1,隧道的源點為外網介面位址12.1.1.1,而隧道的終點為R3的Loopback 0介面位址3.3.3.3,雖然隧道終點位址在Internet上是不可路由的,但必須寫入靜態路由將3.3.3.3/32指向自己的Internet出口,因為這是設定規則。

R3(config)#int tunnel 3

R3(config-if)#ip address 1.1.1.3 255.255.255.0

R3(config-if)#tunnel source loopback 0

R3(config-if)#tunnel destination 12.1.1.1

R3(config-if)#exit

說明:R3到R1的p2p GRE隧道介面號為3,隧道位址為1.1.1.3,隧道的來源點為Loopback 0介面位址3.3.3.3,隧道的終點為R1的外網路介面位址12.1.1.1。

R1(config)#crypto isakmp policy 1

R1(config-isakmp)#encryption 3des

##R1(config-isakmp)#hash shaR1(config-isakmp)#authentication pre-shareR1(config-isakmp)#group 2R1(config-isakmp)#exitR1(config )#crypto isakmp key 0 cisco123 address 0.0.0.0 0.0.0.0R1(config)#crypto ipsec transform-set ccie esp-3des esp-sha-hmacR1(cfg-cryptoto -trans)#exitR1(config)#crypto dynamic-map ddd 10R1(config-crypto-map)#set transform-set ccieR1( config-crypto-map)#exitR1(config)#crypto map mymap 10 ipsec-isakmp dynamic dddR1(config)#crypto map mymap local-address fastEthernet 0/0R1(config)#R1(config)#int f0/0R1(config-if)#crypto map mymapR1(config -if)#exit*Mar 1 00:32:44.307: %CRYPTO-6-ISAKMP_ON_OFF: ISAKMP is ON#R1(config)說明:靜態IP方R1的配置和Dynamic LAN-to-LAN ×××稍微不同之處在於,多了這樣一條指令“crypto map mymap local-address fastEthernet 0/0”,因為本實驗環境所使用的IOS版本高於12.2 (13)T,所以Crypto map只在實體介面下應用即可,不需要在GRE隧道介面下應用。 R3(config)#crypto isakmp policy 1R3(config-isakmp)#encryption 3desR3(config-isakmp)#hash shaR3(config-isakmp)#authentication pre-share

R3(config-isakmp)#group 2

R3(config-isakmp)#exit

R3 (config)#crypto isakmp key 0 cisco123 address 12.1.1.1

R3(config)#crypto ipsec transform-set ccie esp-3des esp-sha-hmac

#R3(cfg-crypto- trans)#exit

R3(config)#access-list 100 permit gre host 3.3.3.3 host 12.1.1.1 R3(config)

#R3(config)#crypto map l2l 1 ipsec -isakmp

R3(config-crypto-map)#set peer 12.1.1.1

R3(config-crypto-map)#set transform-set ccie

R3( config-crypto-map)#match address 100

R3(config-crypto-map)#exit

R3(config)#crypto map l2l local-address f0/1

R3(config)#int f0/1

R3(config-if)#crypto map l2l

R3(config-if)

#*Mar 1 00 :32:58.907: %CRYPTO-6-ISAKMP_ON_OFF: ISAKMP is ON

R3(config-if)

#說明:動態IP方R3和設定與普通LAN-to-LAN × ××的稍微不同之處在於,多了這樣一條指令“crypto map l2l local-address f0/1”,因為本實驗環境使用的IOS版本高於12.2(13)T,所以Crypto map只在物理介面下應用即可,不需要在GRE隧道介面下應用。

說明:無論如何發送流量,ISAKMP SA都無法建立,因為在Dynamic p2p GRE over IPsec環境下,必須先從動態IP方向靜態IP方發送數據,否則GRE隧道無法建立,×××無法完成。

設定動態路由協定

以上是基於IPsec的動態P2P-GRE是怎樣的的詳細內容。更多資訊請關注PHP中文網其他相關文章!

熱AI工具

Undresser.AI Undress

人工智慧驅動的應用程序,用於創建逼真的裸體照片

AI Clothes Remover

用於從照片中去除衣服的線上人工智慧工具。

Undress AI Tool

免費脫衣圖片

Clothoff.io

AI脫衣器

Video Face Swap

使用我們完全免費的人工智慧換臉工具,輕鬆在任何影片中換臉!

熱門文章

熱工具

記事本++7.3.1

好用且免費的程式碼編輯器

SublimeText3漢化版

中文版,非常好用

禪工作室 13.0.1

強大的PHP整合開發環境

Dreamweaver CS6

視覺化網頁開發工具

SublimeText3 Mac版

神級程式碼編輯軟體(SublimeText3)