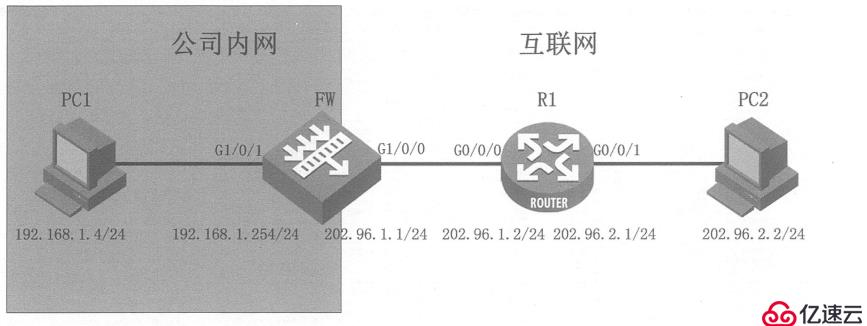

如何實現防火牆NAT控制分析

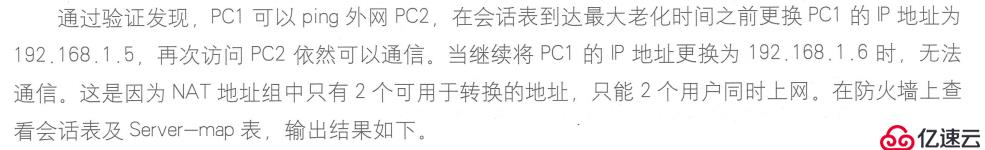

一。 NAT分類

NAT No-pat:類似Cisco的動態轉換,只轉換來源IP位址,網路位址,不轉換端口,屬於多對多轉換,不能節約公網IP位址,使用較少

NAPT:(網路位址和連接埠轉換)類似與Cisco的PAT轉換,NAPT即轉換封包的來源位址,又轉換來源端口,

出介面位址:(Easy-IP)轉換方式簡單,和NAPT一樣,即轉換源位址又轉換源端口,屬於多對一轉換

Smart NAT(智能轉換):通過預留一個公網地址進行NAPT轉換

三元組NAT:與源IP地址,源du埠和協定類型有關的一種轉換

二,黑洞路由

來源位址轉換場景下的迴路與無效ARP問題

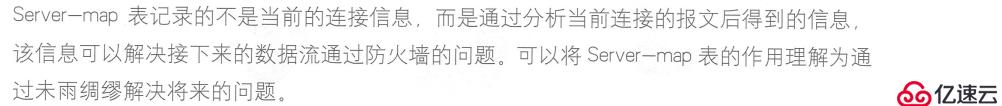

三,Server-map表

透過Server-map表解決FTP資料傳輸問題

會話表記錄的是連接訊息,包含連線狀態

Server-map在NAT中的應用

#正向條目攜帶埠訊息,用來使外部使用者在202.96.1.10時直接透過Server -map表進行目標位址轉換

反向條目不攜帶連接埠信息,且目標位址時任意的,用來使伺服器可以存取互聯網前提是必須是TCP協議,

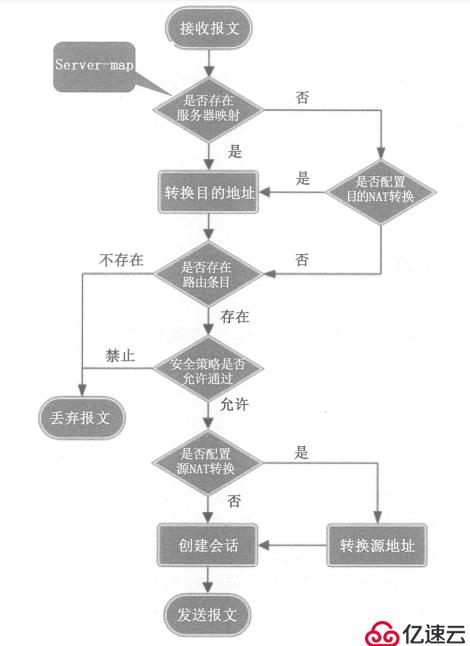

四,NAT對報文的處理流程

NAT配置(三種方法)

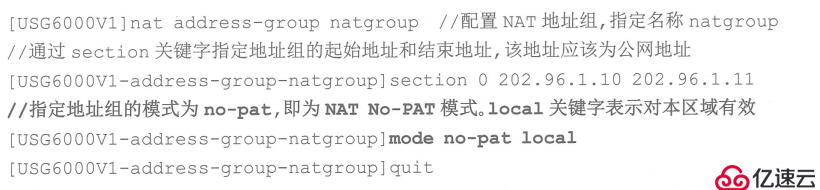

(1)NAT No-pat

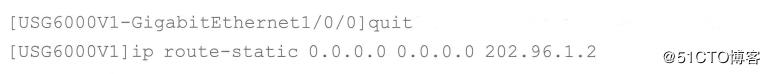

走一條預設路由

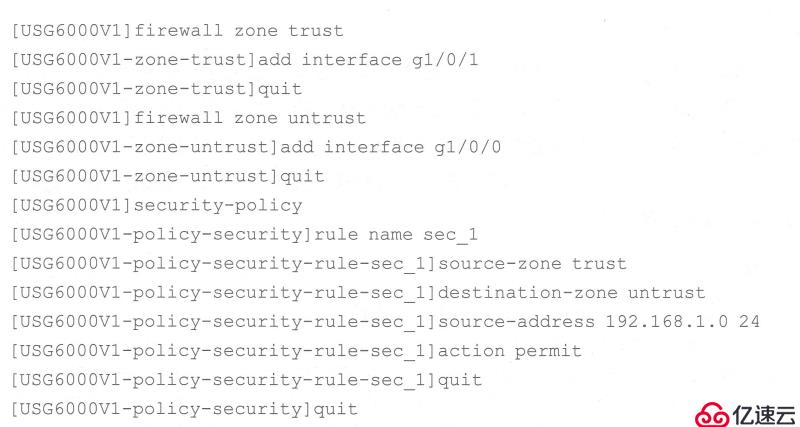

設定安全性原則

設定NAT位址組,位址組中,位址對應的是公用IP

設定NAT策略

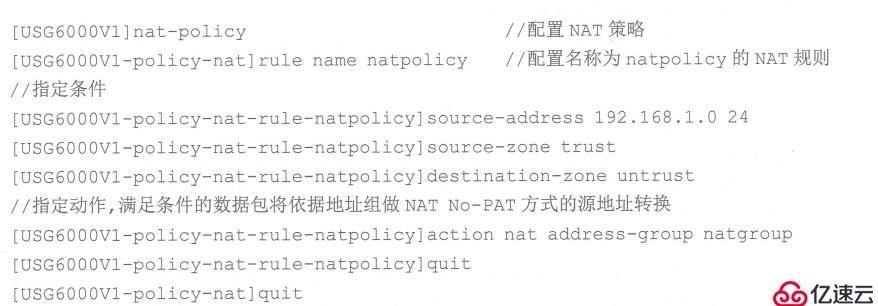

針對轉換後的全域位址(NAT位址群組中的位址)配置黑洞路由

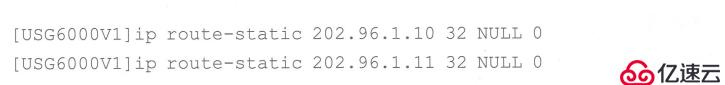

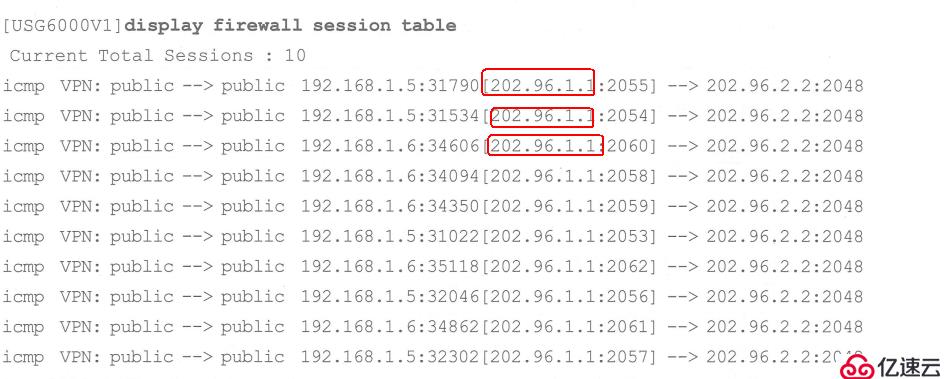

驗證NAT配置,用PC1可以ping外網路的PC2,可以查看會話表![]

三個紅框表示為來源位址,轉換的位址,存取的位址

也可以檢視Server-map表

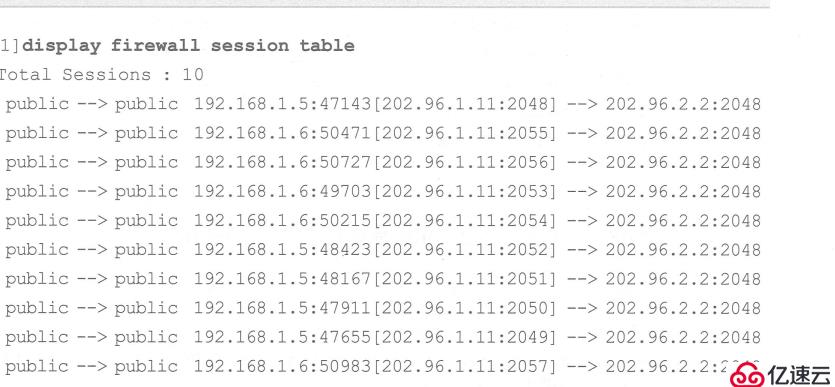

(2)NAPT的設定

還是上面的圖,重做NAPT

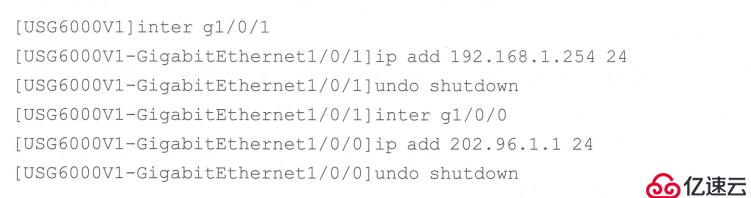

設定IP

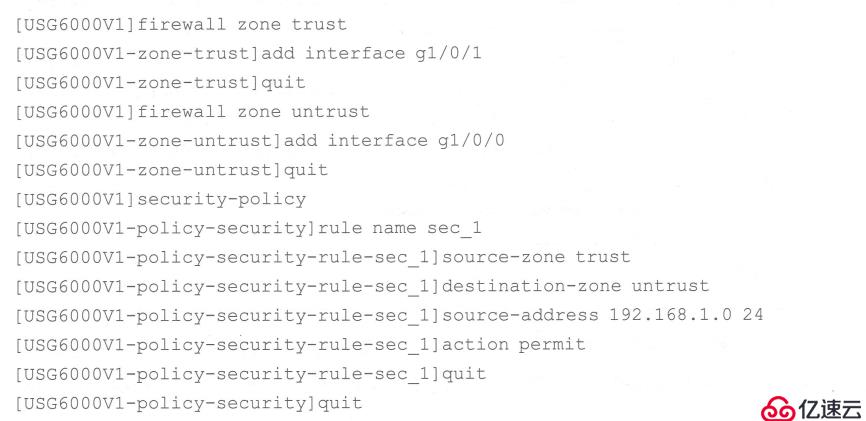

#設定安全性原則

配置NAT位址群組,位址群組中對應的是公網IP

設定NAT策略 ##設定路由黑洞

##設定路由黑洞 驗證結果用PC1ping外網PC2

驗證結果用PC1ping外網PC2

(3)出介面位址(Easy-IP)就是用R1路由器的g0/0/1的介面去存取PC2(重新配置)

(3)出介面位址(Easy-IP)就是用R1路由器的g0/0/1的介面去存取PC2(重新配置)

配置IP

配置安全性原則

配置安全性原則 #設定NAT策略

#設定NAT策略

##驗證可以發現,都是轉換的R1路由器g0/0/1介面IP去存取的

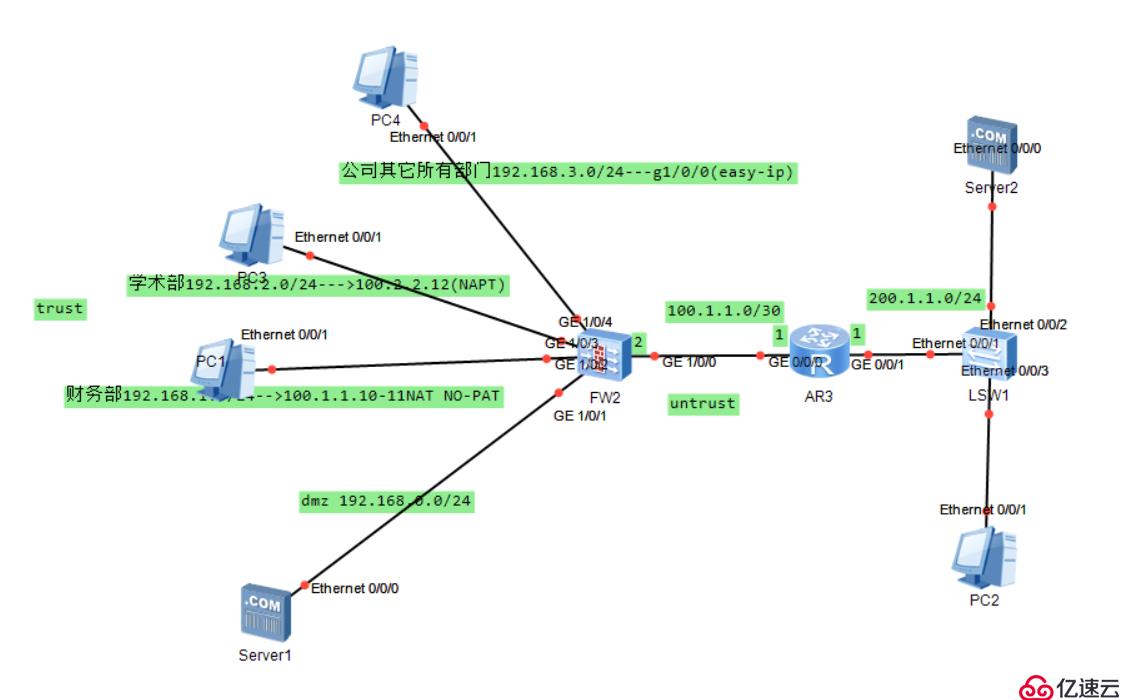

五,綜合案例 要求:

要求:

- 財務主機透過no- pat存取internet(使用100.2.2.10-11)

- #學術部主機透過napt存取internet(使用100.2.2.12)

- 公司其它部門透過g1/0/0訪問internet

設定natserver發布dmz中的伺服器(使用100.2.2.9)

一、財務主機透過no-pat存取internet

1.設定網路參數及路由

[USG6000V1] int g1/0/2

[USG6000V1-GigabitEthernet1/0/2] ip add 192.168.1.1 24

[USG6000V1-GigabitEthernet1/0/2] 1/00/2] Info1/GigabitEc由.1.2 30

[USG6000V1-GigabitEthernet1/0/0] undo sh

[USG6000V1-GigabitEthernet1/0/0] quit

[USG6000V1] i proute-static 10.0.0.0. ##2.設定安全政策

[USG6000V1] firewall zone trust

[USG6000V1-zone-trust] add int g1/0/2

[USG6000V1-zone-trust] quit

[USG6000V1] quit##[1] firewall zone untrust

[USG6000V1-zone-untrust] add int g1/0/0

[USG6000V1-zone-untrust] quit

[USG6000V1] security-policy

[USG600V1] rule name sec_1

[USG6000V1-policy-security-rule-sec_1] source-address 192.168.1.0 24

[USG6000V1-policy-security-rule-sec_1] derstination-zone untiG security-rule-sec_1] action permit

3.設定nat位址群組,位址池中的位址對應的是公網路位址

[USG6000V1-policy-security] quit

[USG6000V1] nat address-group natgroup

[USG6000V1-address-group-natgroup] section 0 100.2.2.10 100.2.2.11

[USG6000V1-address-group-natgroup] mode no-pat local##[USG6000V11-group

4.配置nat策略

[USG6000V1] nat-policy

[USG6000V1-policy-nat] rule name natpolicy

[USG6000V1-policy-nat-rule-natpolicy] source-address 192.168.1. 24

[USG6000V1-policy-nat-rule-natpolicy] destination-zone untrust

[USG6000V1-policy-nat-rule-natpolicy] action nat address-group natgroup

[USG6000V1-policy-nat-rule -natpolicy] quit

[USG6000V1-policy-nat] quit

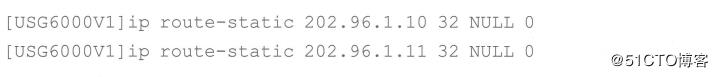

5.針對轉換後的全域位址配置黑洞路由

[USG6000V1] ip route-static 100.2.2.10 32 null 0

[ ] ip route-static 100.2.2.11 32 null 0

6.設定r1(isp)sys

Enter system view, return user view with Ctrl Z.

[Huawei] sysname r1

[r1] undo info ena

[r1] int g0/0/0

[r1-GigabitEthernet0/0/0] ip add 100.1.1.1 30

[r1-GigabitEthernet0/0/ 0] int g0/0/1

[r1-GigabitEthernet0/0/1] ip add 200.1.1.1 24

[r1-GigabitEthernet0/0/1] undo sh

[r1-GigabitEthernet0/0/ 1] quit

[r1] ip route-static 100.2.2.8 29 100.1.1.2

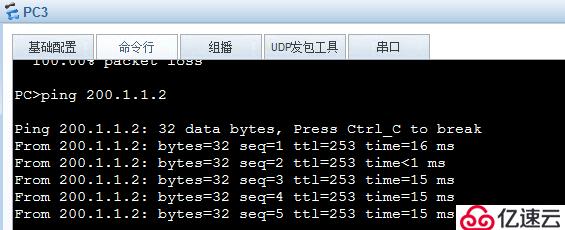

7.測試:從財務客戶機存取internet伺服器

二、學術部部會主機透過napt存取internet(使用100.2.2.12)

1.設定網路參數

[USG6000V1] int g1/0/3

[USG6000V1-GigabitEthernet1/0/3] ip add 192.168. 2.1 24 [USG6000V1-GigabitEthernet1/0/3] quit

[USG6000V1-GigabitEthernet1/0/3] quit

[USG6000V1] firewall zone trust[USG6000V1-zone-trust] add int g1/0/3##VUSG600-1 ]q uit2.設定安全性原則

[USG6000V1] security-policy

[USG6000V1-policy-security-rule-sec_2] source-address 192.168.2.0 24

[USG6000V11-policyity -rule-sec_2] destination-zone untrust

[USG6000V1-policy-security-rule-sec_2] action permit

[USG6000V1-policy-security-rule-sec_2] quit

3.配置位址組

[USG6000V1] nat address-group natgroup_2.0

[USG6000V1-address-group-natgroup_2.0] section 0 100.2.2.12 100.2.2.12##group#[USG6000V-1-12050 月

[USG6000V1-address-group-natgroup_2.0] quit

4.設定nat策略

[USG6000V1] nat-policy

[USG6000V1-policy-nat] rule name natpolicy_2.0

[USG6000V1-policy-nat-rule-natpolicy_2.0] source-address 192.168.2.0 24

[USG6000V1-policy-nat-rule-natpolicy_2.0] destination-zone untrust#0[USG600-USG600-1-policy rule-natpolicy_2.0] action nat address-group natgroup_2.0

[USG6000V1-policy-nat-rule-natpolicy_2.0] quit

[USG6000V1-policy-nat] quit

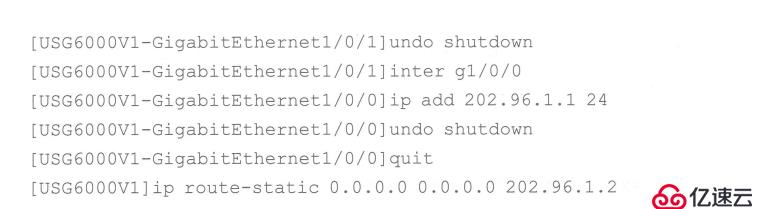

5.針對轉換後##5.的全域位址,設定黑洞路由

[USG6000V1] ip route-static 100.2.2.12 32 null 0

6.驗證nat設定

.

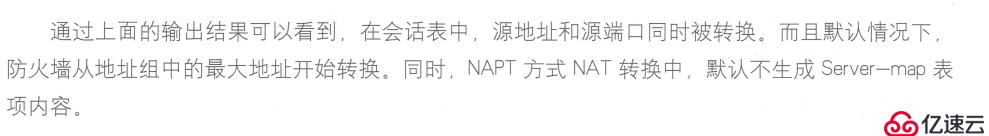

三、出介面位址( easy-ip)使公司其它部門透過g1/0/0存取internet

1.設定網路參數

[USG6000V1] int g1/0/4

[USG6000V1-GigabitEthernet1/ 0/4] ip add 192.168.3.1 24

[USG6000V1-GigabitEthernet1/0/4] quit

[USG6000V1] firewall zone trust [USG6000V1-addzone-trust] 0/41/000V1-addzone-trust] ##[USG6000V1-zone-trust]

[USG6000V1-addzone-trust] 0/41/000V1-addzone-trust] ##[USG6000V1-zone-trust]

2.設定安全性原則[USG6000V1] security-policy

[USG6000V1-policy-security] rule name sec_3[USG6000V1-policy-security-rule-sec_3] source-address 192.168.3.0 24

[USG6000V1-policy-security-rule-sec_3] destination-zone untrust##[USG-sec action permit

[USG6000V1-policy-security-rule-sec_3] quit

[USG6000V1-policy-security] quit

3.設定nat策略

[USG6000V1] nat-policy##0 -policy-nat] rule name natpolicy_3.0

[USG6000V1-policy-nat-rule-natpolicy_3.0] source-address 192.168.3.0 24

[USG6000V1-policy-nat-rule-natpolicy_3. -zone untrust

[USG6000V1-policy-nat-rule-natpolicy_3.0] action nat easy-ip

[USG6000V1-policy-nat-rule-natpolicy_3.0] quit

[USG600V1-policy ] quit

4.驗證easy-ip

1)ping測試 #四、設定natserver發布dmz中的伺服器(使用100.2.2.9)

#四、設定natserver發布dmz中的伺服器(使用100.2.2.9)

1.設定網路參數[USG6000V1-GigabitEthernet1/0/0] int g1/0/1

[USG6000V1-GigabitEthernet1/0/1] ip add 192.168.0.1 244#1100007G100000 0/1] quit

[USG6000V1] firewall zone dmz

[USG6000V1-zone-dmz] add int g1/0/1

[USG6000V1-zone-dmz] quit

2.設定安全原則##2.

[USG6000V1] security-policy

[USG6000V1-policy-security] rule name sec_4

[USG6000V1-policy-security-rule-sec_4] source-zone untrust# rule-sec_4] destination-address 192.168.0.0 24

[USG6000V1-policy-security-rule-sec_4] action permit

[USG6000V1-policy-security] quit##3.此配置步驟可以省略,預設已開啟)

[USG6000V1] firewall inter trust untrust

[USG6000V1-interzone-trust-untrust] detect ftp

[USG6000V1-interzone-trust-unt#4.設定nat server

[USG6000V1] nat server natserver global 100.2.2.9 inside 192.168.0.2

5.設定黑洞路由

[USG6000V1] ip route-static 100.2.2.

1)在網際網路主機上存取dmz中的伺服器

#

以上是如何實現防火牆NAT控制分析的詳細內容。更多資訊請關注PHP中文網其他相關文章!

熱AI工具

Undresser.AI Undress

人工智慧驅動的應用程序,用於創建逼真的裸體照片

AI Clothes Remover

用於從照片中去除衣服的線上人工智慧工具。

Undress AI Tool

免費脫衣圖片

Clothoff.io

AI脫衣器

Video Face Swap

使用我們完全免費的人工智慧換臉工具,輕鬆在任何影片中換臉!

熱門文章

熱工具

記事本++7.3.1

好用且免費的程式碼編輯器

SublimeText3漢化版

中文版,非常好用

禪工作室 13.0.1

強大的PHP整合開發環境

Dreamweaver CS6

視覺化網頁開發工具

SublimeText3 Mac版

神級程式碼編輯軟體(SublimeText3)

如何修復OneDrive中的'錯誤:0x80070185,雲端操作不成功”

May 16, 2023 pm 04:26 PM

如何修復OneDrive中的'錯誤:0x80070185,雲端操作不成功”

May 16, 2023 pm 04:26 PM

OneDrive是微軟提供的熱門的雲端儲存應用程式。我們大多數人使用OneDrive來儲存我們的文件,資料夾,文件等。但一些用戶抱怨說,當他們嘗試存取OneDrive上的共享檔案時,它會給出錯誤,指出「錯誤:0x80070185,雲端操作不成功」。因此,他們無法在OneDrive上執行任何操作,例如複製文件,貼上,下載共享文件等。如今,有必要在我們的日常工作中使用這些操作。此錯誤可以輕鬆解決,為此,我們有一些方法可以應用並嘗試解決問題。讓我們開始吧!方法1–登出並重新登入OneDrive應用程式步驟

NAT Boost與遊戲的Qos;哪個比較好?

Feb 19, 2024 pm 07:00 PM

NAT Boost與遊戲的Qos;哪個比較好?

Feb 19, 2024 pm 07:00 PM

在當下幾乎所有遊戲都在線上的情況下,忽視家庭網路的最佳化是不可取的。幾乎所有路由器都配備了NATBoost和QoS功能,旨在提升使用者的遊戲體驗。本文將探討NATBoost和QoS的定義、優點和缺點。 NATBoost與遊戲的Qos;哪個比較好? NATBoost,又稱網路位址轉換Boost,是一種內建於路由器的功能,可提升其效能。對於遊戲而言尤其重要,因為它有助於減少網路延遲,即遊戲設備和伺服器之間資料傳輸的時間。透過優化路由器內的資料處理方式,NATBoost實現了更快的資料處理速度和更低的延遲,從而改

如果 Grammarly 無法在 Windows 10 瀏覽器上執行的 8 個重大修復

May 05, 2023 pm 02:16 PM

如果 Grammarly 無法在 Windows 10 瀏覽器上執行的 8 個重大修復

May 05, 2023 pm 02:16 PM

如果您在Windows10或11PC上遇到語法問題,本文將協助您解決此問題。 Grammarly是最受歡迎的打字助理之一,用於修復語法、拼字、清晰度等。它已經成為寫作專業人士必不可少的一部分。但是,如果它不能正常工作,它可能是一個非常令人沮喪的體驗。許多Windows使用者報告說此工具在他們的電腦上運作不佳。我們做了深入的分析,找到了這個問題的原因和解決方案。為什麼Grammarly無法在我的PC上運作?由於幾個常見原因,PC上的Grammarly可能無法正常運作。它包括以下內

win11防火牆進階設定灰色解決方法

Dec 24, 2023 pm 07:53 PM

win11防火牆進階設定灰色解決方法

Dec 24, 2023 pm 07:53 PM

很多朋友在設定防火牆的時候,發現自己的win11防火牆高級設定灰色了,無法點擊。這可能是由於沒有添加控制單元導致的,也可能是沒有透過正確的方法打開高級設置,下面一起來看看怎麼解決吧。 win11防火牆進階設定灰色方法一:1、先點選下方開始選單,在上方搜尋並開啟「控制台」2、接著開啟其中的「Windowsdefender防火牆」3、進入後,在左邊欄就可以開啟「進階設定」了。方法二:1、如果上面方法也打不開,可以右鍵“開始選單”,打開“運行”2、然後輸入“mmc”回車確定打開。 3.打開後,點選左上

修復:Windows 11 防火牆阻止印表機

May 01, 2023 pm 08:28 PM

修復:Windows 11 防火牆阻止印表機

May 01, 2023 pm 08:28 PM

防火牆監控網路流量,並可以阻止某些程式和硬體的網路連線。 Windows11包含自己的WindowsDefender防火牆,可能會阻止印表機存取Web。因此,當防火牆封鎖時,受影響的使用者無法使用他們的Brother印表機。請記住,此問題也會影響其他品牌,但今天我們將向您展示如何解決該問題。為什麼我的Brother印表機被防火牆封鎖了?此問題有多種原因,您很可能需要先打開某些端口,然後您的印表機才能存取網路。印表機軟體也可能導致問題,因此請務必更新它以及您的印表機驅動程式。繼續閱讀以了解如

如何在 Alpine Linux 上啟用或停用防火牆?

Feb 21, 2024 pm 12:45 PM

如何在 Alpine Linux 上啟用或停用防火牆?

Feb 21, 2024 pm 12:45 PM

在AlpineLinux上,你可以使用iptables工具來設定和管理防火牆規則。以下是在AlpineLinux上啟用或停用防火牆的基本步驟:檢查防火牆狀態:sudoiptables-L如果輸出結果中顯示有規則(例如,有一些INPUT、OUTPUT或FORWARD規則),則表示防火牆已啟用。如果輸出結果為空,則表示防火牆目前處於停用狀態。啟用防火牆:sudoiptables-PINPUTACCEPTsudoiptables-POUTPUTACCEPTsudoiptables-PFORWARDAC

如何移除Win10桌面圖示上的防火牆標誌?

Jan 01, 2024 pm 12:21 PM

如何移除Win10桌面圖示上的防火牆標誌?

Jan 01, 2024 pm 12:21 PM

很多使用win10系統的小伙伴發現,電腦桌面的圖標上有防火牆的標誌,這是什麼情況呢?這讓很多有強迫症的小伙伴特別難受,其實我們只要打開控制面板,在用戶帳戶中的“更改使用者帳號控制設定」變更就可以解決了,具體的教學一起來看看吧。 win10桌面圖示有防火牆標誌怎麼取消1、首先,透過滑鼠右鍵點選電腦開機畫面旁的開始功能表按鈕,然後從彈出的選單中選取控制面板功能。 2.緊接著選擇其中的「使用者帳戶」選項,從接下來出現的新介面中選擇「更改使用者帳戶控制設定」此項目。 3.調整視窗中的滑桿至底部之後,點選確認退出

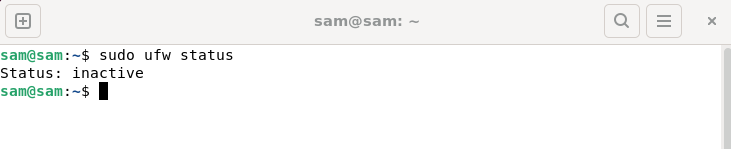

如何修復UFW狀態在Linux中顯示為非活動

Mar 20, 2024 pm 01:50 PM

如何修復UFW狀態在Linux中顯示為非活動

Mar 20, 2024 pm 01:50 PM

UFW,又稱Uncomplex防火牆,被許多Linux發行版採用作為其防火牆系統。 UFW的設計讓新手使用者能夠輕鬆透過命令列介面和圖形使用者介面來管理防火牆設定。 UFW防火牆是一種能根據設定規則監控網路流量的系統,以保護網路免受網路嗅探和其他攻擊的影響。如果您在Linux系統上安裝了UFW但其狀態顯示為非活動狀態,可能有多種原因。在這篇指南中,我將分享如何解決Linux系統上UFW防火牆處於非活動狀態的問題。為什麼UFW在Linux上顯示不活動狀態為什麼UFW在Linux上預設不活動如何在Linu

[USG6000V1-GigabitEthernet1/0/3] quit

[USG6000V1-GigabitEthernet1/0/3] quit [USG6000V1-addzone-trust] 0/41/000V1-addzone-trust] ##[USG6000V1-zone-trust]

[USG6000V1-addzone-trust] 0/41/000V1-addzone-trust] ##[USG6000V1-zone-trust] #四、設定natserver發布dmz中的伺服器(使用100.2.2.9)

#四、設定natserver發布dmz中的伺服器(使用100.2.2.9)