本站 8 月 13 日訊息,Phoronix 發現,AMD 就 Linux 核心合併了一個新的漏洞修復,主要是初代 AMD Zen 處理器可能會在除以零後發生資料外洩。

截至本站發稿,Linux 6.4.10 穩定核心以及 Linux 6.1.45 / 5.15.126 / 5.10.190 LTS 核心都修復了漏洞。

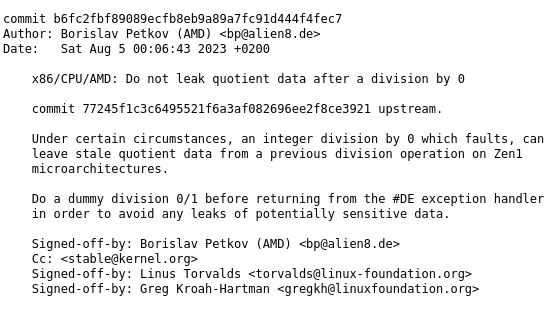

AMD Linux 開發人員Borislav Petkov 編寫了一個核心補丁來解決Ryzen 1000 系列和EPYC 7001 系列處理器的Bug,他解釋道:

在某些情況下,當整數除以0 時會出現錯誤,這可能會在Zen1 架構上留下先前除法操作的過時商資料。

在從#DE 異常處理程序返回之前執行一個虛擬的 0/1 除法,以避免任何潛在的敏感資料問題洩漏 w。

在程式碼中,此問題簡稱為「AMD DIV0 推測 Bug」。

當然,虛擬除法 0/1 只適用於 AMD Zen 1 處理器。此補丁新增的核心訊息還指出,停用 SMT 技術可針對除零問題實現「全面」保護。

除了 AMD Zen 1 修復之外,本週 Linux 穩定版和 LTS 核心中還修復了各種其他 Bug。

廣告聲明:文內所包含的對外跳躍連結(包含不限於超連結、二維碼、口令等形式),用於傳遞更多信息,節省甄選時間,結果僅供參考,本站所有文章均包含本聲明。

以上是AMD 提交 Linux 更新,修復 Zen 1 架構除以零後洩漏資料的漏洞的詳細內容。更多資訊請關注PHP中文網其他相關文章!