近日,Jamf威脅實驗室發布了一項引人注目的研究成果。據該實驗室透露,他們成功開發出一種新的後滲透持久性技術,可以在運行iOS 16的iPhone設備上偽裝為飛行模式狀態,同時保持網路連線。這項技術引起了業界的廣泛關注

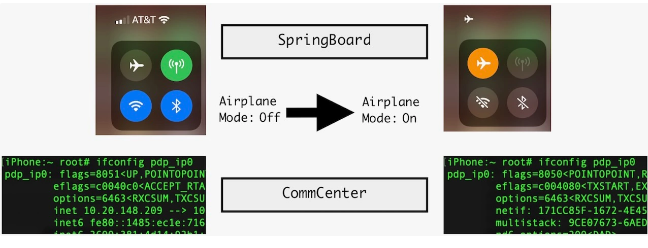

據報道,該攻擊技術的核心思想是利用SpringBoard和CommCenter這兩個關鍵組件。前者負責處理iPhone設備的使用者介面元素,而後者則負責管理網路連線。透過這兩個組件的協同配合,攻擊者可以讓iPhone用戶錯誤地認為已經開啟了飛行模式,但實際上WiFi和蜂窩數據連接仍然正常

在成功攻擊之後,使用者介面上會顯示飛航模式已經開啟的狀態。這種偽裝讓使用者毫不知情地繼續使用網路服務,從而陷入隱藏的風險之中。此外,該實驗室沒有詳細揭露整個攻擊過程,也沒有明確攻擊是否可以透過無線方式進行,但是這項技術的潛在威脅引起了業界的關注

專家表示,這種攻擊手法突顯了網路安全領域中一種新的隱蔽攻擊可能性。攻擊者不再局限於直接幹擾網路連接,而是透過改變設備使用者介面的顯示狀態來保持網路連接。這種創新手法可能被惡意活動濫用,例如竊取用戶敏感資訊、監控通訊等

然而,這項研究引發了一系列關於安全和隱私的擔憂。使用者和開發者需要保持高度警惕,確保他們的設備和應用程式不會受到類似攻擊的影響。此外,業界呼籲加強iOS系統的安全性,以防止類似的隱蔽攻擊得以實施

以上是Jamf Threat Labs成功開發:iOS 16設備透過偽裝飛行模式保持網路連接的詳細內容。更多資訊請關注PHP中文網其他相關文章!