如何進行Linux系統的網路安全掃描與滲透測試

在今天的網路環境中,Linux系統網路安全掃描和滲透測試越來越重要。為了確保系統安全性和穩定性,對系統進行網路安全掃描是必不可少的,同時,滲透測試的目的是發現和糾正系統安全性問題。

本文將介紹如何進行Linux系統的網路安全掃描和滲透測試。我們將使用一些常用的工具和技術,其中包括Nmap和Metasploit等開源工具。

1、Nmap掃描

Nmap是一款常用的網路掃描工具,可以對目標主機進行連接埠掃描、服務識別等操作。以下是一個簡單的命令列範例:

nmap -sS -A -T4 target_ip

其中,-sS代表使用TCP SYN掃描方式,-A代表啟用作業系統偵測和服務版本掃描,-T4代表使用高速掃描模式。

2、Metasploit滲透測試

Metasploit是一個開放原始碼的滲透測試框架,可以用來測試網路和應用程式的漏洞。下面是一個簡單的命令列範例:

msfconsole use exploit/multi/handler set payload payload_name set lhost local_ip set lport local_port exploit

其中,msfconsole代表啟動Metasploit控制台,use exploit/multi/handler代表使用多重攻擊載荷處理程序,set payload payload_name代表設定攻擊載荷的名稱,set lhost local_ip和set lport local_port分別代表設定攻擊者主機的IP位址和連接埠號,exploit代表執行攻擊。

3、漏洞掃描

除了使用Nmap和Metasploit以外,還可以使用其他漏洞掃描工具進行網路安全測試。以下是一些常用的漏洞掃描工具:

(1)OpenVAS:OpenVAS是一個開源的漏洞掃描器,可以掃描各種作業系統和應用程式的漏洞。

(2)Nexpose:Nexpose是一款商業漏洞掃描工具,可用於掃描各種作業系統、應用程式和網路設備的漏洞。

(3)NESSUS:NESSUS是一款廣泛使用的漏洞掃描器,可用於掃描各種作業系統、應用程式和網路設備的漏洞。

4、防火牆設定

Linux系統中內建了IPtables防火牆,可對入站和出站的網路流量進行過濾和安全控制。以下是一些常用的IPtables防火牆規則:

(1)只允許來自指定IP位址的流量:

iptables -A INPUT -s allowed_ip -j ACCEPT iptables -A INPUT -j DROP

其中,allowed_ip代表允許的IP位址。

(2)只允許指定連接埠的流量:

iptables -A INPUT -p tcp –dport allowed_port -j ACCEPT iptables -A INPUT -j DROP

其中,allowed_port代表允許的連接埠。

(3)只允許指定協定的流量:

iptables -A INPUT -p allowed_protocol -j ACCEPT iptables -A INPUT -j DROP

其中,allowed_protocol代表允許的協定。

總結

本文介紹如何進行Linux系統的網路安全掃描和滲透測試。我們使用了一些常用的工具和技術,包括Nmap和Metasploit等開源工具。同時,我們也討論了一些IPtables防火牆規則,用於確保系統的安全性和穩定性。

以上是如何進行Linux系統的網路安全掃描與滲透測試的詳細內容。更多資訊請關注PHP中文網其他相關文章!

熱AI工具

Undresser.AI Undress

人工智慧驅動的應用程序,用於創建逼真的裸體照片

AI Clothes Remover

用於從照片中去除衣服的線上人工智慧工具。

Undress AI Tool

免費脫衣圖片

Clothoff.io

AI脫衣器

AI Hentai Generator

免費產生 AI 無盡。

熱門文章

熱工具

記事本++7.3.1

好用且免費的程式碼編輯器

SublimeText3漢化版

中文版,非常好用

禪工作室 13.0.1

強大的PHP整合開發環境

Dreamweaver CS6

視覺化網頁開發工具

SublimeText3 Mac版

神級程式碼編輯軟體(SublimeText3)

熱門話題

在 Linux 下使用工作管理員

Aug 15, 2024 am 07:30 AM

在 Linux 下使用工作管理員

Aug 15, 2024 am 07:30 AM

有很多Linux初學者經常問起的問題,“Linux有任務管理器嗎?”,“怎樣在Linux上打開任務管理器呢?”來自Windows的用戶都知道任務管理器非常有用。你可以在Windows中按下Ctrl+Alt+Del開啟工作管理員。這個任務管理器向你展示了所有的正在運行的進程和它們消耗的內存,你可以從任務管理器程式中選擇並殺死一個進程。當你剛使用Linux的時候,你也會尋找一個在Linux相當於任務管理器的一個東西。一個Linux使用專家更喜歡使用命令列的方式來尋找進程和消耗的記憶體等等,但是你不用必須

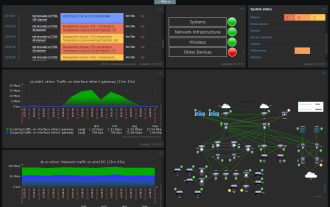

解決Zabbix中文監控伺服器圖形圖表顯示亂碼

Jul 31, 2024 pm 02:10 PM

解決Zabbix中文監控伺服器圖形圖表顯示亂碼

Jul 31, 2024 pm 02:10 PM

zabbix對中文的支援不是很好,但為了管理方面有時候我們還是會選擇中文,在zabbix監控的web界面,圖形圖標下面的中文會顯示一個個小方塊,這樣是不正確的,需要下載字體。例如“微軟雅黑”,“微軟雅黑.ttf”命名為“msyh.ttf”,將下載的字體上傳到/zabbix/fonts/字體下修改/zabbix/include/defines.inc.php檔案中的兩處define('ZBX_GRAPH_FONT_NAME','DejaVuSans');define('ZBX_FONT_NAME'

7個方法幫你查看Linux用戶的註冊日期

Aug 24, 2024 am 07:31 AM

7個方法幫你查看Linux用戶的註冊日期

Aug 24, 2024 am 07:31 AM

你知道嗎,如何在Linux系統上查看帳戶的建立日期?如果知道,那麼有些什麼辦法。你成功了麼?如果是的話,該怎麼做?基本上Linux系統不會追蹤這些信息,因此,獲取這些資訊的替代方法是什麼?你可能會問為什麼我要去看這個?是的,在某些情況下,你可能需要查看這些信息,那時會對你會有幫助。可以使用以下7種方法進行驗證。使用/var/log/secure使用aureport工具使用.bash_logout使用chage指令使用useradd指令使用passwd指令使用last指令方式1:使用/var/l

5分鐘教你加字體到Fedora

Jul 23, 2024 am 09:45 AM

5分鐘教你加字體到Fedora

Jul 23, 2024 am 09:45 AM

全系統安裝如果你在系統範圍內安裝字體,那麼它可以讓所有使用者使用。此方式的最佳方法是使用官方軟體庫中的RPM軟體包。開始前開啟FedoraWorkstation中的「Software」工具,或其他使用官方倉庫的工具。選擇橫欄中選擇“Add-ons”類別。接著在該類別中選擇“Fonts”。你會看到類似下面截圖中的可用字體:當你選擇一種字體時,會出現一些細節。根據幾種情況,你可能能夠預覽字體的一些範例文字。點擊“Install”按鈕將其添加到你的系統。根據系統速度和網路頻寬,完成此過程可能需要一些

如果linux系統下WPS缺失字型導致檔案亂碼該怎麼辦?

Jul 31, 2024 am 12:41 AM

如果linux系統下WPS缺失字型導致檔案亂碼該怎麼辦?

Jul 31, 2024 am 12:41 AM

1.從網路上找到wingdings、wingdings2、wingdings3、Webdings、MTExtra這些字體2、進入主資料夾,按Ctrl+h鍵(顯示隱藏檔案),查看有沒有.fonts資料夾,如果沒有就建立一個3、把下載下來的wingdings、wingdings2、wingdings3、Webdings、MTExtra這些字體,複製到主資料夾下的.fonts資料夾裡,再去啟動wps看看還有沒有「系統缺少字體…」提醒對話框,沒有就成功了! 注意事項:wingdings、wingdin

Centos 7安裝設定NTP網路時間同步伺服器

Aug 05, 2024 pm 10:35 PM

Centos 7安裝設定NTP網路時間同步伺服器

Aug 05, 2024 pm 10:35 PM

實驗環境:OS:LinuxCentos7.4x86_641.查看目前伺服器時區&列出時區並設定時區(如已是正確時區,請略過):#timedatectl#timedatectllist-timezones#timedatectlset-timezoneAsia/Shanghai2.時間時區理解概念: GMT、UTC、CST、DSTUTC:整個地球分為二十四時區,每個時區都有自己的本地時間,在國際無線電通訊場合,為了統一起見,使用一個統一的時間,稱為通用協調時(UTC :UniversalTim

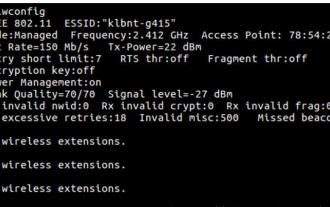

如何使用一條網路線讓兩台ubuntu主機連網

Aug 07, 2024 pm 01:39 PM

如何使用一條網路線讓兩台ubuntu主機連網

Aug 07, 2024 pm 01:39 PM

如何使用一條網線讓兩台ubuntu主機聯網1、準備主機A:ubuntu16.04主機B:ubuntu16.042、主機A有兩個網卡,一個接外網,一個與主機B相接。使用指令iwconfig可以查看主機所有網路卡。如上圖筆者的A主機(筆記本)上的網卡有:wlp2s0:這個是無線網卡。 enp1s0:有線網路卡,與B主機連接的網路卡。其它與我們無關,無需關心。 3.設定A的靜態IP編輯檔#vim/etc/network/interfaces為介面enp1s0配置靜態IP位址,如下圖(其中#==========

折騰!在樹莓派上運行DOS

Jul 19, 2024 pm 05:23 PM

折騰!在樹莓派上運行DOS

Jul 19, 2024 pm 05:23 PM

不同的CPU架構意味著在樹莓派上運行DOS並非唾手可得,但其實也沒多麻煩。 FreeDOS對大家來說也許並不陌生。它是一個完整、免費且對DOS相容良好的作業系統,它可以運行一些比較老舊的DOS遊戲或商用軟體,也可以開發嵌入式的應用。只要在MS-DOS上能夠運行的程序,在FreeDOS上都可以運行。身為FreeDOS的發起者和專案協調人員,許多使用者會把我當成內行人進行提問。而我最常被問到的問題是:「FreeDOS可以在樹莓派上運行嗎?」這個問題並不令人意外。畢竟Linux在樹莓派上能夠很好地運