在MySQL中使用init-connect与binlog来实现用户操作追踪记录_MySQL

前言:

测试环境莫名其妙有几条重要数据被删除了,由于在binlog里面只看到是公用账号删除的,无法查询是那个谁在那个时间段登录的,就考虑怎么记录每一个MYSQL账号的登录信息,在MYSQL中,每个连接都会先执行init-connect,进行连接的初始化,我们可以在这里获取用户的登录名称和thread的ID值。然后配合binlog,就可以追踪到每个操作语句的操作时间,操作人等。实现审计。

1,在mysql服务器db中建立单独的记录访问信息的库

set names utf8;

create databaseaccess_log;

CREATE TABLE`access_log`

(

`id`int(11) NOT NULL AUTO_INCREMENT,

`thread_id` int(11) DEFAULT NULL, -- 线程ID,这个值很重要

`log_time`timestamp NOT NULL DEF AULT CURRENT_TIMESTAMP ON UPDATE CURRENT_TIMESTAMP, -- 登录时间

`localname` varchar(30) DEFAULT NULL, -- 登录名称

`matchname` varchar(30) DEFAULT NULL, -- 登录用户

PRIMARYKEY (`id`)

) ENGINE=InnoDBAUTO_INCREMENT=1 DEFAULT CHARSET=utf8 comment '录入用户登录信息';

2,在配置文件中配置init-connect参数。登录时插入日志表。如果这个参数是个错误的SQL语句,登录就会失败。

vim/usr/local/mysql/my.cnf

init-connect='INSERTINTO access_log.access_logVALUES(NULL,CONNECTION_ID(),NOW(),USER(),CURRENT_USER());'

然后重启数据库

3,创建普通用户,不能有super权限,而且用户必须有对access_log库的access_log表的insert权限,否则会登录失败。

给登录用户赋予insert权限,但是不赋予access_log的insert、select权限,

GRANTINSERT,DELETE,UPDATE,SELECT ON test.* TO audit_user@'%' IDENTIFIED BY'cacti_user1603';

mysql> GRANTCREATE,DROP,ALTER,INSERT,DELETE,UPDATE,SELECT ON test.* TO audit_user@'%'IDENTIFIED BY 'cacti_user1603';

Query OK, 0 rowsaffected (0.00 sec)

mysql> exit

然后去用新的audit_user登录操作

[root@db_server~]# /usr/local/mysql/bin/mysql -uaudit_user -p -S/usr/local/mysql/mysql.sock

Enter password:

Welcome to theMySQL monitor. Commands end with ; or \g.

Your MySQL connectionid is 25

Server version:5.6.12-log

Copyright (c)2000, 2013, Oracle and/or its affiliates. All rights reserved.

Oracle is aregistered trademark of Oracle Corporation and/or its

affiliates. Othernames may be trademarks of their respective

owners.

Type 'help;' or'\h' for help. Type '\c' to clear the current input statement.

mysql> lect *from access_log.access_log;

ERROR 2006(HY000): MySQL server has gone away

No connection.Trying to reconnect...

Connection id: 26

Current database:*** NONE ***

ERROR 1184(08S01): Aborted connection 26 to db: 'unconnected' user: 'audit_user' host:'localhost' (init_connect command failed)

mysql>

看到报错信息 (init_connect command failed),再去错误日志error log验证一下:

tail -fn 5/usr/local/mysql/mysqld.log

2014-07-28 16:03:3123743 [Warning] Aborted connection 25 to db: 'unconnected' user: 'audit_user'host: 'localhost' (init_connect command failed)

2014-07-2816:03:31 23743 [Warning] INSERT command denied to user ''@'localhost' for table'access_log'

2014-07-2816:04:04 23743 [Warning] Aborted connection 26 to db: 'unconnected' user:'audit_user' host: 'localhost' (init_connect command failed)

2014-07-2816:04:04 23743 [Warning] INSERT command denied to user ''@'localhost' for table'access_log'

看到必须要有对access_log库的access_log表的insert权限才行。

4,赋予用户access_log的insert、select权限,然后重新赋予权限:

GRANTSELECT,INSERT ON access_log.* TO audit_user@'%';

mysql>

mysql> GRANTSELECT,INSERT ON access_log.* TO audit_user@'%';

Query OK, 0 rowsaffected (0.00 sec)

mysql> exit

Bye

再登录,报错如下:

[root@db_server~]# /usr/local/mysql/bin/mysql -uaudit_user -p -S/usr/local/mysql/mysql.sock

Enter password:

ERROR 1045(28000): Access denied for user 'audit_user'@'localhost' (using password: YES)

[root@db_server~]#

去查看error日志:

2014-07-2816:15:29 23743 [Warning] INSERT command denied to user ''@'localhost' for table'access_log'

2014-07-2816:15:41 23743 [Warning] Aborted connection 37 to db: 'unconnected' user:'audit_user' host: 'localhost' (init_connect command failed)

2014-07-2816:15:41 23743 [Warning] INSERT command denied to user ''@'localhost' for table'access_log'

2014-07-2816:15:50 23743 [Warning] Aborted connection 38 to db: 'unconnected' user:'audit_user' host: 'localhost' (init_connect command failed)

2014-07-2816:15:50 23743 [Warning] INSERT command denied to user ''@'localhost' for table'access_log'

需要用root用户登录进去,清空掉用户为''的用户记录。

mysql>select user,host,password from mysql.user;

+----------------+-----------+-------------------------------------------+

| user | host | password |

+----------------+-----------+-------------------------------------------+

| root | localhost | |

| root | db_server | |

| root | 127.0.0.1 | |

| root | ::1 | |

| | localhost | |

| | db_server | |

| cacti_user | % |*EB9E3195E443D577879101A35EF64A701B35F949 |

| cacti_user | 1 |*D5FF9B53A78232DA13D3643965A5961449B387DB |

| cacti_user | 2 | *D5FF9B53A78232DA13D3643965A5961449B387DB|

| test_user | 192.% |*8A447777509932F0ED07ADB033562027D95A0F17 |

| test_user | 1 |*8A447777509932F0ED07ADB033562027D95A0F17 |

| weakpwd_user_1| 10.% | *6BB4837EB74329105EE4568DDA7DC67ED2CA2AD9 |

| weakpwd_user_2| 10.% | *B1461C9C68AFA1129A5F968C343636192A084ADB |

| weakpwd_user_3| 10.% | *DCB7DF5FFC82C441503300FFF165257BC551A598 |

| audit_user | % |*AEAB1915B137FAFDE9B949D67A9A42DDB68DD8A2 |

+----------------+-----------+-------------------------------------------+

15 rows in set(0.00 sec)

mysql> dropuser ''@'localhost';

Query OK, 0 rowsaffected (0.00 sec)

mysql> dropuser ''@'db_server';

Query OK, 0 rowsaffected (0.00 sec)

mysql>

再用已经分配了access_log表的Insert权限的audit_user登录

mysql> select* from access_log.access_log;

+----+-----------+---------------------+---------------------------+--------------+

| id | thread_id| log_time | localname | matchname |

+----+-----------+---------------------+---------------------------+--------------+

| 4 | 41 | 2014-07-28 16:19:37 | audit_user@localhost | audit_user@% |

| 5 | 42 | 2014-07-28 16:20:32 | audit_user@localhost | audit_user@% |

| 6 | 45 | 2014-07-28 16:21:11 | audit_user@localhost | audit_user@% |

+----+-----------+---------------------+---------------------------+--------------+

6 rows in set(0.00 sec)

mysql> showfull processlist;

+----+------------+-----------+------+---------+------+-------+-----------------------+

| Id | User | Host | db | Command | Time |State | Info |

+----+------------+-----------+------+---------+------+-------+-----------------------+

| 45 | audit_user| localhost | NULL | Query | 0 | init | show fullprocesslist |

+----+------------+-----------+------+---------+------+-------+-----------------------+

1 row in set(0.00 sec)

mysql>

5,再用另外一个用户登录建表,录入测试数据。

建表录入数据记录

mysql> usetest;

Database changed

mysql> createtable t1 select 1 as a, 'wa' as b;

Query OK, 1 rowaffected (0.01 sec)

Records: 1 Duplicates: 0 Warnings: 0

查看跟踪用户行为记录。

mysql> select* from access_log.access_log;

+----+-----------+---------------------+---------------------------+--------------+

| id | thread_id| log_time | localname | matchname |

+----+-----------+---------------------+---------------------------+--------------+

| 4 | 41 | 2014-07-28 16:19:37 | audit_user@localhost | audit_user@% |

| 5 | 42 | 2014-07-28 16:20:32 | audit_user@localhost | audit_user@% |

| 6 | 45 | 2014-07-28 16:21:11 | audit_user@localhost | audit_user@% |

| 7 | 48 | 2014-07-28 16:30:42 | audit_user@192.168.3.62 | audit_user@% |

| 8 | 50 | 2014-07-28 16:46:11 | audit_user@192.168.3.62 | audit_user@% |

+----+-----------+---------------------+---------------------------+--------------+

8 rows in set(0.00 sec)

去mysqldb服务器上查看binlog 内容,解析完后,没有insert语句,怎么回事,去看my.cnf

#binlog-ignore-db=mysql # No sync databases

#binlog-ignore-db=test # No sync databases

#binlog-ignore-db=information_schema # No sync databases

#binlog-ignore-db=performance_schema

原来是对test库有binlog过滤设置,全部注释掉。重启mysql库,重新来一遍,可以在看到binlog

在MySQL客户端上重新执行。

mysql> usetest;

Database changed

mysql> insertinto test.t1 select 5,'t5';

Query OK, 1 rowaffected (0.00 sec)

Records: 1 Duplicates: 0 Warnings: 0

mysql> select* from access_log.access_log;

+----+-----------+---------------------+---------------------------+--------------+

| id | thread_id| log_time | localname | matchname |

+----+-----------+---------------------+---------------------------+--------------+

| 1 | 17 | 2014-07-28 15:41:04 | cacti_user@192.168.171.71| cacti_user@% |

| 2 | 18 | 2014-07-28 15:41:05 | cacti_user@192.168.171.71| cacti_user@% |

| 3 | 19 | 2014-07-28 15:41:05 | cacti_user@192.168.171.71| cacti_user@% |

| 4 | 41 | 2014-07-28 16:19:37 | audit_user@localhost | audit_user@% |

| 5 | 42 | 2014-07-28 16:20:32 | audit_user@localhost | audit_user@% |

| 6 | 45 | 2014-07-28 16:21:11 | audit_user@localhost | audit_user@% |

| 7 | 48 | 2014-07-28 16:30:42 | audit_user@192.168.3.62 | audit_user@% |

| 8 | 50 | 2014-07-28 16:46:11 | audit_user@192.168.3.62 | audit_user@% |

| 9 | 56 | 2014-07-28 19:32:12 | audit_user@192.168.1.12 | audit_user@% |

| 10 | 1 | 2014-07-28 20:02:56 |audit_user@192.168.3.62 | audit_user@% |

+----+-----------+---------------------+---------------------------+--------------+

10 rows in set(0.00 sec)

看到thread_id为1

6,如何查看何跟踪用户行为记录。

去mysql数据库服务器上查看binlog,应该thread_id=1的binlog记录。

[root@db_serverbinlog]# /usr/local/mysql/bin/mysqlbinlog --base64-output=DECODE-ROWS mysql-bin.000018 -v>3.log

[root@db_serverbinlog]# vim 3.log

# at 1103

#140728 20:12:48server id 72 end_log_pos 1175 CRC32 0xa323c00e Query thread_id=1 exec_time=0 error_code=0

SETTIMESTAMP=1406549568/*!*/;

BEGIN

/*!*/;

# at 1175

#140728 20:12:48server id 72 end_log_pos 1229 CRC32 0xbb8ca914 Table_map: `test`.`t1` mapped to number 72

# at 1229

#140728 20:12:48server id 72 end_log_pos 1272 CRC32 0x8eed1450 Write_rows: table id 72 flags: STMT_END_F

### INSERT INTO `test`.`t1`

### SET

### @1=5

### @2='t5'

# at 1272

#140728 20:12:48server id 72 end_log_pos 1303 CRC32 0x72b26336 Xid = 14

COMMIT/*!*/;

看到thread_id=1,然后,就可以根据thread_id=1来判断执行这条insert命令的来源,还可以在mysql服务器上执行show full processlist;来得到MySQL客户端的请求端口,

mysql> showfull processlist;

+----+------------+-------------------+------+---------+------+-------+-----------------------+

| Id | User | Host |db | Command | Time | State | Info |

+----+------------+-------------------+------+---------+------+-------+-----------------------+

| 1 |audit_user | 192.168.3.62:44657 | test | Sleep | 162 | | NULL |

| 3 | root | localhost | NULL | Query | 0 | init | show full processlist |

+----+------------+-------------------+------+---------+------+-------+-----------------------+

2 rows in set(0.00 sec)

mysql>

看到Id为1的线程,端口是44657。

我们切换回mysql客户端,去查看端口是44657的是什么进程,如下所示:

[tim@db_client~]$ netstat -antlp |grep 44657

(Not allprocesses could be identified, non-owned process info

will not beshown, you would have to be root to see it all.)

tcp 0 0 192.168.3.62:44657 192.168.1.12:3307 ESTABLISHED 6335/mysql

[tim@db_client~]$

获取到该进程的PID,再通过ps -eaf得到该进程所执行的命令,如下所示:

[tim@db_client~]$ ps -eaf|grep 6335

tim 633525497 0 19:59 pts/1 00:00:00 mysql -uaudit_user -p -h192.168.1.12 -P3307

tim 6993 6906 0 20:16 pts/2 00:00:00 grep 6335

[tim@db_client ~]$

最后查到是通过mysql客户端登陆连接的。加入这个6335是某个web工程的,那么,也可以根据ps-eaf命令查询得到web工程的进程信息。

来自:http://blog.itpub.net/26230597/viewspace-1240386/

参考文章地址:http://blog.chinaunix.net/uid-24086995-id-168445.html

熱AI工具

Undresser.AI Undress

人工智慧驅動的應用程序,用於創建逼真的裸體照片

AI Clothes Remover

用於從照片中去除衣服的線上人工智慧工具。

Undress AI Tool

免費脫衣圖片

Clothoff.io

AI脫衣器

AI Hentai Generator

免費產生 AI 無盡。

熱門文章

熱工具

記事本++7.3.1

好用且免費的程式碼編輯器

SublimeText3漢化版

中文版,非常好用

禪工作室 13.0.1

強大的PHP整合開發環境

Dreamweaver CS6

視覺化網頁開發工具

SublimeText3 Mac版

神級程式碼編輯軟體(SublimeText3)

如何用小紅書號找出用戶?能查到手機號碼嗎?

Mar 22, 2024 am 08:40 AM

如何用小紅書號找出用戶?能查到手機號碼嗎?

Mar 22, 2024 am 08:40 AM

隨著社群媒體的迅速發展,小紅書已經成為了備受青睞的社群平台之一。用戶可以透過建立小紅書號來展示個人身份,並與其他用戶交流互動。如果你需要找某個用戶的小紅書號碼,可以按照以下簡單步驟來操作。一、如何用小紅書號找出用戶? 1.開啟小紅書APP,點選右下角的「發現」按鈕,然後選擇「筆記」選項。 2.在筆記清單中,找到你想找的用戶發布的筆記。點擊進入筆記詳情頁。 3.在筆記詳情頁中,點選使用者頭像下方的「追蹤」按鈕,即可進入該使用者的個人首頁。 4.在使用者個人主頁右上角,點選三個點按鈕,然後選擇「個人資訊

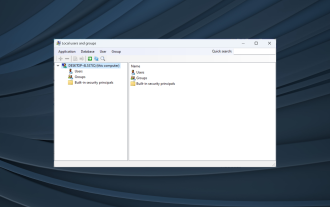

Windows 11 上缺少本機使用者和群組:如何新增它

Sep 22, 2023 am 08:41 AM

Windows 11 上缺少本機使用者和群組:如何新增它

Sep 22, 2023 am 08:41 AM

「本機使用者和群組」公用程式內建於「電腦管理」中,可以從控制台訪問,也可以獨立存取。但是,有些用戶發現Windows11中缺少本機使用者和群組。對於可以存取它的一些人來說,該訊息顯示,此管理單元可能不適用於此版本的Windows10。若要管理此電腦的使用者帳戶,請使用「控制台」中的「使用者帳戶」工具。該問題已在上一次迭代Windows10中報告,並且通常是由於用戶端的問題或疏忽引起的。為什麼Windows11中缺少本機使用者和群組?您運行的是Windows家庭版,本機使用者和群組在專業版及更高版本上可用。活動

以超級使用者登入Ubuntu

Mar 20, 2024 am 10:55 AM

以超級使用者登入Ubuntu

Mar 20, 2024 am 10:55 AM

在Ubuntu系統中,root使用者通常是停用狀態的。要啟動root用戶,可以使用passwd指令設定密碼,然後使用su-指令以root身分登入。根用戶是具有系統管理權限且不受限制的使用者。他擁有存取和修改檔案、使用者管理、軟體安裝和刪除,以及系統配置變更等權限。根用戶與一般用戶有著明顯的區別,根用戶擁有系統中最高的權限和更廣泛的控制權。根用戶可以執行重要的系統命令和編輯系統文件,而普通用戶則無法做到這一點。在本指南中,我將探討Ubuntu根用戶,如何以根用戶身份登錄,以及它與一般用戶的不同之處。注意

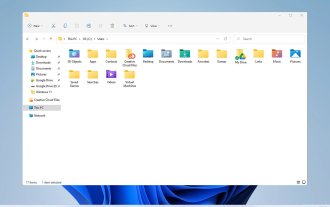

探索Windows 11指南:如何存取舊硬碟上的使用者資料夾

Sep 27, 2023 am 10:17 AM

探索Windows 11指南:如何存取舊硬碟上的使用者資料夾

Sep 27, 2023 am 10:17 AM

由於權限,並不總是可以存取某些資料夾,在今天的指南中,我們將向您展示如何在Windows11上的舊硬碟上存取使用者資料夾。此過程很簡單,但可能需要一段時間,有時甚至數小時,具體取決於驅動器的大小,因此請格外耐心並嚴格按照本指南中的說明進行操作。為什麼我無法存取舊硬碟上的使用者資料夾?使用者資料夾的所有權屬於另一台電腦,因此您無法對其進行修改。除了所有權之外,您對該資料夾沒有任何權限。如何開啟舊硬碟上的使用者檔案? 1.取得資料夾的所有權並更改權限找到舊的使用者目錄,右鍵單擊它,然後選擇屬性。導航至“安

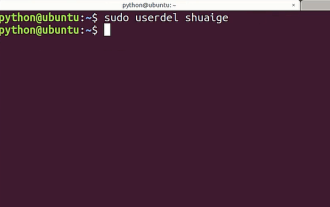

教學:Ubuntu系統如何刪除一般使用者帳號?

Jan 02, 2024 pm 12:34 PM

教學:Ubuntu系統如何刪除一般使用者帳號?

Jan 02, 2024 pm 12:34 PM

Ubuntu系統增加了許多用戶,想在不用的用戶想要刪除,該怎麼刪除呢?下面我們就來看看詳細的教學。 1.開啟終端命令列,運用userdel指令刪除指定的用戶,注意要加sudo權限指令,如下圖所示2、在刪除的時候一定注意是在管理員目錄下的,普通的用戶是沒有這個權限的,如下圖所示3、刪除指令執行完了以後怎麼判斷是否真正刪除了呢?下面我們運用cat指令開啟passwd文件,如下圖所示4、我們看到passwd檔案中已經沒有了所刪除的使用者資料了,這證明使用者已經被刪除了,如下圖所示5、然後我們進入home文件

什麼是 sudo,為什麼它如此重要?

Feb 21, 2024 pm 07:01 PM

什麼是 sudo,為什麼它如此重要?

Feb 21, 2024 pm 07:01 PM

sudo(超級使用者執行)是Linux和Unix系統中的關鍵指令,允許一般使用者以root權限執行特定指令。 sudo的功能主要體現在以下幾個方面:提供權限控制:sudo透過授權使用者以臨時方式取得超級使用者權限,從而實現了對系統資源和敏感操作的嚴格控制。普通用戶只能在需要時透過sudo獲得臨時的特權,而不需要一直以超級用戶登入。提升安全性:透過使用sudo,可以避免在常規操作中使用root帳號。使用root帳戶進行所有操作可能會導致意外的系統損壞,因為任何錯誤或不小心的操作都將具有完全的權限。而

Windows 11 KB5031455無法安裝,導致某些使用者出現其他問題

Nov 01, 2023 am 08:17 AM

Windows 11 KB5031455無法安裝,導致某些使用者出現其他問題

Nov 01, 2023 am 08:17 AM

Microsoft開始推出作為Windows503145511H22或更高版本的選用更新向公眾KB2。這是第一個預設啟用Windows11Moment4功能的更新,包括支援區域中的WindowsCopilot、對「開始」功能表中項目的預覽支援、工作列的取消分組等。此外,它還修復了Windows11的幾個錯誤,包括導致記憶體洩漏的潛在效能問題。但諷刺的是,2023年<>月的可選更新對於嘗試安裝更新的用戶甚至已經安裝更新的用戶來說都是一場災難。許多用戶不會安裝此Wi

Linux系統中的使用者密碼儲存機制解析

Mar 20, 2024 pm 04:27 PM

Linux系統中的使用者密碼儲存機制解析

Mar 20, 2024 pm 04:27 PM

Linux系統中的使用者密碼儲存機制解析在Linux系統中,使用者密碼的儲存是非常重要的安全機制之一。本文將解析Linux系統中使用者密碼的儲存機制,包括密碼的加密儲存、密碼的驗證過程以及如何安全地管理使用者密碼。同時,將透過具體的程式碼範例展示密碼儲存的實際操作流程。一、密碼的加密儲存在Linux系統中,使用者密碼並不是以明文的形式儲存在系統中,而是經過加密後儲存。 L