解決localstorage安全漏洞的方法

localstorage存在的安全漏洞及如何解決

隨著互聯網的發展,越來越多的應用程式和網站開始使用Web Storage API,其中localstorage是最常用的一種。 Localstorage提供了一種在客戶端儲存資料的機制,可以跨頁面會話保留數據,而不受會話結束或頁面刷新的影響。然而,正因為localstorage的便利性和廣泛應用,它也存在一些安全漏洞,這些漏洞可能會導致用戶的敏感資訊外洩或被惡意使用。

首先,localstorage中的資料是以明文形式儲存在瀏覽器中的,這意味著任何有存取該瀏覽器的人都可以直接查看和修改儲存的資料。因此,對於敏感資訊例如密碼、信用卡資訊等,最好不要直接儲存在localstorage中,而是進行加密處理後再儲存。

其次,localstorage有一個安全隱患的原因是,在同一個網域下的所有腳本都可以存取和修改localstorage的資料。這意味著如果網站中存在惡意腳本,它可以獲取和篡改其他合法腳本儲存在localstorage中的資料。為了避免這種情況的發生,我們可以採取以下措施:

- ##將敏感資訊儲存在sessionstorage中:sessionstorage只在目前會話中有效,頁面關閉後會話結束,資料也會隨之銷毀。將敏感資訊儲存在sessionstorage中可以避免長時間的資料外洩風險。

- 對資料進行加密處理:即使將資料儲存在localstorage中,也可以先對資料進行加密處理,確保即使被惡意腳本取得到也無法解密。可以使用AES等演算法對資料進行加密,並結合金鑰管理策略確保金鑰的安全性。

- 對存取localstorage的腳本進行限制:可以使用CSP(Content Security Policy)來限制瀏覽器載入指定網域下的資源,避免惡意腳本的注入。

function encryptData(data, key) {

// 使用AES算法对数据进行加密处理

// ...

return encryptedData;

}function decryptData(encryptedData, key) {

// 使用AES算法对数据进行解密处理

// ...

return decryptedData;

}var sensitiveData = {

username: 'example',

password: 'example123'

};

var encryptedData = encryptData(JSON.stringify(sensitiveData), 'encryption-key');

localStorage.setItem('encryptedSensitiveData', encryptedData);var encryptedData = localStorage.getItem('encryptedSensitiveData');

var decryptedData = decryptData(encryptedData, 'encryption-key');

var sensitiveData = JSON.parse(decryptedData);

console.log(sensitiveData.username);以上是解決localstorage安全漏洞的方法的詳細內容。更多資訊請關注PHP中文網其他相關文章!

熱AI工具

Undresser.AI Undress

人工智慧驅動的應用程序,用於創建逼真的裸體照片

AI Clothes Remover

用於從照片中去除衣服的線上人工智慧工具。

Undress AI Tool

免費脫衣圖片

Clothoff.io

AI脫衣器

AI Hentai Generator

免費產生 AI 無盡。

熱門文章

熱工具

記事本++7.3.1

好用且免費的程式碼編輯器

SublimeText3漢化版

中文版,非常好用

禪工作室 13.0.1

強大的PHP整合開發環境

Dreamweaver CS6

視覺化網頁開發工具

SublimeText3 Mac版

神級程式碼編輯軟體(SublimeText3)

熱門話題

Win11系統無法安裝中文語言套件的解決方法

Mar 09, 2024 am 09:48 AM

Win11系統無法安裝中文語言套件的解決方法

Mar 09, 2024 am 09:48 AM

Win11系統無法安裝中文語言包的解決方法隨著Windows11系統的推出,許多用戶開始升級他們的作業系統以體驗新的功能和介面。然而,一些用戶在升級後發現他們無法安裝中文語言包,這給他們的使用體驗帶來了困擾。在本文中,我們將探討Win11系統無法安裝中文語言套件的原因,並提供一些解決方法,幫助使用者解決這個問題。原因分析首先,讓我們來分析一下Win11系統無法

五招教你解決黑鯊手機開不了機的問題!

Mar 24, 2024 pm 12:27 PM

五招教你解決黑鯊手機開不了機的問題!

Mar 24, 2024 pm 12:27 PM

隨著智慧型手機技術的不斷發展,手機在我們日常生活中扮演著越來越重要的角色。而作為一款專注於遊戲效能的旗艦手機,黑鯊手機備受玩家青睞。然而,有時候我們也會面臨到黑鯊手機開不了機的情況,這時候我們就需要採取一些措施來解決這個問題。接下來,就讓我們來分享五招教你解決黑鯊手機開不了機的問題:第一招:檢查電池電量首先,確保你的黑鯊手機有足夠的電量。可能是因為手機電量耗盡

人工智慧的十大局限性

Apr 26, 2024 pm 05:52 PM

人工智慧的十大局限性

Apr 26, 2024 pm 05:52 PM

在技术创新领域,人工智能(AI)是我们这个时代最具变革性和前景的发展之一。人工智能凭借其分析大量数据、从模式中学习并做出智能决策的能力,已经彻底改变了从医疗保健和金融到交通和娱乐等众多行业。然而,在取得显著进步的同时,人工智能也面临着阻碍其充分发挥潜力的重大限制和挑战。在本文将深入探讨人工智能的十大局限性,揭示该领域的开发人员、研究人员和从业者面临的限制。通过了解这些挑战,可以应对人工智能开发的复杂性,降低风险,并为人工智能技术负责任和道德的进步铺平道路。数据可用性有限:人工智能的发展取决于数据

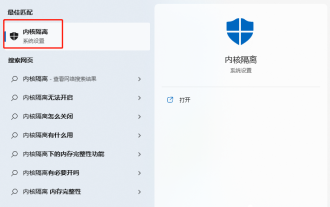

無法在此裝置上載入驅動程式怎麼解決? (親測有效)

Mar 14, 2024 pm 09:00 PM

無法在此裝置上載入驅動程式怎麼解決? (親測有效)

Mar 14, 2024 pm 09:00 PM

大家都知道,如果電腦無法載入驅動程序,該設備可能就無法正常工作或與電腦進行正確的互動。那在電腦上彈出無法在此裝置上載入驅動程式的提示框,我們要如何解決呢?下面小編就教大家兩招輕鬆解決問題。 無法在此裝置上載入驅動程式解決方法 1、開始功能表搜尋「核心隔離」。 2、將記憶體完整性關閉,上方提示「記憶體完整性已關閉。你的裝置可能易受攻擊。」點擊後方忽略即可,不會對使用有影響。 3.重啟機器之後即可解決問題。

小紅書發布自動儲存圖片怎麼解決?發布自動保存圖片在哪裡?

Mar 22, 2024 am 08:06 AM

小紅書發布自動儲存圖片怎麼解決?發布自動保存圖片在哪裡?

Mar 22, 2024 am 08:06 AM

隨著社群媒體的不斷發展,小紅書已經成為越來越多年輕人分享生活、發現美好事物的平台。許多用戶在發布圖片時遇到了自動儲存的問題,這讓他們感到十分困擾。那麼,如何解決這個問題呢?一、小紅書發布自動儲存圖片怎麼解決? 1.清除快取首先,我們可以嘗試清除小紅書的快取資料。步驟如下:(1)開啟小紅書,點選右下角的「我的」按鈕;(2)在個人中心頁面,找到「設定」並點選;(3)向下捲動,找到「清除快取」選項,點擊確認。清除快取後,重新進入小紅書,嘗試發布圖片看是否解決了自動儲存的問題。 2.更新小紅書版本確保你的小

Linux中文亂碼怎麼解決

Feb 21, 2024 am 10:48 AM

Linux中文亂碼怎麼解決

Feb 21, 2024 am 10:48 AM

Linux中文亂碼問題是使用中文字元集和編碼時常見的一個問題。出現亂碼的原因可能是檔案編碼設定不正確,系統語言環境未安裝或未設置,以及終端顯示設定錯誤等。本文將介紹幾種常見的解決方法,並提供具體的程式碼範例。一、檢查檔案編碼設定使用file指令查看檔案編碼在終端機中使用file指令,可以檢視檔案的編碼:file-ifilename如果輸出中有"charset

解決PyCharm無法開啟的方法分享

Feb 22, 2024 am 09:03 AM

解決PyCharm無法開啟的方法分享

Feb 22, 2024 am 09:03 AM

標題:如何解決PyCharm無法開啟的問題PyCharm是一款功能強大的Python整合開發環境,但有時候我們可能會遇到無法開啟PyCharm的問題。在本文中,我們將分享一些常見的解決方法,並提供具體的程式碼範例。希望能幫助遇到這個問題的朋友們。方法一:清除快取有時候PyCharm的快取檔案可能會導致程式無法正常打開,我們可以嘗試清除快取來解決這個問題。具

如何解決預設網關自動消失的問題

Feb 24, 2024 pm 04:18 PM

如何解決預設網關自動消失的問題

Feb 24, 2024 pm 04:18 PM

預設網關自動消失怎麼解決在現代社會中,網路已經成為人們生活中不可或缺的一部分。無論是工作還是娛樂,我們都需要穩定的網路連線來完成各種任務。而預設閘道是連接本地網路與外部網際網路的關鍵要素之一。然而,有時我們可能會遇到預設閘道自動消失的問題,導致無法上網。那麼,當預設網關消失時,我們該如何解決這個問題?首先,我們應該明確預設網關的概念。預設網關是一個網路路