一條指令徹底刪除掃描出來的有害程序

一條指令徹底刪除掃描出來的有害程式

作者:田逸(formyz

)

一個NFS

伺服器,為多個Web

專案

所共用。這些目錄包括PHP

程式、圖片、HTML

頁面和使用者上傳的文件和附件等。因為某些Web

框架古老,存在諸如不對上傳文件做嚴格的安全性檢查,雖然此NFS

伺服器位於受保護的內部網絡,但任然被別有用心的人上傳了大量的惡意文件。強烈要求程式設計師進行程式(Discuz

)更新,答案說更新難度太大,無法在程式上處理。從系統管理階層面上,臨時的措施只是安裝shadu

軟體,對這個共享目錄進行掃描,然後刪除這些有害的檔案(治標不治本)。

共享儲存NFS

部署在Centos 7.9

上,儲存空間44T

,使用空間4.5T

(如下圖所示),由於管理相對鬆懈,有大量的垃圾資訊不進行清理和歸檔。

根據過去的經驗和使用習慣,決定在NFS

服務所在的宿主系統Centos 7.9

部署開源的、大名鼎鼎的安全軟體Clavam

,其官方的宣傳「

ClamAV

®

is an open-source antivirus engine for detecting trojans, viruses, malware & other malicious threats

”–ClamAV®

是一款開源防Virtual

引擎,用於偵測特製版**洛***伊Muma

、病Du

、惡意軟體和其他惡意威脅。不知從何時開始,官網底部的識別換成網路裝置生產商CISCO

,即便如此,Clamav

目前還是開源、免費的,可以不受限制使用。在Centos 7.9

上,至少有3

種部署安裝Clamav

的方法:RPM

二進位套件、二進位原始碼和線上套件管理工具「yum」

,如下圖所示。

在Centos 7.9

下部署安裝Clamav

最容易、最便捷的方式就是“yum install

”,試著在系統命令列下執行“yum install clamav

”,執行過程及輸出如下。

很遺憾,Clamav

沒有包含在軟體倉庫中,不能正確安裝到系統。再試著增加一個「epel-release

」附加軟體倉庫,執行的指令是「yum install epel-release

」。接著繼續執行“yum list clamav

”,

從輸出可知,附加的倉庫清單已經包含軟體包“clamav

”,如下圖所示。

執行指令「yum install clamav

」進行正式安裝。除了主軟體Clamav

外,還有另外多個依賴套件被一起安裝,如下圖所示。

與使用原始碼套件安裝相比,不需要根據安裝過程中的錯誤輸出逐一安裝所需的依賴,效率大大的提高了。

初次被安裝部署的Clamav

的bingdu

庫比較陳舊滯後,需要在系統命令列下對這個bingdu

特徵庫進行更新,降低掃描識別的遺漏。執行bingdu

庫更新的命令是“freshclam

”,不帶任何參數和選項,執行的過程及輸出如下圖所示。

Bingdu

庫已經是最新的了,在正式執行掃描之前,為了預防SSH

遠端終端斷開而導致掃描中斷,強烈建議在「screen

」上執行掃描。如果執行指令「screen

」提示指令不存在,用「yum install screen

」安裝之。正確執行指令「screen

」後,系統立即返回Shell

提示符,這時,正式輸入如下指令對疑似有問題的共享目錄進行完整掃描,並把輸出記錄到日誌檔案」/var/ log/clamscan.log”

。

|

clamscan -r /data -l /var/log/clamscan.log |

經過漫長的等待,我這個掃描耗費了很多天的時間才完成。查看掃描日誌文件,是否有惡意文件,使用的命令如下:

|

[root@nas wenku]# grep FOUND /var/log/clamscan.log /data/cu/attachment/forum/201305/29/22155372jcjxtt0vfx2uk2.zip: Win.Trojan.IRCBot-785 FOUND /data/cu/attachment/forum/201501/05/155857clzd9d10bwdpl3s0.zip: Unix.Trojan.Agent-37008 FOUND /data/cu/attachment/forum/201501/10/2110526a6afrfrzvas2h25.zip: Win.Tool.Chopper-9839749-0 FOUND /data/cu/attachment/forum/201501/10/210932qsy27wsnwazswagr.zip: Win.Tool.Chopper-9839749-0 FOUND /data/cu/attachment/forum/201405/18/082512hhjnzummmnuu4i8i.zip: Unix.Dropper.Mirai-7338045-0 FOUND #/data/cu/attachment/forum/201205/11/084024426448y1bk6jmmb9.zip: Win.Trojan.SdBot-13589 FOUND /data/cu/attachment/forum/201206/05/092231faffjiak6z3gkzqv.zip: Win.Malware.Aa93a15d-6745814-0 FOUND /data/kong/blog/attach/attachment/201603/9/30229789_1457535724sulu.jpg: Win.Trojan.Generic-6584387-0 FOUND ……………. /data/wenku/App_Data/Documents/2012-03-10/7da3d2c7-6d16-44c2-aab1-e8a317716c15.txt: Dos.Trojan.Munga-4 FOUND ##/data/wenku/App_Data/Documents/2014-02-17/4ed74e66-54d1-46b5-8a41-4915ced095a5.ppt: Xls.Trojan.Agent-36856 FOUND #/data/wenku/App_Data/Documents/2014-02-23/c5c1dfa6-9f04-4e53-b418-4d711ce5408d.ppt: Win.Exploit.Fnstenv_mov-1 FOUND /data/wenku/App_Data/Documents/2014-07-15/ae2dfca5-ddef-4c41-8812-bcc5543415e1.txt: Legacy.Trojan.Agent-34669 FOUND |

|

|

以上是一條指令徹底刪除掃描出來的有害程序的詳細內容。更多資訊請關注PHP中文網其他相關文章!

熱AI工具

Undresser.AI Undress

人工智慧驅動的應用程序,用於創建逼真的裸體照片

AI Clothes Remover

用於從照片中去除衣服的線上人工智慧工具。

Undress AI Tool

免費脫衣圖片

Clothoff.io

AI脫衣器

Video Face Swap

使用我們完全免費的人工智慧換臉工具,輕鬆在任何影片中換臉!

熱門文章

熱工具

記事本++7.3.1

好用且免費的程式碼編輯器

SublimeText3漢化版

中文版,非常好用

禪工作室 13.0.1

強大的PHP整合開發環境

Dreamweaver CS6

視覺化網頁開發工具

SublimeText3 Mac版

神級程式碼編輯軟體(SublimeText3)

如何在iPhone中使Google地圖成為預設地圖

Apr 17, 2024 pm 07:34 PM

如何在iPhone中使Google地圖成為預設地圖

Apr 17, 2024 pm 07:34 PM

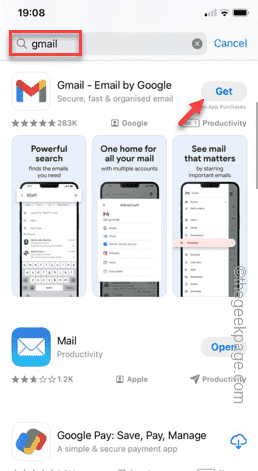

iPhone上的預設地圖是Apple專有的地理位置供應商「地圖」。儘管地圖越來越好,但它在美國以外的地區運作不佳。與谷歌地圖相比,它沒有什麼可提供的。在本文中,我們討論了使用Google地圖成為iPhone上的預設地圖的可行性步驟。如何在iPhone中使Google地圖成為預設地圖將Google地圖設定為手機上的預設地圖應用程式比您想像的要容易。請依照以下步驟操作–先決條件步驟–您必須在手機上安裝Gmail。步驟1–開啟AppStore。步驟2–搜尋“Gmail”。步驟3–點選Gmail應用程式旁

如何在Windows 10和11上按臉部對照片進行排序

Aug 08, 2023 pm 10:41 PM

如何在Windows 10和11上按臉部對照片進行排序

Aug 08, 2023 pm 10:41 PM

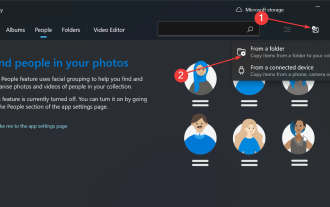

Windows的操作隨著每個版本而變得越來越好,具有誘人的功能來改善使用者體驗。使用者希望在Windows10和11上探索的一項功能是能夠按臉部對照片進行排序。此功能可讓您透過臉部辨識對朋友和家人的照片進行分組。聽起來很有趣,對吧?繼續閱讀如何了解如何利用該功能。我可以在Windows上按臉對照片進行分組嗎?是的,您可以使用「照片」應用程式在Windows10和11上按人臉將圖片分組。但是,此功能在照片應用程式版本上不可用。此外,您可以使用「人脈」標籤將這些照片連結到聯絡人。因此,使用此功能可以

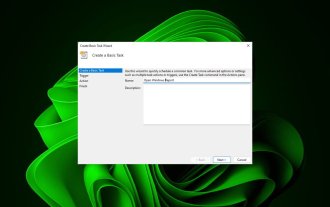

修正: 操作員拒絕 Windows 工作排程程式中的要求錯誤

Aug 01, 2023 pm 08:43 PM

修正: 操作員拒絕 Windows 工作排程程式中的要求錯誤

Aug 01, 2023 pm 08:43 PM

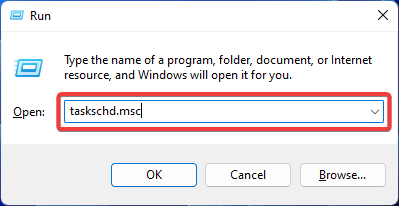

要自動化任務和管理多個系統,任務規劃軟體是您武器庫中的寶貴工具,尤其是對於系統管理員而言。 Windows任務規劃程式完美地完成了這項工作,但最近許多人報告說操作員拒絕了請求錯誤。這個問題存在於作業系統的所有迭代中,即使已經廣泛報告和涵蓋,也沒有有效的解決方案。繼續閱讀以找到真正對其他人有用的內容!操作員或管理員拒絕了任務計畫程式0x800710e0中的請求是什麼?任務計劃程式允許在沒有使用者輸入的情況下自動執行各種任務和應用程式。您可以使用它來安排和組織特定應用程式、配置自動通知、幫助傳遞訊息等。它

如何透過C++編寫一個簡單的倒數計時程式?

Nov 03, 2023 pm 01:39 PM

如何透過C++編寫一個簡單的倒數計時程式?

Nov 03, 2023 pm 01:39 PM

C++是一種廣泛使用的程式語言,在編寫倒數計時器方面非常方便且實用。倒數計時程式是一種常見的應用,它能為我們提供非常精確的時間計算和倒數功能。本文將介紹如何使用C++來寫一個簡單的倒數計時程式。實現倒數程序的關鍵就是使用計時器來計算時間的流逝。在C++中,我們可以使用time.h頭檔中的函數來實作計時器的功能。下面是一個簡單的倒數計時程式的程式碼

iPhone中缺少時鐘應用程式:如何修復

May 03, 2024 pm 09:19 PM

iPhone中缺少時鐘應用程式:如何修復

May 03, 2024 pm 09:19 PM

您的手機中缺少時鐘應用程式嗎?日期和時間仍將顯示在iPhone的狀態列上。但是,如果沒有時鐘應用程序,您將無法使用世界時鐘、碼錶、鬧鐘等多項功能。因此,修復時鐘應用程式的缺失應該是您的待辦事項清單的首位。這些解決方案可以幫助您解決此問題。修復1–放置時鐘應用程式如果您錯誤地從主畫面中刪除了時鐘應用程序,您可以將時鐘應用程式放回原位。步驟1–解鎖iPhone並開始向左側滑動,直到到達「應用程式庫」頁面。步驟2–接下來,在搜尋框中搜尋「時鐘」。步驟3–當您在搜尋結果中看到下方的「時鐘」時,請按住它並

如何使用任務規劃程式開啟網站

Oct 02, 2023 pm 11:13 PM

如何使用任務規劃程式開啟網站

Oct 02, 2023 pm 11:13 PM

您是否每天在大約相同的時間頻繁地造訪同一網站?這可能會導致花費大量時間打開多個瀏覽器選項卡,並在執行日常任務時使瀏覽器充滿混亂。好吧,打開它而不必手動啟動瀏覽器怎麼樣?這非常簡單,不需要您下載任何第三方應用程序,如下所示。如何設定任務計劃程序以開啟網站?按鍵,在搜尋框中鍵入任務計劃程序,然後按一下開啟。 Windows在右側側邊欄上,按一下「建立基本任務」選項。在名稱欄位中,輸入要開啟的網站的名稱,然後按一下下一步。接下來,在觸發器下,按一下時間頻率並點擊下一步。選擇您希望活動重複多長時間並點擊下一步。選擇啟

iOS 17:如何在「訊息」中組織iMessage應用程式

Sep 18, 2023 pm 05:25 PM

iOS 17:如何在「訊息」中組織iMessage應用程式

Sep 18, 2023 pm 05:25 PM

在iOS17中,蘋果不僅增加了幾個新的訊息功能,而且還調整了訊息應用程式的設計,使其外觀更乾淨。現在,所有iMessage應用程式和工具(如相機和照片選項)都可以透過點擊鍵盤上方和文字輸入欄位左側的「+」按鈕來存取。點擊“+”按鈕會彈出一個選單列,該列具有預設的選項順序。從頂部開始,有相機,照片,貼紙,現金(如果可用),音訊和位置。最底部是一個「更多」按鈕,點擊該按鈕時會顯示任何其他已安裝的訊息應用程式(您也可以向上滑動以顯示此隱藏清單)。如何重新組織您的iMessage應用程式您可以透過以下方

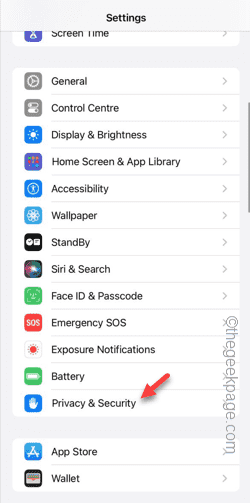

無法允許存取 iPhone 中的相機和麥克風

Apr 23, 2024 am 11:13 AM

無法允許存取 iPhone 中的相機和麥克風

Apr 23, 2024 am 11:13 AM

您在嘗試使用應用程式時是否收到“無法允許存取攝影機和麥克風”?通常,您可以在需要提供的基礎上向特定物件授予攝影機和麥克風權限。但是,如果您拒絕權限,攝影機和麥克風將無法運作,而是顯示此錯誤訊息。解決這個問題是非常基本的,你可以在一兩分鐘內完成。修復1–提供相機、麥克風權限您可以直接在設定中提供必要的攝影機和麥克風權限。步驟1–轉到“設定”選項卡。步驟2–打開「隱私與安全」面板。步驟3–在那裡打開“相機”權限。步驟4–在裡面,您將找到已要求手機相機權限的應用程式清單。步驟5–開啟指定應用的“相機”