Blast主線上線在即,技術層面解析其存在的安全隱憂與潛在機會

php小編新一近日發現,Blast主網即將上線,引起了廣泛關注。然而,隨之而來的安全隱患也備受關注,我們有必要對其技術層面進行深入解析。同時,潛在的機會也不容忽視,讓我們一起探討這個新興領域的挑戰與機會。

近期,Blast再次成為市場的“香餑餑”,隨著其“Big Bang”開發者競賽的結束,其TVL更是不斷飆升,一舉超過20億美元,在Layer2賽道上佔據著一席之地。

同時,Blast也宣布將在2月29日上線其主網,導致大眾對其持續關注,畢竟「空投預期」已成功吸引大部分參與者圍觀。但隨著其生態發展,各種專案層出不窮,同樣也導致各類安全風險頻繁。今天Beosin將為大家解讀打出強勁開局的Blast,TVL飆升背後的安全風險與潛在機會。

Blast發展歷程

Blast 是由Blur 創辦人Pacman 於2023年11月21日推出的新項目,在加密社群中迅速引起了廣泛關注。僅在推出後的48小時內,該網路的鎖定總價值(TVL)就已達到了 5.7 億美元,並吸引了逾 50,000名用戶。

Blast 去年獲得了 Paradigm 和 Standard Crypto 等主要支持者提供的 2000萬美元融資,緊接著去年11月,Blast 再次獲得日本加密貨幣投資公司 CGV 的 500萬美元投資。

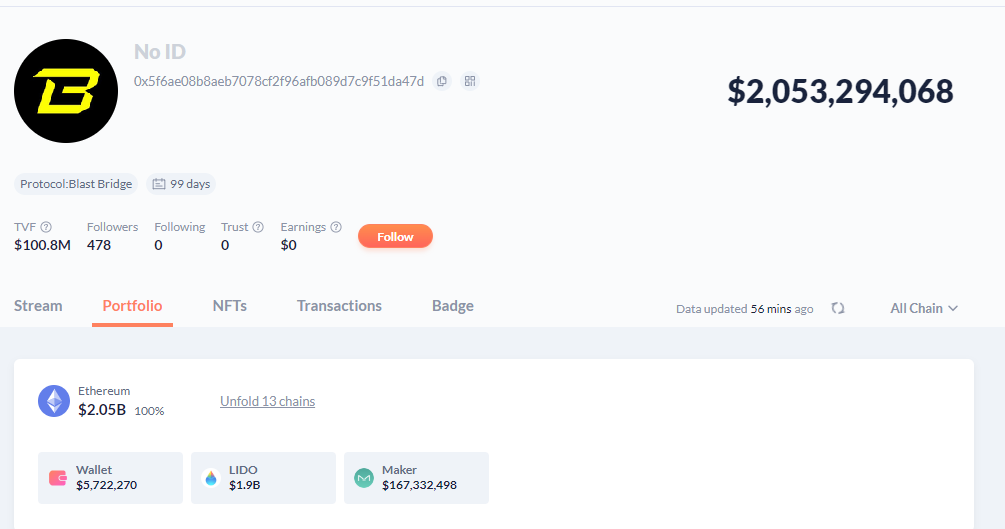

根據DeBank數據,截至2月25日,Blast合約地址中的資產總價值已經超過20億美元,其中約18億美元的ETH存入了Lido協議,另有逾1.6億美元的DAI存入MakerDAO協議。這顯示出Blast在市場上具有極高的活躍度。

DeBank数据

為什麼Blast這麼火紅?

Blast 的獨特之處在於提供 ETH 和穩定幣的原生收益率,這是其它 Layer2 解決方案所不具備的特點。當用戶將ETH轉移至其它Layer2 時,這些Layer2 只會將ETH 鎖入智能合約,並映射對應的Layer2 ETH;而Blast 會將用戶的ETH 存入Lido 生息,並引入新的生息穩定幣USDB(該穩定幣將透過MakerDAO 購買美國國債獲得收益)到Blast 網路。

Blur團隊推出的Layer2具有獨特的流量優勢。 Blur先前已向其平台用戶發放了超過2億美元的空投,因此擁有龐大的社群基礎。同時,Blast正透過空投獎勵的方式吸引用戶參與質押,利用流量裂變的行銷策略來吸引更多用戶加入Blast。這種自然結合流量和空投激勵的方法,有助於吸引更多用戶參與,並為Blast的發展提供穩定的用戶基礎。

Blast 安全風險

Blast 自推出後就受到批評和質疑。 2023年 11 月 23 日,Polygon Labs 的開發者關係工程師 Jarrod Watts 推文表示 Blast 的中心化可能會為使用者帶來嚴重的安全風險。同時,他也質疑 Blast 將其歸類為第 2 層(L2)網絡,因為 Blast 不符合 L2 標準,缺乏交易、橋接、Rollup或向以太坊發送交易資料等功能。

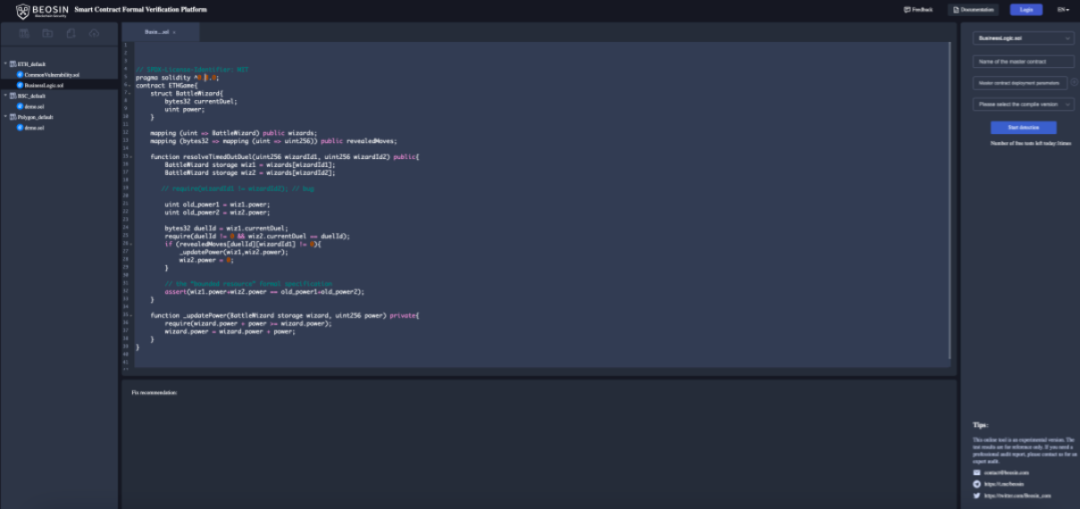

Blast 的安全性究竟如何?有哪些安全風險?本次我們透過BeosinVaaS工具掃描 Blast Deposit 合約,結合 Beosin 安全專家的分析,對 Blast Deposit 合約程式碼進行解讀。

BeosinVaaS

Blast Deposit 合約為可升級合約,其代理合約位址為0x5F6AE08B8AeB7078cf2F96AFb089D7c9f51DA47d,目前其邏輯合約位址為0x0bD8b550主要風險點如下:

1. 中心化風險

Blast Deposit 合約最為重要的enableTransition函數,只有合約的admin 位址能夠呼叫。此外函數以mainnetBridge合約位址作為參數,而mainnetBridge合約可以存取所有質押的 ETH 和 DAI。

function enableTransition(address mainnetBridge) external onlyOwner { if (isTransitionEnabled) { revert TransitionIsEnabled(); }

_pause(); _setMainnetBridge(mainnetBridge); }

_pause(); _setMainnetBridge(mainnetBridge); #LIDO.approve(mainnetBridge, type(uint256).max); DAI.approve(mainnetBridge, type(uint256).max);}

#code:https://etherscan.io/address/0x0bd88b59d580549285fdbf code#F1#L230

此外,Blast Deposit 合約可以隨時透過upgradeTo函數進行升級。這主要是用來修復合約漏洞,但也存在作惡的可能性。目前Polygon zkEVM在升級合約這方面做得相對完善,非緊急情況下修改合約一般需要10天的延遲,且修改合約需要由13人組成的協議理事會決定。

function upgradeTo(address newImplementation) public virtual onlyProxy { _authorizeUpgrade(newImplementation); _upgradeToAndCallUUPS(newImplementation, new bytes(0), false); } }; 0x0bd88b59d580549285f0a207db5f06bf24a8e561#code#F2#L78

2. 多簽爭議

查看Blast Deposit 合約可知,其合約的權限由一個Gnosis 0

#查看Blast Deposit 合約可知,其合約的權限由一個Gnosis 03676767672030 4E469BaF608C所控制。這5個簽名位址為:0x49d495DE356259458120bfd7bCB463CFb6D6c6BA0xb7c719eB2649c1F03bFab68b0AAa35AD538a 786e86fab5e6b90F410x6a356C0EAA560f00127Adf5108FfAf503b9f1e110x46e31F27Df5047#DFFFb3151FFF5047#FFFFb個地址皆為3個月前建立的新地址,身份未知。由於整個合約實際上是透過多簽錢包保護的託管合約,並非Rollup橋,Blast受到了許多來自社區和開發者的質疑。 Blast 承認了這一系列安全風險,並表示雖然不可變的智慧合約被認為是安全的,但它們可能隱藏著未偵測到的漏洞。而可升級的智慧合約也會帶來自身的風險,例如合約升級和容易被利用的時間鎖。為了減輕這些風險,Blast 會使用多種硬體錢包進行管理,並避免中心化風險。 不過錢包的管理是否能避免中心化和釣魚攻擊,是否有完善的管理流程,這是 Blast 暫未公佈的。先前 Ronin Bridge、Multichain兩起安全事件中,專案方雖然都使用了多簽錢包或是MPC錢包,卻因為私鑰管理的中心化導致了用戶的資產損失。 在2月19日,Blast 團隊對 Deposit 合約進行了一次更新。這次更新主要添加了Predeploys合約和引入了IERC20Permit接口,為主網上線做準備。 Blast生態風險2月25日,Beosin KYT反洗錢分析平台監測到Blast生態GambleFi專案Risk(@riskonblast)疑似發生RugRull,受損失金額約500枚ETH。目前其官方X帳號已顯示不存在。MoonCat2878 等投資者也分享了他們的個人損失。 MoonCat2878 講述了在看到來自 Blast 生態系統內信譽良好的項目和合作夥伴後,他們最初將 RiskOnBlast 視為一個有前途的投資機會。然而,隨後的公開發售變成了一輪無上限的融資,這引起了他們對Risk這個GameFi計畫的懷疑。

Beosin Trace監測顯示,目前Blast生態遊戲Risk專案的被盜資金大部分已轉移至不同的交易所,一小部分被盜資金已跨鏈至Arbitrum和Cosmos。

以上是Blast主線上線在即,技術層面解析其存在的安全隱憂與潛在機會的詳細內容。更多資訊請關注PHP中文網其他相關文章!

熱AI工具

Undresser.AI Undress

人工智慧驅動的應用程序,用於創建逼真的裸體照片

AI Clothes Remover

用於從照片中去除衣服的線上人工智慧工具。

Undress AI Tool

免費脫衣圖片

Clothoff.io

AI脫衣器

Video Face Swap

使用我們完全免費的人工智慧換臉工具,輕鬆在任何影片中換臉!

熱門文章

熱工具

記事本++7.3.1

好用且免費的程式碼編輯器

SublimeText3漢化版

中文版,非常好用

禪工作室 13.0.1

強大的PHP整合開發環境

Dreamweaver CS6

視覺化網頁開發工具

SublimeText3 Mac版

神級程式碼編輯軟體(SublimeText3)

瑞波幣(XRP幣)屬於什麼幣種 新手詳細教程

Apr 28, 2025 pm 07:57 PM

瑞波幣(XRP幣)屬於什麼幣種 新手詳細教程

Apr 28, 2025 pm 07:57 PM

瑞波幣(XRP)由Ripple公司創建,用於跨境支付,快速且費用低,適合小額交易支付。註冊錢包和交易所後,可進行購買和存儲。

全球幣圈十大交易所有哪些 排名前十的貨幣交易平台最新版

Apr 28, 2025 pm 08:09 PM

全球幣圈十大交易所有哪些 排名前十的貨幣交易平台最新版

Apr 28, 2025 pm 08:09 PM

全球十大加密貨幣交易平台包括Binance、OKX、Gate.io、Coinbase、Kraken、Huobi Global、Bitfinex、Bittrex、KuCoin和Poloniex,均提供多種交易方式和強大的安全措施。

排名前十的虛擬幣交易app有哪 最新數字貨幣交易所排行榜

Apr 28, 2025 pm 08:03 PM

排名前十的虛擬幣交易app有哪 最新數字貨幣交易所排行榜

Apr 28, 2025 pm 08:03 PM

Binance、OKX、gate.io等十大數字貨幣交易所完善系統、高效多元化交易和嚴密安全措施嚴重推崇。

全球幣圈十大交易所有哪些 排名前十的貨幣交易平台2025

Apr 28, 2025 pm 08:12 PM

全球幣圈十大交易所有哪些 排名前十的貨幣交易平台2025

Apr 28, 2025 pm 08:12 PM

2025年全球十大加密貨幣交易所包括Binance、OKX、Gate.io、Coinbase、Kraken、Huobi、Bitfinex、KuCoin、Bittrex和Poloniex,均以高交易量和安全性著稱。

排名靠前的貨幣交易平台有哪些 最新虛擬幣交易所排名榜前10

Apr 28, 2025 pm 08:06 PM

排名靠前的貨幣交易平台有哪些 最新虛擬幣交易所排名榜前10

Apr 28, 2025 pm 08:06 PM

目前排名前十的虛擬幣交易所:1.幣安,2. OKX,3. Gate.io,4。幣庫,5。海妖,6。火幣全球站,7.拜比特,8.庫幣,9.比特幣,10。比特戳。

芝麻開門官網入口 芝麻開門官方最新入口2025

Apr 28, 2025 pm 07:51 PM

芝麻開門官網入口 芝麻開門官方最新入口2025

Apr 28, 2025 pm 07:51 PM

芝麻開門是重點加密貨幣交易的平台,用戶可以通過官方網站或社交媒體獲取入口,確保訪問時驗證SSL證書和網站內容的真實性。

數字貨幣app是啥軟件?全球數字貨幣十大app盤點

Apr 30, 2025 pm 07:06 PM

數字貨幣app是啥軟件?全球數字貨幣十大app盤點

Apr 30, 2025 pm 07:06 PM

隨著數字貨幣的普及和發展,越來越多的人開始關注和使用數字貨幣app。這些應用程序為用戶提供了便捷的管理和交易數字資產的方式。那麼,數字貨幣app到底是什麼軟件呢?讓我們深入了解,並盤點全球十大數字貨幣app。