研究顯示 AMD 處理器也受 Rowhammer 記憶體攻擊影響,官方給出緩解措施

本站 3 月 27 日訊息,根據瑞士蘇黎世聯邦理工學院研究人員的最新研究,AMD 的 Zen2 至 Zen4 架構處理器也會受到 Rowhammer 記憶體攻擊影響。 AMD 官方就此給出了回應和緩解措施。

本站註:Rowhammer 攻擊利用了現代 DRAM 記憶體的物理特性,透過對記憶體的重複讀取和寫入,改變相鄰儲存單元中的電荷狀態,實現位元翻轉。攻擊者可透過誘導特定位置的位元翻轉,實現對敏感資料的存取或提升權限。

Rowhammer 攻擊先前常見於英特爾 CPU 和 Arm 架構處理器上。在 AMD 部分,由於記憶體系統的設計區別,此類型攻擊難以實現。

不過,研究人員這次還是透過對 AMD 複雜記憶體定址功能的逆向工程,成功為 AMD 處理器建構了一個名為 ZenHammer 的 Rowhammer 攻擊變體。

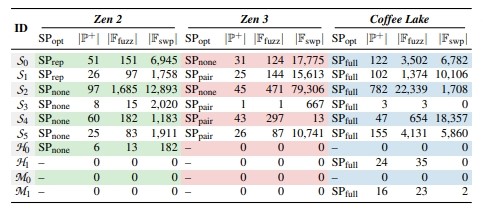

研究人員在Zen2 架構的銳龍5 3600X CPU 和Zen3 架構的銳龍5 5600G APU 上進行了測試,結果在這兩款使用DDR4 DRAM 記憶體的系統上,十次嘗試中分別有7 次和6 次取得了成功。

此外,研究者還在採用DDR5 記憶體的AMD Zen4 架構平台上進行了測試,結果在十次嘗試中僅在一套基於銳龍7 7700X 處理器的系統上取得了成功。

這顯示新平台由於記憶體支援片上 ECC、高記憶體更新率和改進的 Rowhammer 攻擊緩解措施,較難受到 ZenHammer 影響。

就這項最新研究,AMD 方面發佈公告,建議用戶聯繫硬體製造商,以確定是否對ZenHammer 攻擊敏感,並給出瞭如下的緩解建議:

使用支援ECC的DRAM 記憶體

使用高於1 倍的記憶體刷新率

停用記憶體突發/ 延遲刷新

對於使用DDR4 記憶體的EPYC 霄龍平台,使用支援最大啟動計數(MAC)的記憶體控制器;

對於使用DDR5 記憶體的EPYC 霄龍平台,使用支援Refresh Management 的記憶體控制器。

以上是研究顯示 AMD 處理器也受 Rowhammer 記憶體攻擊影響,官方給出緩解措施的詳細內容。更多資訊請關注PHP中文網其他相關文章!

熱AI工具

Undresser.AI Undress

人工智慧驅動的應用程序,用於創建逼真的裸體照片

AI Clothes Remover

用於從照片中去除衣服的線上人工智慧工具。

Undress AI Tool

免費脫衣圖片

Clothoff.io

AI脫衣器

AI Hentai Generator

免費產生 AI 無盡。

熱門文章

熱工具

記事本++7.3.1

好用且免費的程式碼編輯器

SublimeText3漢化版

中文版,非常好用

禪工作室 13.0.1

強大的PHP整合開發環境

Dreamweaver CS6

視覺化網頁開發工具

SublimeText3 Mac版

神級程式碼編輯軟體(SublimeText3)

熱門話題

抖音的IP位址是怎麼顯示的? IP位址顯示的是即時位置嗎?

May 02, 2024 pm 01:34 PM

抖音的IP位址是怎麼顯示的? IP位址顯示的是即時位置嗎?

May 02, 2024 pm 01:34 PM

用戶在抖音不僅可以觀看各種有趣的短視頻,還可以發布自己拍攝的作品,與全國乃至全球的網友互動。在這個過程中,抖音的IP位址顯示功能引起了廣泛關注。一、抖音的IP位址是怎麼顯示的?抖音的IP位址顯示功能主要是透過地理位置定位服務來實現的。當使用者在抖音上發布或觀看影片時,抖音會自動取得使用者的地理位置資訊。這個過程主要分為以下幾個步驟:首先,用戶啟用抖音應用程式並允許應用程式存取其地理位置資訊;其次,抖音使用定位服務來獲取用戶的地理位置資訊;最後,抖音將用戶的地理位置資訊與其發布或觀看的影片資料相關聯,並將

icp幣有什麼價值和用途

May 09, 2024 am 10:47 AM

icp幣有什麼價值和用途

May 09, 2024 am 10:47 AM

作为互联网计算机 (IC) 协议的原生代币,ICP 币提供一系列独特的价值和用途,包括存储价值、网络治理、数据存储和计算,以及激励节点运营。ICP 币被认为是一种有潛力的加密貨幣,其可信度和價值隨著 IC 協議的採用而增長。此外,ICP 幣在 IC 協議的治理中發揮重要作用,持幣者可以參與投票和提案的提交,影響協議的發展。

金士頓U盤量產工具-高效率且便利的大批量資料拷貝方案

May 01, 2024 pm 06:40 PM

金士頓U盤量產工具-高效率且便利的大批量資料拷貝方案

May 01, 2024 pm 06:40 PM

簡介:對於需要大量複製資料的企業和個人來說,高效便捷的U盤量產工具是不可或缺的。金士頓推出的U盤量產工具,以其優異的性能和簡單易用的操作方式,成為大批量資料拷貝的首選方案。本文將詳細介紹金士頓U盤量產工具的特點、使用方法以及實際應用案例,幫助讀者更了解並使用這款高效便捷的大批量資料拷貝方案。工具原料:系統版本:Windows1020H2品牌型號:金士頓DataTraveler100G3U盤軟體版本:金士頓U盤量產工具v1.2.0一、金士頓U盤量產工具的特性1、支援多種磁碟機型:金士頓U盤量

消息指出 AMD Krackan Point CPU 隸屬於 Ryzen AI 300 系列,明年推出

Jul 11, 2024 pm 01:36 PM

消息指出 AMD Krackan Point CPU 隸屬於 Ryzen AI 300 系列,明年推出

Jul 11, 2024 pm 01:36 PM

本站7月3日訊息,部落客金豬升級包近日在微博動態下方的回應中表示,AMDKrackanPoint處理器隸屬於RyzenAI300產品線,將於明年推出。 AMD在2024台北國際電腦展上發表了RyzenAI300處理器,目前推出的兩款產品均基於StrixPoint系列,核心規格如下:AMDRyzenAI9HX370:12核心(4×Zen5+8×Zen5c)CPU,16CU規模RDNA3.5架構Radeon890M核顯;AMDRyzenAI9365:10核心(4×Zen5+6×Zen5c)CPU,12CU規模

oracle資料庫和mysql的區別

May 10, 2024 am 01:54 AM

oracle資料庫和mysql的區別

May 10, 2024 am 01:54 AM

Oracle資料庫和MySQL都是基於關聯式模型的資料庫,但Oracle在相容性、可擴展性、資料類型和安全性方面更勝一籌;而MySQL則專注於速度和靈活性,更適合小到中等規模的資料集。 ①Oracle提供廣泛的資料類型,②提供進階安全功能,③適合企業級應用程式;①MySQL支援NoSQL資料類型,②安全性措施較少,③適合小型到中等規模應用程式。

AMD 銳龍 9000 系列桌上型處理器延遲發售原因曝光:頂蓋絲印出錯

Jul 29, 2024 pm 02:42 PM

AMD 銳龍 9000 系列桌上型處理器延遲發售原因曝光:頂蓋絲印出錯

Jul 29, 2024 pm 02:42 PM

本站7月29日訊息,綜合X平台消息人士HXL(@9950pro)動態與外媒Tom'sHardware文章,頂蓋絲印出錯是AMD延後銳龍9000桌上型處理器發售的原因之一。目前尚不確認本次發售延後是否也與其它問題有關。 AMD先前在公告中表示,在最終檢查過程中發現發往通路合作夥伴的首批生產單元不完全符合AMD方面的品質預期,銳龍9000系列台式處理器的零售供貨將出現短暫延遲。其中銳龍79700X和銳龍59600X處理器將於8月8日上市,銳龍99950X和銳龍99900X處理器將於8月15日上市。 HXL

sql中view是什麼意思

Apr 29, 2024 pm 03:21 PM

sql中view是什麼意思

Apr 29, 2024 pm 03:21 PM

SQL 視圖是一種虛擬表,從基礎表派生數據,不儲存實際數據,查詢時動態產生。優點包括:資料抽象化、資料安全性、效能最佳化和資料完整性。透過 CREATE VIEW 語句建立視圖,可以用作其他查詢中的表,但更新視圖實際上會更新基礎表。

怎麼在手機上把XML文件轉換為PDF?

Apr 02, 2025 pm 10:12 PM

怎麼在手機上把XML文件轉換為PDF?

Apr 02, 2025 pm 10:12 PM

不可能直接在手機上用單一應用完成 XML 到 PDF 的轉換。需要使用雲端服務,通過兩步走的方式實現:1. 在雲端轉換 XML 為 PDF,2. 在手機端訪問或下載轉換後的 PDF 文件。