请问这个PHP下防范MySQL注入攻击的方法管用吗?

function strinput($input)

{

$input=strval($input);

$replace=array('union','load','and','or','select','update','insert','delete','create','char','ascII','ord','conv','=','--','#','*','%','_','\\','\'',"\"");

$input=str_ireplace($replace,"0",$input);

return $input;

}

定义一个这样的过滤函数,对所有GPC来的字符串数据都先过一遍。这样可以完全防范MySQL注入攻击吗?

回复内容:

这类的过滤只能给注入者增加一些麻烦,远远做不到完全防范。1、注入者可以用sElEcT来代替select

2、注入者可以用selselectect来让你过滤一遍,尝试获得select

3、注入者可以用url码来替代所有输入

4、注入者可以。。。用很多种方法,试出你的过滤函数是什么样的

你和注入者的技能可以在遭受泄露的拉锯战中不断获得提升。

直到你使用了以下方法的其中之一,才开始踏上了安全的征程:

1、白名单。严格定义只能输入哪些字符来查询,其他一律不行。

2、参数化查询。先将SQL语言编译,再代入参数。这时候就算他提交了select * from password where table=admin也只会去查询这一长串字符而不会执行SQL语句了。php下的示例如李世光所说。 这个函数做到完全防范MySQL注入攻击还是比较难的,攻与防本来就是动态的,要是实现一劳永逸的防守还是有难度的。

1、针对一些安全防御,可能目前没法绕过,但是随着对攻击技术的研究可能就会出现绕过方法,像dedecms、dz等的安全防御经常被bypass。

2、根据你业务的不同,实现业务的代码可能就提供了绕过方法。例如一个简单的搜索业务,可能在后面的代码会调用urldecode解码函数:

.....

$q = strinput($_GET['query']);

$q = urldecode($q);

$sql = "select * from table where key='".$q."'";

.....

你在urldecode前面做的所有过滤都是徒劳的

要做到尽量减少安全漏洞不只是sql注入,需要在恰当的地方做正确的事情。这可能要了解一些安全知识,像《白帽子讲web安全》,《web前端黑客》都是web安全不错的书籍。

php安全的在线文档(e文):Survive The Deep End: PHP Security 关于mysql防护其实很简单。

1.使用PDO::prepare PDO::bindParam来过滤输入参数

2.将HTML转成实体 htmlspecialchars 用PHP的PDO扩展去使用数据库,该扩展封装的类和方法已经考虑了防注入。 用PHP的安全函数在query的时候把变量转义一下就可以了。 建议使用参数化查询或白名单。

黑名单几乎在任何时候都是不可取的。 请使用pdo 不要自作聪明地过滤,总会有遗漏的地方的,你过滤不完的。

请用pdo + 参数绑定,一劳永逸,一了百了。 你要注意到,这样子很有可能过滤用户的合法输入。

过滤sql注入的方法常见的有如下两种:

1 mysql_real_escape_string

2 pdo的prepare+bind

另,网站安全性不止是sql注入一方面,还要考虑到csrf和xss等。 字符串过滤:

1>mysql_real_escape_string

2>PDO::prepare

熱AI工具

Undresser.AI Undress

人工智慧驅動的應用程序,用於創建逼真的裸體照片

AI Clothes Remover

用於從照片中去除衣服的線上人工智慧工具。

Undress AI Tool

免費脫衣圖片

Clothoff.io

AI脫衣器

Video Face Swap

使用我們完全免費的人工智慧換臉工具,輕鬆在任何影片中換臉!

熱門文章

熱工具

記事本++7.3.1

好用且免費的程式碼編輯器

SublimeText3漢化版

中文版,非常好用

禪工作室 13.0.1

強大的PHP整合開發環境

Dreamweaver CS6

視覺化網頁開發工具

SublimeText3 Mac版

神級程式碼編輯軟體(SublimeText3)

function是什麼意思

Aug 04, 2023 am 10:33 AM

function是什麼意思

Aug 04, 2023 am 10:33 AM

function是函數的意思,是一段具有特定功能的可重複使用的程式碼區塊,是程式的基本組成單元之一,可以接受輸入參數,執行特定的操作,並傳回結果,其目的是封裝一段可重複使用的程式碼,提高程式碼的可重複使用性和可維護性。

laravel input隱藏域怎麼實現

Dec 12, 2022 am 10:07 AM

laravel input隱藏域怎麼實現

Dec 12, 2022 am 10:07 AM

laravel input隱藏域的實作方法:1、找到並開啟Blade模板檔案;2、在Blade模板中使用method_field方法來建立隱藏域,其建立語法為「{{ method_field('DELETE') }}」。

vue3怎麼封裝input元件和統一表單數據

May 12, 2023 pm 03:58 PM

vue3怎麼封裝input元件和統一表單數據

May 12, 2023 pm 03:58 PM

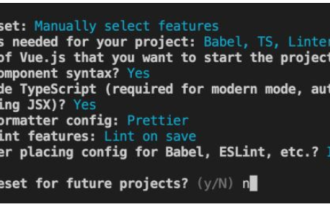

準備工作用vuecreateexample建立項目,參數大概如下:用原生input原生的input,主要是value和change,資料在change的時候需要同步。 App.tsx如下:import{ref}from'vue';exportdefault{setup(){//username就是資料constusername=ref('張三');//輸入框變化的時候,同步資料constonInput=;return( )=>({

MySQL中如何使用REPLACE函數取代字串中的指定部分

Jul 25, 2023 pm 01:18 PM

MySQL中如何使用REPLACE函數取代字串中的指定部分

Jul 25, 2023 pm 01:18 PM

MySQL是一種常用的關聯式資料庫管理系統,它提供了多種函數來處理和操作資料。其中,REPLACE函數是用來替換字串中的指定部分內容的。在本文中,將介紹如何在MySQL中使用REPLACE函數進行字串替換,並透過程式碼範例來示範其用法。首先,我們來了解REPLACE函數的語法:REPLACE(str,search_str,replace_str)其

點選input框沒有遊標怎麼辦

Nov 24, 2023 am 09:44 AM

點選input框沒有遊標怎麼辦

Nov 24, 2023 am 09:44 AM

點選input框沒有遊標的解決方法:1、確認輸入框焦點;2、清除瀏覽器快取;3、更新瀏覽器;4、使用JavaScript;5、檢查硬體設備;6、檢查輸入框屬性;7、調試JavaScript程式碼;8、檢查頁面其他元素;9、考慮瀏覽器相容性。

Python中的字串尋找和替換技巧有哪些?

Oct 20, 2023 am 11:42 AM

Python中的字串尋找和替換技巧有哪些?

Oct 20, 2023 am 11:42 AM

Python中的字串尋找和替換技巧有哪些? (具體程式碼範例)在Python中,字串是一種常見的資料類型,我們在日常程式設計中經常會遇到字串的尋找和替換操作。本文將介紹一些常用的字串查找和替換技巧,並配以具體的程式碼範例。尋找子字串在字串中尋找特定的子字串可以使用字串的find()方法或index()方法。 find()方法傳回子字串在字串中第一次出現的位置索

'enumerate()'函數在Python中的用途是什麼?

Sep 01, 2023 am 11:29 AM

'enumerate()'函數在Python中的用途是什麼?

Sep 01, 2023 am 11:29 AM

在本文中,我們將了解enumerate()函數以及Python中「enumerate()」函數的用途。什麼是enumerate()函數? Python的enumerate()函數接受資料集合作為參數並傳回一個枚舉物件。枚舉物件以鍵值對的形式傳回。 key是每個item對應的索引,value是items。語法enumerate(iterable,start)參數iterable-傳入的資料集合可以作為枚舉物件傳回,稱為iterablestart-顧名思義,枚舉物件的起始索引由start定義。如果我們忽

MySQL.proc表的作用與功能詳解

Mar 16, 2024 am 09:03 AM

MySQL.proc表的作用與功能詳解

Mar 16, 2024 am 09:03 AM

MySQL.proc表的功能與功能詳解MySQL是一種流行的關係型資料庫管理系統,開發者在使用MySQL時常常會涉及到預存程序(StoredProcedure)的建立與管理。而MySQL.proc表則是一個非常重要的系統表,它儲存了資料庫中所有的預存程序的相關信息,包括預存程序的名稱、定義、參數等。在本文中,我們將詳細解釋MySQL.proc表的作用與功能