- 原生基礎

- HTML| CSS| HTML5| CSS3| JavaScript

最新推薦

-

30分鐘學會網站佈局

152542 人學習

最新推薦

-

你的第一行UNI-APP程式碼

5487 人學習

-

Flutter 從頭到應用程式啟動

7821 人學習

最新推薦

-

AXURE 9影片教學(適用於產品經理互動產品設計UI)

3350 人學習

-

零基礎PS影片教學

180660 人學習

-

16天帶你入門UI視頻教程

48569 人學習

-

PS技巧和切片技巧影片教學

18603 人學習

最新推薦

-

阿裡雲環境搭建以及項目上線視頻教程

40936 人學習

-

電腦網路概述-程式設計師必須掌握的基礎知識

1549 人學習

-

程式設計師必備教學——HTTP協定講解

1183 人學習

-

Websocket影片教學

32909 人學習

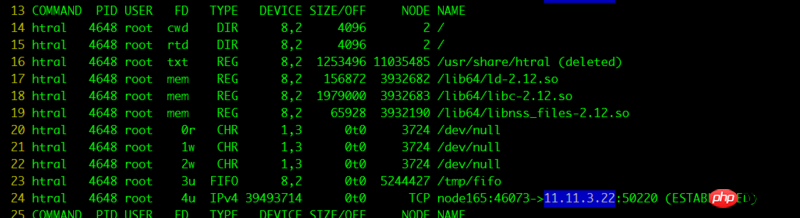

既然你誠心誠意低發問了,我就告訴你吧,不用ssh登錄,也可以想其他辦法取得一個shell啊。

以下免費贈送。

看下我的方法可不可行:

建個screen

然後

ps aux|grep htral |while read line;do lsof -c htral >> /temp/htral.txt;sleep 300;do lsof -c htral >> /temp/htral.txt;sleep 300. ;done

放虛擬機器裡,啟動inotify,啟動病毒,記錄創建和修改的文件,通常會修改N個常用管理用命令,用套件管理命令重新安裝這些命令的包。

這是什麼情況