由於redis沒有配置,駭客利用redis安全漏洞入侵了伺服器。

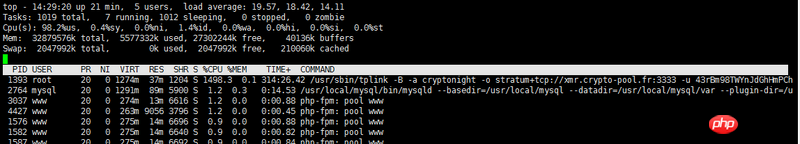

伺服器cpu佔用率一直處於高位,用top指令發現有個行程

(/usr/sbin/tplink -B -a cryptonight -o stratum+tcp://xmr.crypto-pool.fr:3333 -u 43rBm98TWYnJdGhHmPChR7)

非常吃cpu,於是用kill指令殺,發現提示無相關進程號,說明進程號是偽造的,不是真的。於是直接刪除這個檔案/usr/sbin/tplink,可以刪除。但是重啟伺服器之後,這個進程又出來了,然後查看了開機啟動等檔案都沒有發現異常。

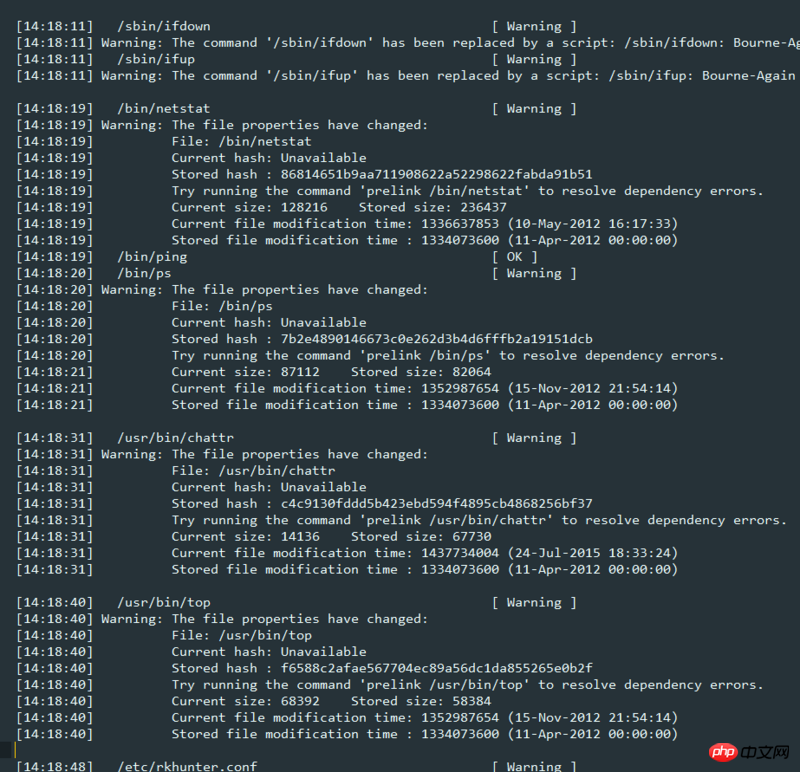

接著,透過rkhunter工具分析發現很多指令被竄改了。

接著用另外一台正常的伺服器程式取代所有被竄改的檔案。

然後重啟,所有相關文件又被竄改。

redis.conf也沒辦法正常配置,啟動redis-server 如果後面帶了redis.conf設定檔就沒辦法啟動,不帶redis.conf就能夠啟動。卸載了redis,然後重新安裝redis,依然無法解決。

跪求大神相助,這些問題如何解決,如何徹底清除該木馬。

看看這個 : 連結描述

另外提醒下,redis最好要設定密碼,版本最好使用2.8以後的版本,2.8以及以前的可能有漏洞

1、修改預設埠

2、auth強度高一點

3、bind ip

4、修改設定文件,不允許執行config指令

中了毒還是做系統吧,簡單有效。這個毒隨便就能登伺服器,什麼都有可能被注入,殺毒太麻煩。 。 。

配置如果寫對的話,是可以指定設定檔的。非得暴露到外網的話,可以配置裡面加認證,另外建議改下連接埠。 6379太危險了。 。

不能讓服務暴露在公網.會透過redis的相關操作寫文件,就會出現你這種情況,我是沒有遇到過,但是知道有這事兒..