React:LinkedIn 访问令牌的步骤

我最近集成了 LinkedIn API,事实证明它非常简单。任务是从 LinkedIn 检索用户的电子邮件地址。为了实现这一目标,我主要使用了两个端点:

https://api.linkedin.com/oauth/v2/authorization

https://www.linkedin.com/oauth/v2/accessToken

链接

演示

代码库

先决条件

要实现此功能,您需要一个 LinkedIn 应用程序,该应用程序可以通过 LinkedIn 开发人员门户轻松设置。创建后,您的应用程序将提供:

- 客户端 ID:您的应用程序的唯一标识符。

- 客户端密钥:用于您的应用与 LinkedIn 之间的安全通信。

此外,您还需要设置重定向 URL。这是 LinkedIn 在用户批准您的应用后发送授权代码的位置

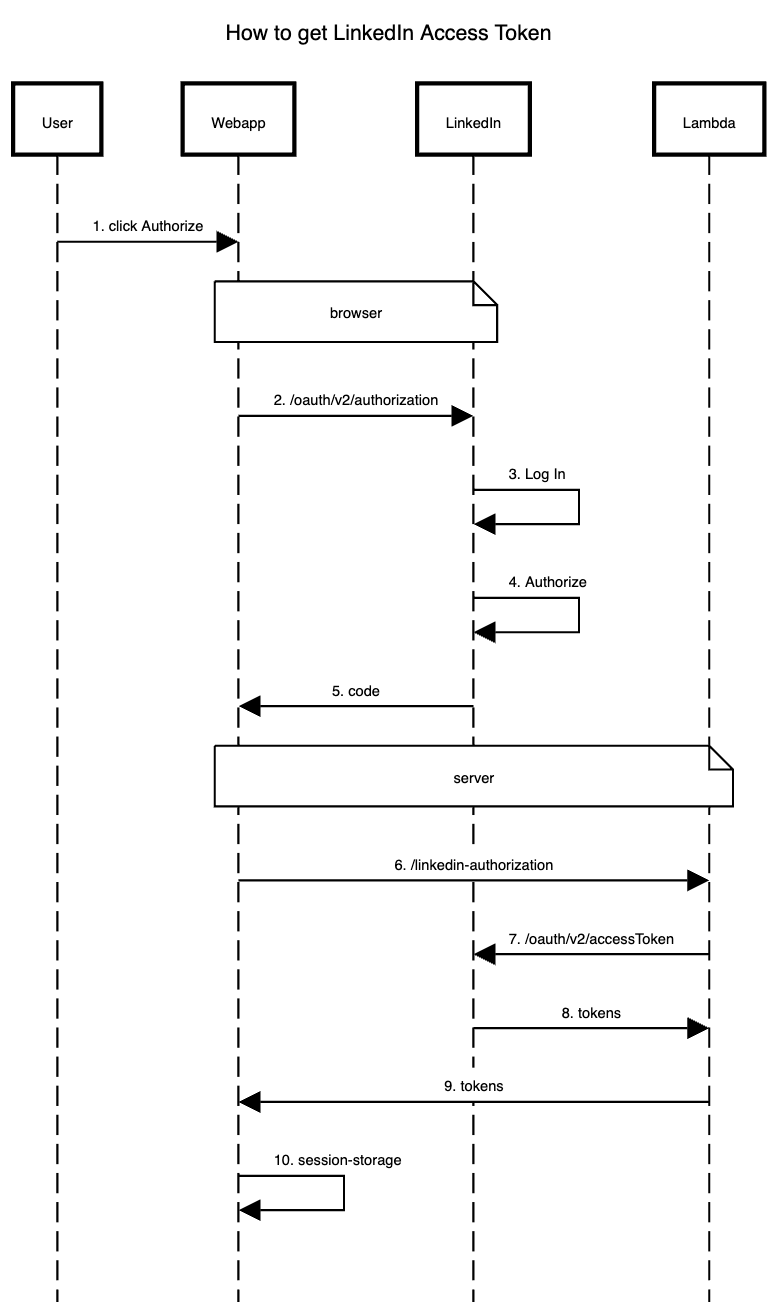

如何通过 10 步获取 LinkedIn 访问令牌

两个端点,对吗?但要使这一切顺利进行,至少需要 10 个步骤。看一下时序图:

步骤1:用户点击授权按钮。

步骤 2:Web 应用程序将用户重定向到 LinkedIn。

您需要将用户重定向到:

https://api.linkedin.com/oauth/v2/authorization?response_type=code&client_id=${CLIENT_ID}&redirect_uri=${REDIRECT_URI}&scope=profile%20email%20openid

将 CLIENT_ID 和 REDIRECT_URI 替换为您在开发者门户中定义的值。

第 3 步:LinkedIn 要求用户登录

第 4 步:LinkedIn 要求用户授权 Web 应用程序

第 5 步:LinkedIn 将用户发送至重定向 URL。

就我而言,最终的重定向 URL 如下所示:

https://demo.garciadiazjaime.com/linkedin-api-openid-user-info?code=AQSWHfrKRe6Zvr-fSccBQl2FfpxdkPxx6penQgLAFuNWVXviCb2qmtuCdy9czV-vZIqIczV-4UQNcKuRQk1qMgA3c13CdPpGHxdItcpqMuMmJsksxXYLOohcBF7jaAAqA6nKMq6pXsLH5-itSnyGdnWVIDc1v1ynAzckv-DCOn1gP6lkQf8aWu3CM5E79Zoh8PmHS3_eWT0LymNSM7U

注意代码查询参数是如何传递的。这很重要,因为它将在下一步请求访问令牌时使用。

步骤 6:Web 应用程序将代码传递给 Lambda 函数

此处使用 Lambda 函数的原因是下一步涉及请求访问令牌,这需要传递 Client ID 和 Client Secret。由于这些凭据应保持安全,因此此步骤需要在类似后端的环境中处理。

第 7 步:Lambda 函数向 LinkedIn 请求访问令牌

看一下代码:

https://api.linkedin.com/oauth/v2/authorization?response_type=code&client_id=${CLIENT_ID}&redirect_uri=${REDIRECT_URI}&scope=profile%20email%20openid

步骤 8.LinkedIn 将令牌返回给 Lambda 函数

步骤 9. Lambda 函数将令牌返回到 Web 应用程序

步骤 10. Web 应用程序接收令牌

oauth/v2/accessToken 端点的 LinkedIn 响应通常如下所示:

https://demo.garciadiazjaime.com/linkedin-api-openid-user-info?code=AQSWHfrKRe6Zvr-fSccBQl2FfpxdkPxx6penQgLAFuNWVXviCb2qmtuCdy9czV-vZIqIczV-4UQNcKuRQk1qMgA3c13CdPpGHxdItcpqMuMmJsksxXYLOohcBF7jaAAqA6nKMq6pXsLH5-itSnyGdnWVIDc1v1ynAzckv-DCOn1gP6lkQf8aWu3CM5E79Zoh8PmHS3_eWT0LymNSM7U

注意 id_token 如何包含在响应中,这是一个 JWT(JSON Web 令牌)。如果你解码它,你会得到类似这样的东西:

const { code } = JSON.parse(event.body);

const config = {

grant_type: "authorization_code",

code,

client_id: LINKEDIN_CLIENT_ID,

client_secret: LINKEDIN_CLIENT_SECRET,

redirect_uri: LINKEDIN_REDIRECT,

};

const response = await fetch(`https://www.linkedin.com/oauth/v2/accessToken`, {

method: "POST",

headers: {

"Content-Type": "application/x-www-form-urlencoded",

},

body: new URLSearchParams(config),

});

它输出的内容包括:

{

access_token:"...access_token...",

expires_in: 5183999,

scope: "email,openid,profile",

token_type: "Bearer",

id_token:

"eyJ6aXAiOiJSUzI1NiIsInR5cCI6IkpXVCIsImtpZCI6ImQ5Mjk2NjhhLWJhYjEtNGM2OS05NTk4LTQzNzMxNDk3MjNmZiIsImFsZyI6IlJTMjU2In0.eyJpc3MiOiJodHRwczovL3d3dy5saW5rZWRpbi5jb20vb2F1dGgiLCJhdWQiOiI4NmNtemNrN2k2dG5tOCIsImlhdCI6MTczMTg4MDM1MCwiZXhwIjoxNzMxODgzOTUwLCJzdWIiOiJlbTVqVXhDcEh4IiwibmFtZSI6IkphaW1lIEdhcmNpYSBEaWF6IiwiZ2l2ZW5fbmFtZSI6IkphaW1lIiwiZmFtaWx5X25hbWUiOiJHYXJjaWEgRGlheiIsInBpY3R1cmUiOiJodHRwczovL21lZGlhLmxpY2RuLmNvbS9kbXMvaW1hZ2UvdjIvQzU2MDNBUUhnYWc5TVNUUDNGQS9wcm9maWxlLWRpc3BsYXlwaG90by1zaHJpbmtfMTAwXzEwMC9wcm9maWxlLWRpc3BsYXlwaG90by1zaHJpbmtfMTAwXzEwMC8wLzE2NjA5MzcwNTQ2MTg_ZT0yMTQ3NDgzNjQ3JnY9YmV0YSZ0PXpuRWFMUS1vSVRYVl9LT3B5aFZGcDRfUHVLd0JabGx5VGRjNTc3ZDBoWXciLCJlbWFpbCI6ImdhcmNpYWRpYXpqYWltZUBnbWFpbC5jb20iLCJlbWFpbF92ZXJpZmllZCI6InRydWUiLCJsb2NhbGUiOiJlbl9VUyJ9...",

};

对于我的用例,电子邮件字段正是我所需要的。现在您已拥有访问令牌,您还可以使用它向 LinkedIn REST API 发出请求,如下所示:

import { jwtDecode } from "jwt-decode";

jwtDecode(jwt);

它将为您提供与 JWT 令牌中基本相同的信息,但现在您拥有访问令牌,您可以使用它来访问 LinkedIn 的任何其他端点。

结论

总体而言,与 LinkedIn 的 RESTful API 集成非常简单。需要记住的一件事是,该过程在客户端和服务器之间分开:客户端负责将用户重定向到 LinkedIn 进行身份验证和授权,而服务器负责与 LinkedIn 的 API 交互并传递 ClientId 和 ClientSecret,而服务器不应该这样做在您的客户端应用程序中公开。

以上是React:LinkedIn 访问令牌的步骤的详细内容。更多信息请关注PHP中文网其他相关文章!

热AI工具

Undresser.AI Undress

人工智能驱动的应用程序,用于创建逼真的裸体照片

AI Clothes Remover

用于从照片中去除衣服的在线人工智能工具。

Undress AI Tool

免费脱衣服图片

Clothoff.io

AI脱衣机

Video Face Swap

使用我们完全免费的人工智能换脸工具轻松在任何视频中换脸!

热门文章

热工具

记事本++7.3.1

好用且免费的代码编辑器

SublimeText3汉化版

中文版,非常好用

禅工作室 13.0.1

功能强大的PHP集成开发环境

Dreamweaver CS6

视觉化网页开发工具

SublimeText3 Mac版

神级代码编辑软件(SublimeText3)

JavaScript引擎:比较实施

Apr 13, 2025 am 12:05 AM

JavaScript引擎:比较实施

Apr 13, 2025 am 12:05 AM

不同JavaScript引擎在解析和执行JavaScript代码时,效果会有所不同,因为每个引擎的实现原理和优化策略各有差异。1.词法分析:将源码转换为词法单元。2.语法分析:生成抽象语法树。3.优化和编译:通过JIT编译器生成机器码。4.执行:运行机器码。V8引擎通过即时编译和隐藏类优化,SpiderMonkey使用类型推断系统,导致在相同代码上的性能表现不同。

Python vs. JavaScript:学习曲线和易用性

Apr 16, 2025 am 12:12 AM

Python vs. JavaScript:学习曲线和易用性

Apr 16, 2025 am 12:12 AM

Python更适合初学者,学习曲线平缓,语法简洁;JavaScript适合前端开发,学习曲线较陡,语法灵活。1.Python语法直观,适用于数据科学和后端开发。2.JavaScript灵活,广泛用于前端和服务器端编程。

从C/C到JavaScript:所有工作方式

Apr 14, 2025 am 12:05 AM

从C/C到JavaScript:所有工作方式

Apr 14, 2025 am 12:05 AM

从C/C 转向JavaScript需要适应动态类型、垃圾回收和异步编程等特点。1)C/C 是静态类型语言,需手动管理内存,而JavaScript是动态类型,垃圾回收自动处理。2)C/C 需编译成机器码,JavaScript则为解释型语言。3)JavaScript引入闭包、原型链和Promise等概念,增强了灵活性和异步编程能力。

JavaScript和Web:核心功能和用例

Apr 18, 2025 am 12:19 AM

JavaScript和Web:核心功能和用例

Apr 18, 2025 am 12:19 AM

JavaScript在Web开发中的主要用途包括客户端交互、表单验证和异步通信。1)通过DOM操作实现动态内容更新和用户交互;2)在用户提交数据前进行客户端验证,提高用户体验;3)通过AJAX技术实现与服务器的无刷新通信。

JavaScript在行动中:现实世界中的示例和项目

Apr 19, 2025 am 12:13 AM

JavaScript在行动中:现实世界中的示例和项目

Apr 19, 2025 am 12:13 AM

JavaScript在现实世界中的应用包括前端和后端开发。1)通过构建TODO列表应用展示前端应用,涉及DOM操作和事件处理。2)通过Node.js和Express构建RESTfulAPI展示后端应用。

了解JavaScript引擎:实施详细信息

Apr 17, 2025 am 12:05 AM

了解JavaScript引擎:实施详细信息

Apr 17, 2025 am 12:05 AM

理解JavaScript引擎内部工作原理对开发者重要,因为它能帮助编写更高效的代码并理解性能瓶颈和优化策略。1)引擎的工作流程包括解析、编译和执行三个阶段;2)执行过程中,引擎会进行动态优化,如内联缓存和隐藏类;3)最佳实践包括避免全局变量、优化循环、使用const和let,以及避免过度使用闭包。

Python vs. JavaScript:社区,图书馆和资源

Apr 15, 2025 am 12:16 AM

Python vs. JavaScript:社区,图书馆和资源

Apr 15, 2025 am 12:16 AM

Python和JavaScript在社区、库和资源方面的对比各有优劣。1)Python社区友好,适合初学者,但前端开发资源不如JavaScript丰富。2)Python在数据科学和机器学习库方面强大,JavaScript则在前端开发库和框架上更胜一筹。3)两者的学习资源都丰富,但Python适合从官方文档开始,JavaScript则以MDNWebDocs为佳。选择应基于项目需求和个人兴趣。

Python vs. JavaScript:开发环境和工具

Apr 26, 2025 am 12:09 AM

Python vs. JavaScript:开发环境和工具

Apr 26, 2025 am 12:09 AM

Python和JavaScript在开发环境上的选择都很重要。1)Python的开发环境包括PyCharm、JupyterNotebook和Anaconda,适合数据科学和快速原型开发。2)JavaScript的开发环境包括Node.js、VSCode和Webpack,适用于前端和后端开发。根据项目需求选择合适的工具可以提高开发效率和项目成功率。