SQL注入系列部分——构建实时检测蜜罐

作者:Trix Cyrus

Waymap渗透测试工具:点击这里

TrixSec Github:点击这里

TrixSec Telegram:点击此处

欢迎来到我们的 SQL 注入 (SQLi) 系列的第 9 部分!在本期中,我们将深入探讨蜜罐的迷人世界——这些工具旨在吸引攻击者并收集有价值的情报。蜜罐为 SQLi 尝试提供了独特的视角,从而能够实时检测并更深入地洞察恶意行为。

什么是蜜罐?

蜜罐是故意存在漏洞的系统,旨在模仿现实世界的应用程序、数据库或服务器。与生产系统不同,蜜罐不存储合法数据或提供实际服务。相反,他们的目的是引诱攻击者、监视他们的活动并收集有关其工具、技术和有效负载的情报。

为什么使用蜜罐进行 SQL 注入?

部署蜜罐有几个好处:

- 早期威胁检测:在 SQLi 尝试到达生产系统之前识别它们。

- 行为分析:了解攻击者策略、有效负载和工具。

- 事件响应改进:获得可操作的情报以加强防御。

- 欺骗策略:转移攻击者的实际资产,浪费他们的时间和资源。

如何构建 SQL 注入蜜罐

1.选择合适的环境

决定是使用低交互还是高交互蜜罐:

- 低交互蜜罐:模拟功能有限的基本漏洞,更容易设置。

- 高交互蜜罐:完全模仿生产系统,提供更深入的见解,但需要强大的管理以避免意外利用。

2.创建诱饵 Web 应用程序

构建一个对攻击者来说看似真实的虚假 Web 应用程序。

- 包括接受输入的表单、搜索字段或登录页面。

- 易受攻击的查询示例:

SELECT * FROM users WHERE username = '$input' AND password = '$password';

3.模拟数据库

用假数据设置一个虚拟数据库。 MySQL 或 SQLite 等工具运行良好。确保数据库不连接到敏感系统。

- 用现实但无意义的数据填充它以使其令人信服。

4.添加故意漏洞

故意引入SQL注入漏洞,如:

- 缺乏输入清理。

- 使用用户输入的串联查询。

5.部署日志记录和监控

监控与蜜罐的所有交互以捕获攻击者行为。

- 记录尝试的 SQL 负载,例如:

SELECT * FROM users WHERE username = '$input' AND password = '$password';

- ELK Stack 或 Splunk 等工具可以实时分析日志。

6.隔离蜜罐

将蜜罐与生产系统隔离,以防止意外违规。使用防火墙、虚拟机或沙箱环境进行部署。

示例设置

这是一个使用 Flask 创建 SQLi 蜜罐的基本 Python 示例:

' OR 1=1; DROP TABLE users; --

监控什么

- 有效负载分析: 记录并分析恶意查询,例如:

from flask import Flask, request

import sqlite3

app = Flask(__name__)

# Dummy database setup

def init_db():

conn = sqlite3.connect('honeypot.db')

c = conn.cursor()

c.execute("CREATE TABLE IF NOT EXISTS users (id INTEGER PRIMARY KEY, username TEXT, password TEXT)")

c.execute("INSERT INTO users (username, password) VALUES ('admin', 'password123')")

conn.commit()

conn.close()

@app.route('/login', methods=['POST'])

def login():

username = request.form['username']

password = request.form['password']

# Deliberate vulnerability: SQL query concatenates user input

query = f"SELECT * FROM users WHERE username='{username}' AND password='{password}'"

print(f"Query executed: {query}") # Logs the SQL query

conn = sqlite3.connect('honeypot.db')

c = conn.cursor()

c.execute(query)

result = c.fetchall()

conn.close()

if result:

return "Login successful!"

else:

return "Invalid credentials."

if __name__ == "__main__":

init_db()

app.run(debug=True)

IP 追踪:

记录尝试 SQLi 识别恶意源的 IP 地址。行为模式:

监控重复尝试和不断演变的有效负载以适应防御。

增强蜜罐效率

与威胁情报集成:

与全球威胁情报平台分享来自蜜罐的见解,为社区做出贡献。自动警报:

使用 PagerDuty 或 Slack Webhooks. 等工具配置可疑活动的实时警报

-

机器学习:

使用 ML 模型识别 SQLi 尝试中的模式并预测未来的攻击。

道德和法律考虑因素

部署蜜罐需要承担道德和法律责任:

- 知情同意:确保它不会无意中收集敏感数据。

- 隔离:确保攻击者无法从蜜罐转向生产系统。

- 合规性:遵守当地和国际网络安全法规。

最后的想法

构建 SQL 注入蜜罐提供了了解攻击者并加强防御的独特机会。通过实时监控恶意活动,组织可以预测潜在的攻击,完善其安全策略,并为更广泛的网络安全社区做出贡献。~Trixsec

以上是SQL注入系列部分——构建实时检测蜜罐的详细内容。更多信息请关注PHP中文网其他相关文章!

热AI工具

Undresser.AI Undress

人工智能驱动的应用程序,用于创建逼真的裸体照片

AI Clothes Remover

用于从照片中去除衣服的在线人工智能工具。

Undress AI Tool

免费脱衣服图片

Clothoff.io

AI脱衣机

Video Face Swap

使用我们完全免费的人工智能换脸工具轻松在任何视频中换脸!

热门文章

热工具

记事本++7.3.1

好用且免费的代码编辑器

SublimeText3汉化版

中文版,非常好用

禅工作室 13.0.1

功能强大的PHP集成开发环境

Dreamweaver CS6

视觉化网页开发工具

SublimeText3 Mac版

神级代码编辑软件(SublimeText3)

与MySQL中使用索引相比,全表扫描何时可以更快?

Apr 09, 2025 am 12:05 AM

与MySQL中使用索引相比,全表扫描何时可以更快?

Apr 09, 2025 am 12:05 AM

全表扫描在MySQL中可能比使用索引更快,具体情况包括:1)数据量较小时;2)查询返回大量数据时;3)索引列不具备高选择性时;4)复杂查询时。通过分析查询计划、优化索引、避免过度索引和定期维护表,可以在实际应用中做出最优选择。

可以在 Windows 7 上安装 mysql 吗

Apr 08, 2025 pm 03:21 PM

可以在 Windows 7 上安装 mysql 吗

Apr 08, 2025 pm 03:21 PM

是的,可以在 Windows 7 上安装 MySQL,虽然微软已停止支持 Windows 7,但 MySQL 仍兼容它。不过,安装过程中需要注意以下几点:下载适用于 Windows 的 MySQL 安装程序。选择合适的 MySQL 版本(社区版或企业版)。安装过程中选择适当的安装目录和字符集。设置 root 用户密码,并妥善保管。连接数据库进行测试。注意 Windows 7 上的兼容性问题和安全性问题,建议升级到受支持的操作系统。

mysql:简单的概念,用于轻松学习

Apr 10, 2025 am 09:29 AM

mysql:简单的概念,用于轻松学习

Apr 10, 2025 am 09:29 AM

MySQL是一个开源的关系型数据库管理系统。1)创建数据库和表:使用CREATEDATABASE和CREATETABLE命令。2)基本操作:INSERT、UPDATE、DELETE和SELECT。3)高级操作:JOIN、子查询和事务处理。4)调试技巧:检查语法、数据类型和权限。5)优化建议:使用索引、避免SELECT*和使用事务。

mysql 和 mariadb 可以共存吗

Apr 08, 2025 pm 02:27 PM

mysql 和 mariadb 可以共存吗

Apr 08, 2025 pm 02:27 PM

MySQL 和 MariaDB 可以共存,但需要谨慎配置。关键在于为每个数据库分配不同的端口号和数据目录,并调整内存分配和缓存大小等参数。连接池、应用程序配置和版本差异也需要考虑,需要仔细测试和规划以避免陷阱。在资源有限的情况下,同时运行两个数据库可能会导致性能问题。

mysql用户和数据库的关系

Apr 08, 2025 pm 07:15 PM

mysql用户和数据库的关系

Apr 08, 2025 pm 07:15 PM

MySQL 数据库中,用户和数据库的关系通过权限和表定义。用户拥有用户名和密码,用于访问数据库。权限通过 GRANT 命令授予,而表由 CREATE TABLE 命令创建。要建立用户和数据库之间的关系,需创建数据库、创建用户,然后授予权限。

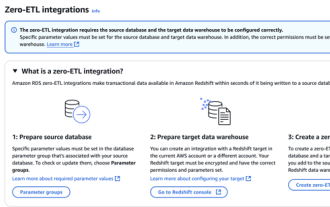

RDS MySQL 与 Redshift 零 ETL 集成

Apr 08, 2025 pm 07:06 PM

RDS MySQL 与 Redshift 零 ETL 集成

Apr 08, 2025 pm 07:06 PM

数据集成简化:AmazonRDSMySQL与Redshift的零ETL集成高效的数据集成是数据驱动型组织的核心。传统的ETL(提取、转换、加载)流程复杂且耗时,尤其是在将数据库(例如AmazonRDSMySQL)与数据仓库(例如Redshift)集成时。然而,AWS提供的零ETL集成方案彻底改变了这一现状,为从RDSMySQL到Redshift的数据迁移提供了简化、近乎实时的解决方案。本文将深入探讨RDSMySQL零ETL与Redshift集成,阐述其工作原理以及为数据工程师和开发者带来的优势。

Bangla 部分模型检索中的 Laravel Eloquent ORM)

Apr 08, 2025 pm 02:06 PM

Bangla 部分模型检索中的 Laravel Eloquent ORM)

Apr 08, 2025 pm 02:06 PM

LaravelEloquent模型检索:轻松获取数据库数据EloquentORM提供了简洁易懂的方式来操作数据库。本文将详细介绍各种Eloquent模型检索技巧,助您高效地从数据库中获取数据。1.获取所有记录使用all()方法可以获取数据库表中的所有记录:useApp\Models\Post;$posts=Post::all();这将返回一个集合(Collection)。您可以使用foreach循环或其他集合方法访问数据:foreach($postsas$post){echo$post->

MySQL:初学者的数据管理易用性

Apr 09, 2025 am 12:07 AM

MySQL:初学者的数据管理易用性

Apr 09, 2025 am 12:07 AM

MySQL适合初学者使用,因为它安装简单、功能强大且易于管理数据。1.安装和配置简单,适用于多种操作系统。2.支持基本操作如创建数据库和表、插入、查询、更新和删除数据。3.提供高级功能如JOIN操作和子查询。4.可以通过索引、查询优化和分表分区来提升性能。5.支持备份、恢复和安全措施,确保数据的安全和一致性。